Content-IDは、アンチウイルス、脆弱性防御、アンチスパイウェアなど、レイヤ7を検査して脅威を検出する機能です。

以降、それぞれの脅威防御を設定して、比較的容易に実現できる擬似攻撃で、動作を確認します。

アンチウイルス

ウイルスをブロックする設定を行います。

テスト用ウイルスを提供してくれるeicarサイトへアクセスして、ウイルスファイルをダウンロードする行為を検知・防御できることを確認します。

設定前の通信確認

設定前は、ウイルスがダウンロードできてしまうことを確認します。

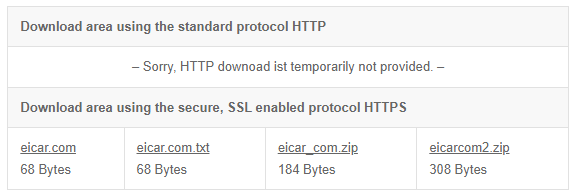

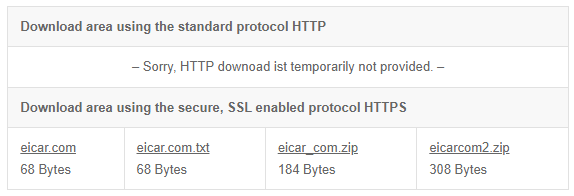

クライアントPCで、eicarサイト (https://www.eicar.org/?page_id=3950) へアクセスします。

HTTPS(TCP/443)でダウンロードできるウイルスファイルが用意されていますので、それぞれをダウンロードします。

(’22/1現在、HTTP(TCP/80)でダウンロードできるウイルスファイルは一時的に停止されています。)

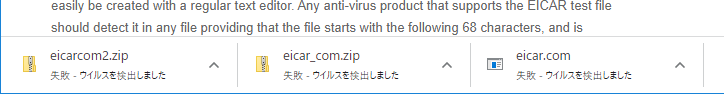

※クライアントPCにアンチウイルスソフトウェアがインストールされている場合、そのアンチウイルスがeicarウイルスを検知し、以下のようにダウンロードに失敗したことを示すメッセージが出るかもしれません。

「クライアントPCで検知した」ということは「PA Firewallを通過してクライアントPCまで到達した」ということなので、PA Firewallのアンチウイルス設定前の動作確認としては、それでOKです。

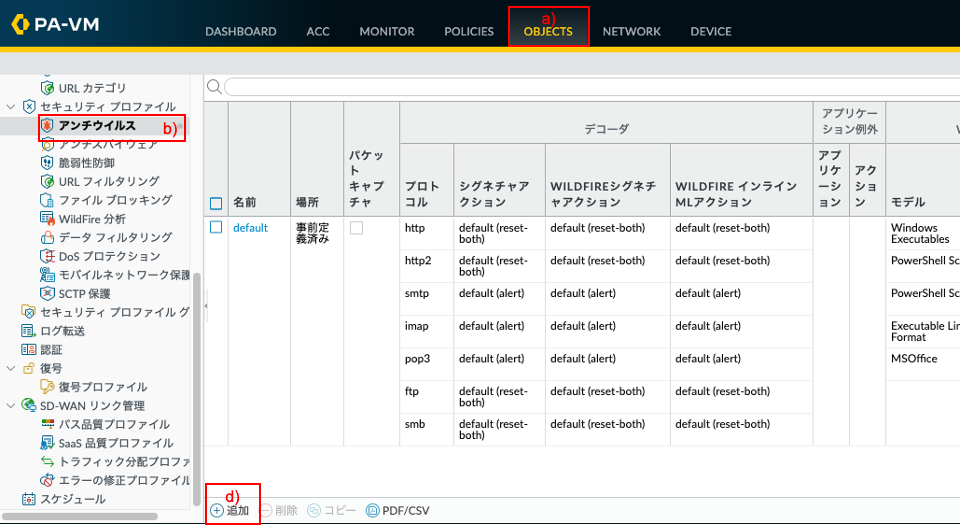

設定

a)「Objects」 → b)「アンチウイルス」 → c)「追加」をクリックします。

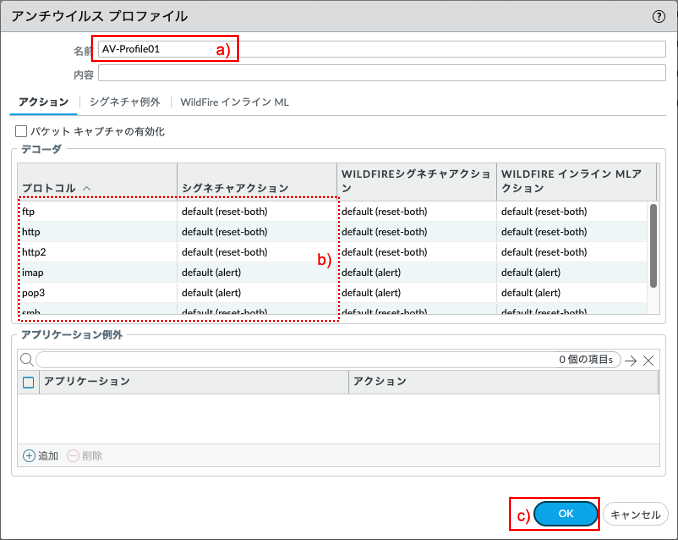

a)名前に「AV-Profile01(任意)」と入力します。

デコーダに記載されたhttpプロトコルのアクションがreset-bothであることを確認し、c)「OK」をクリックします。

(その他のプロトコルのアクションもどのような設定になっているのか、確認しておいてください。)

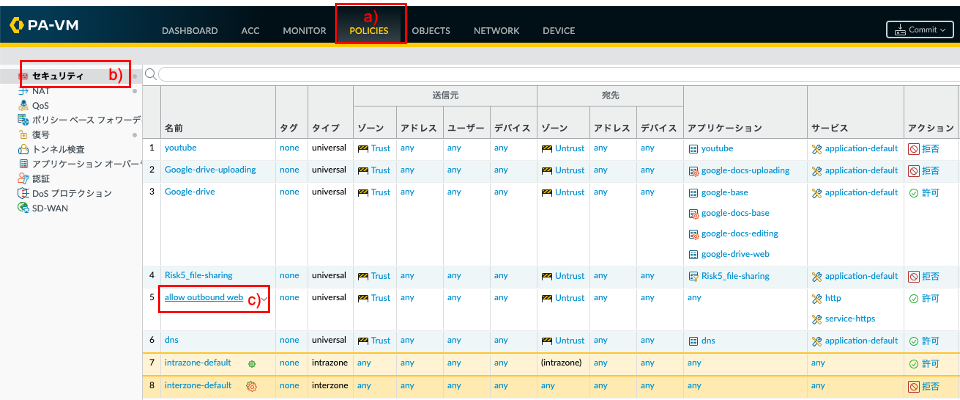

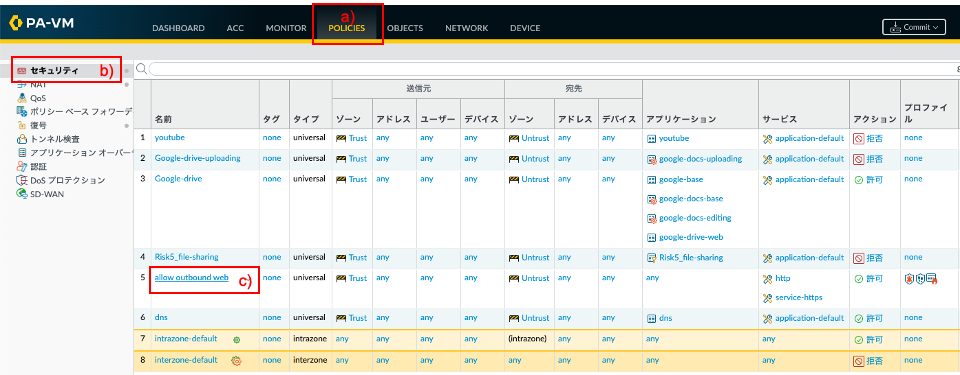

a)「Policies」 → b)「セキュリティ」で表示された「allow outbound web」ポリシーをクリックします。

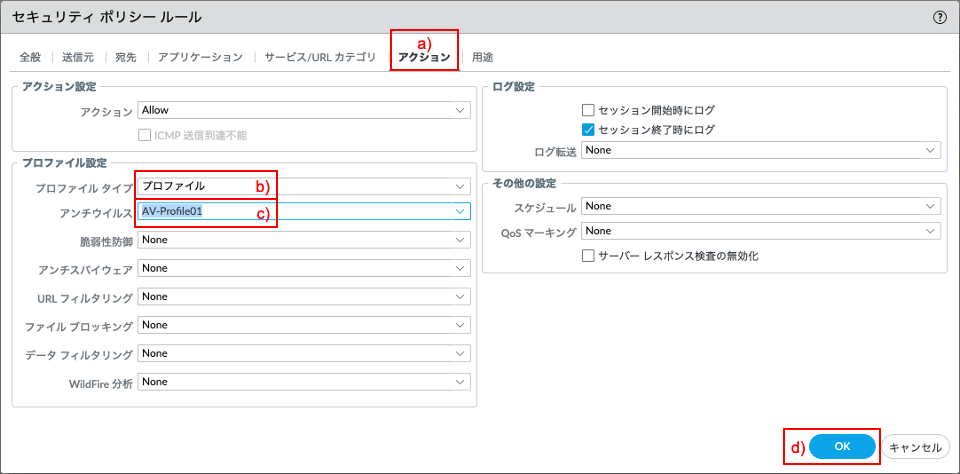

a)「アクション」タブのb)プロファイルタイプで「プロファイルを選択します。

c)アンチウイルスで、「AV-Profile01」を選択し、d)「OK」をクリックします。

以下ように、プロファイルにアンチウイルスプロファイルのアイコンが表示されます。

「コミット」を実施します。

動作確認

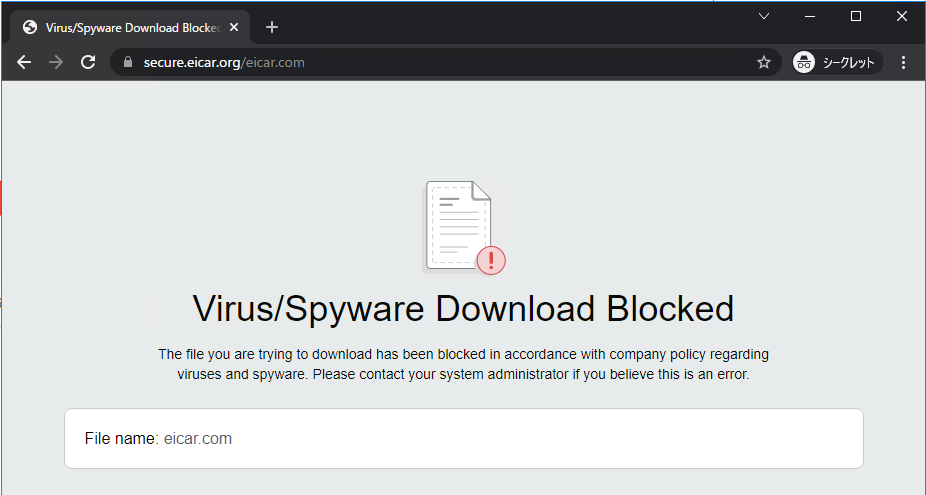

再びクライアントPCで、eicarサイト (https://www.eicar.org/?page_id=3950) へアクセスします。

HTTPS(TCP/443)でダウンロードできるウイルスファイルをダウンロードします。

以下のように、PA Firewallから、ブロックされたことが通知されます。

(Chromeの場合、ブラウザキャッシュの影響で下記画面が表示されない場合があります。その場合はChromeのシークレットウィンドウを起動してアクセスしてみてください。)

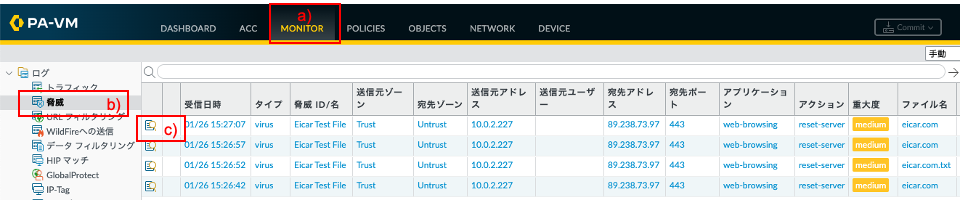

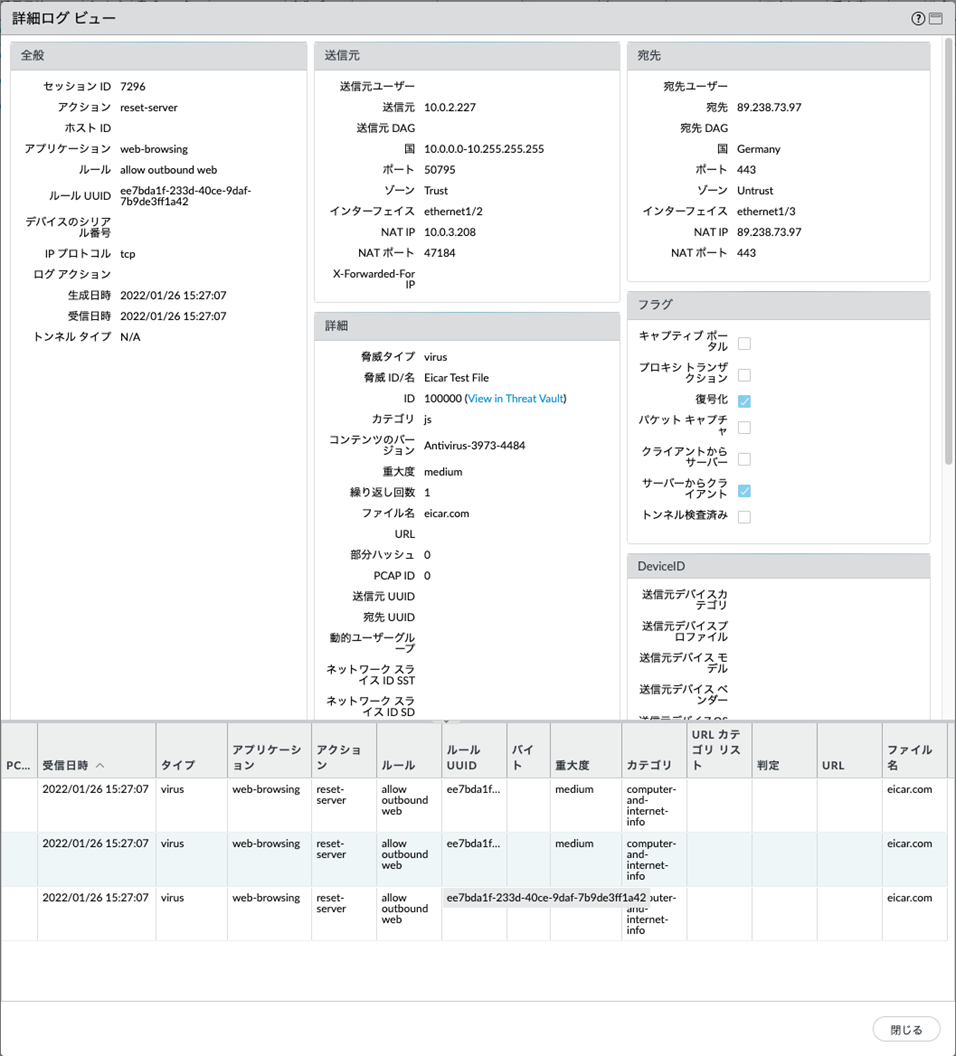

a)「Monitor」 → b)「脅威」 でウイルスが検知されていることを確認します。

上記のc)の アイコンをクリックすることで、ログの詳細が表示されます。

アイコンをクリックすることで、ログの詳細が表示されます。

※ログの確認ポイントや、検知以降の実施すべきアクション等は、別途発行している「PA Series Firewall 運用ガイド」をご参照ください。

脆弱性防御

脆弱性防御の設定を行います。

脆弱性防御シグネチャの中に、「クロスサイトスクリプティング」攻撃に関するシグネチャが存在しています。

この攻撃が模擬しやすいので、動作確認にはこの攻撃を使います。

設定

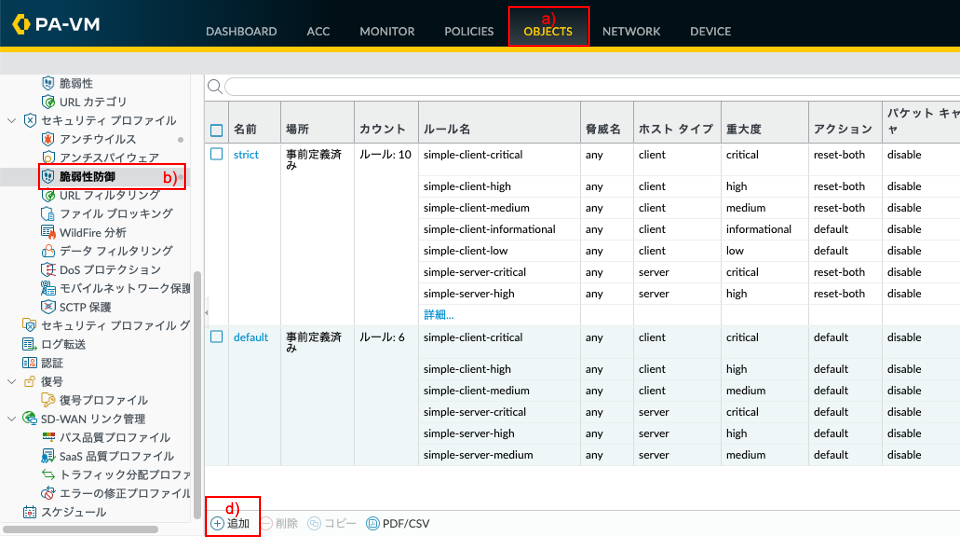

a)「Objects」 → b)「脆弱性防御」 → c)「追加」をクリックします。

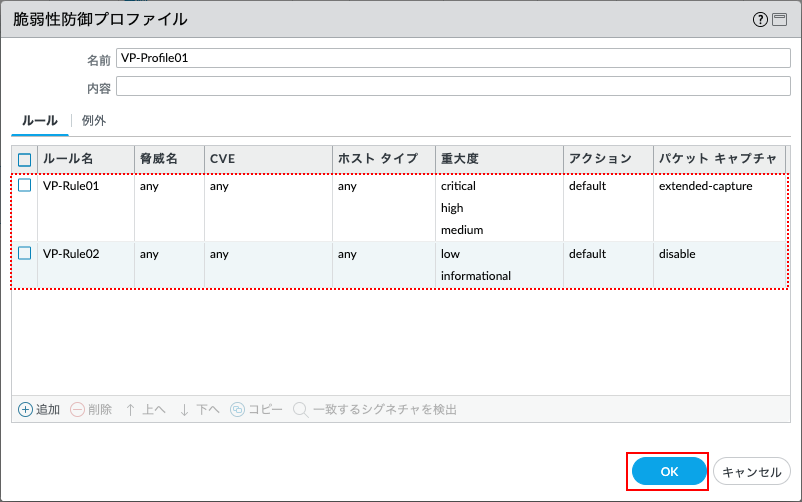

重大度がMedium以上の場合にはパケットキャプチャを実施する、というルールを生成することにします。

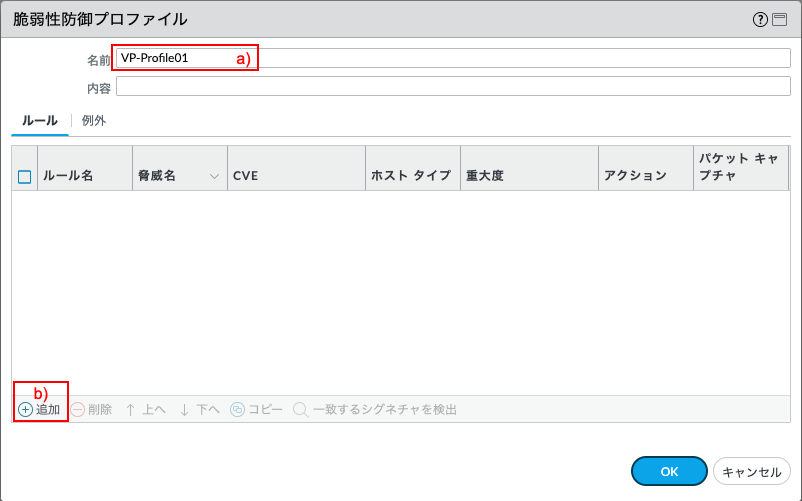

a)名前に「VP-Profile01(任意)」と入力し、b)「追加」をクリックします。

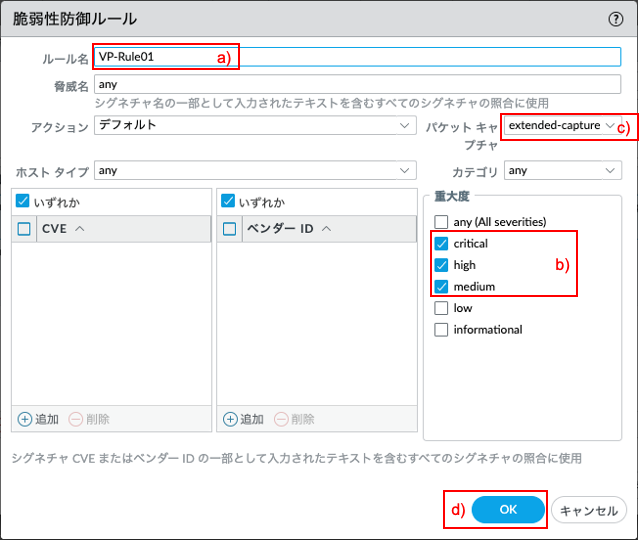

a)名前に「VP-Rule01(任意)」と入力し、b)パケットキャプチャは「extended-capture」を選択します。

c)の重大度は「critical」と「high」「medium」にチェックを入れて、d)「OK」をクリックします。

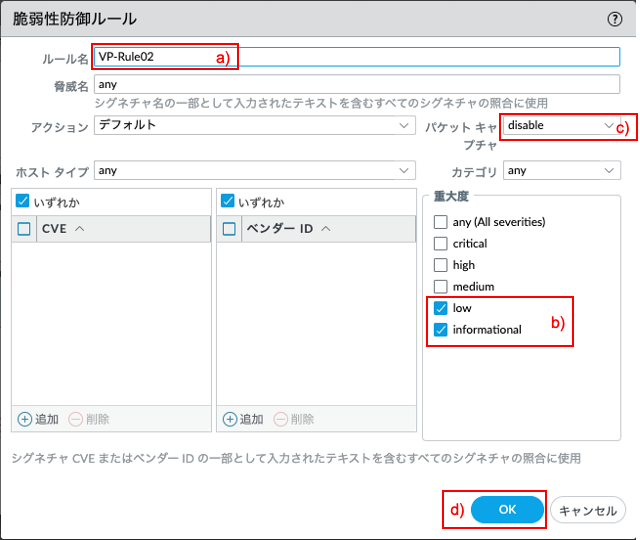

再度「追加」をクリックし、a)名前に「VP-Rule02(任意)」と入力し、b)パケットキャプチャは「disable」を選択します。

c)の重大度は「low」と「informational」にチェックを入れて、d)「OK」をクリックします。

「OK」をクリックします。

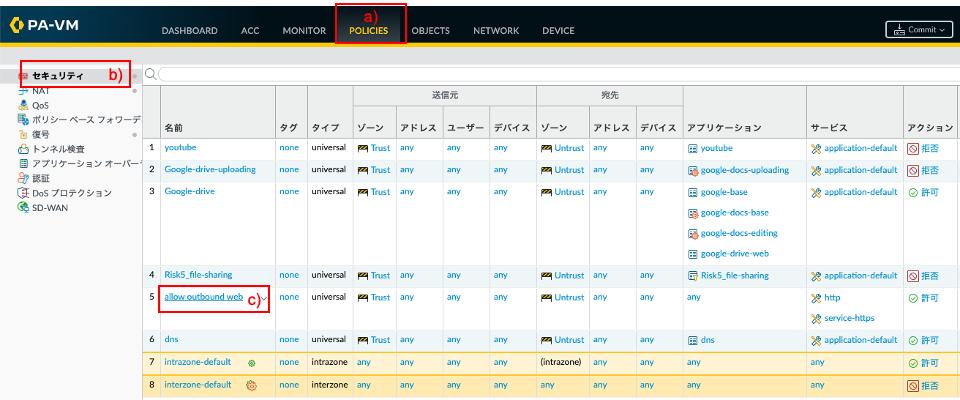

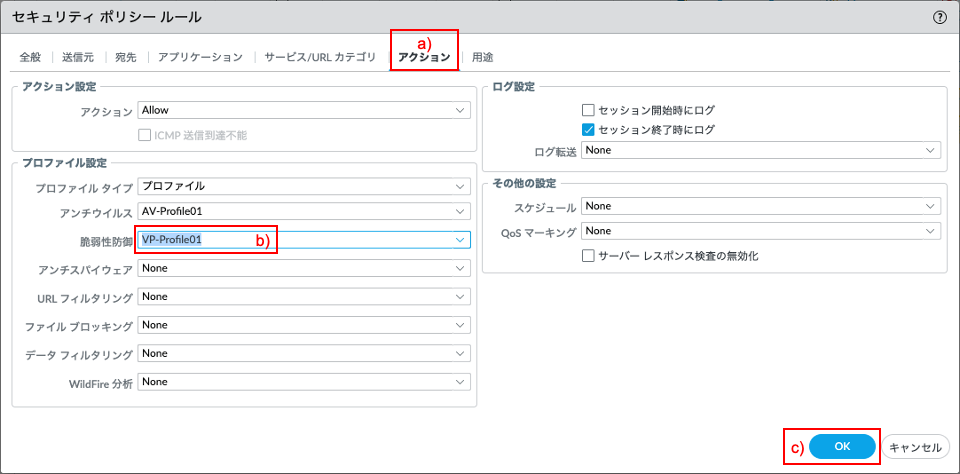

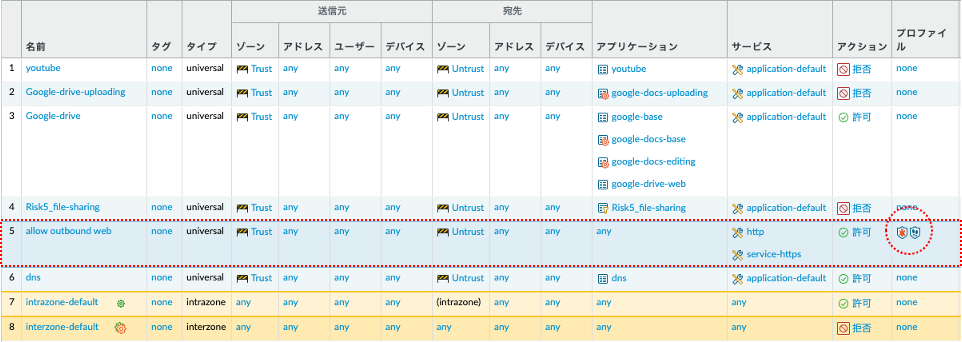

a)「Policies」 → b)「セキュリティ」で表示された「allow outbound web」ポリシーをクリックします。

a)「アクション」タブのb)「脆弱性防御」で「VP-Profile01」を選択し、b)「OK」をクリックします。

以下ように、プロファイル列に脆弱性防御プロファイルのアイコンが表示されます。

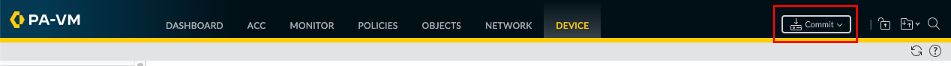

「コミット」を実施します。

動作確認

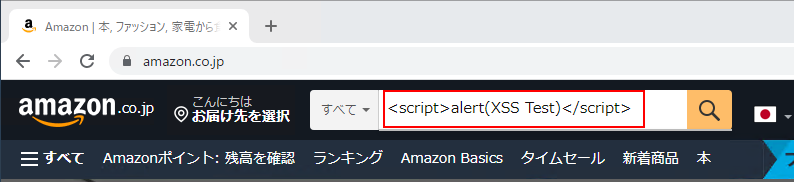

クロスサイトスクリプティング攻撃を模擬します。

入力フォームを持つサイト (例:https://www.amazon.co.jp) で、以下の文字列を入力し、送信します。

(ブロックしたことを示す画面は出力されません。)

<script>alert(XSS Test)</script>

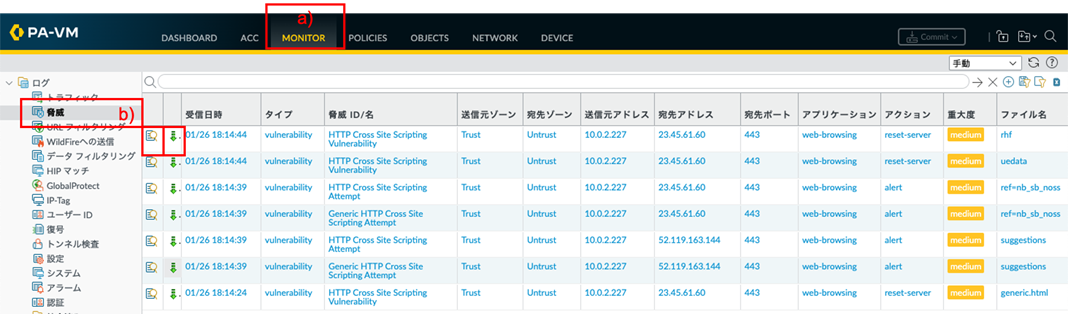

a)「Monitor」 → b)「脅威」でログを確認します。

以下のように、タイプが「Vulnerability (脆弱性) 」として検知した脅威ログが出力されます。

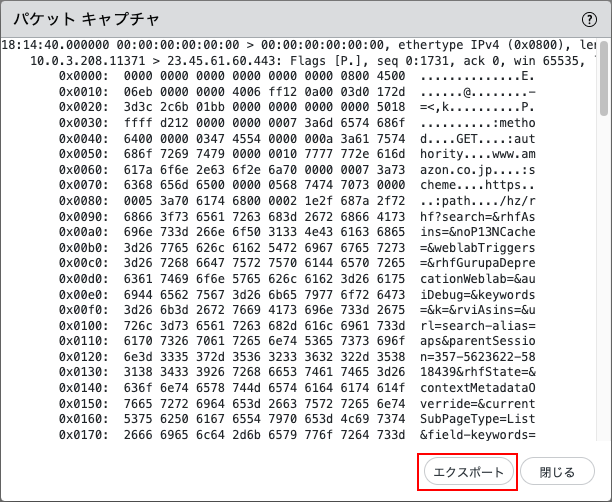

ログの先頭から2つ目の アイコンをクリックすると、パケットキャプチャデータがダウンロードできます。

アイコンをクリックすると、パケットキャプチャデータがダウンロードできます。

「エクスポート」をクリックすることで、pcapファイルをダウンロードできます。

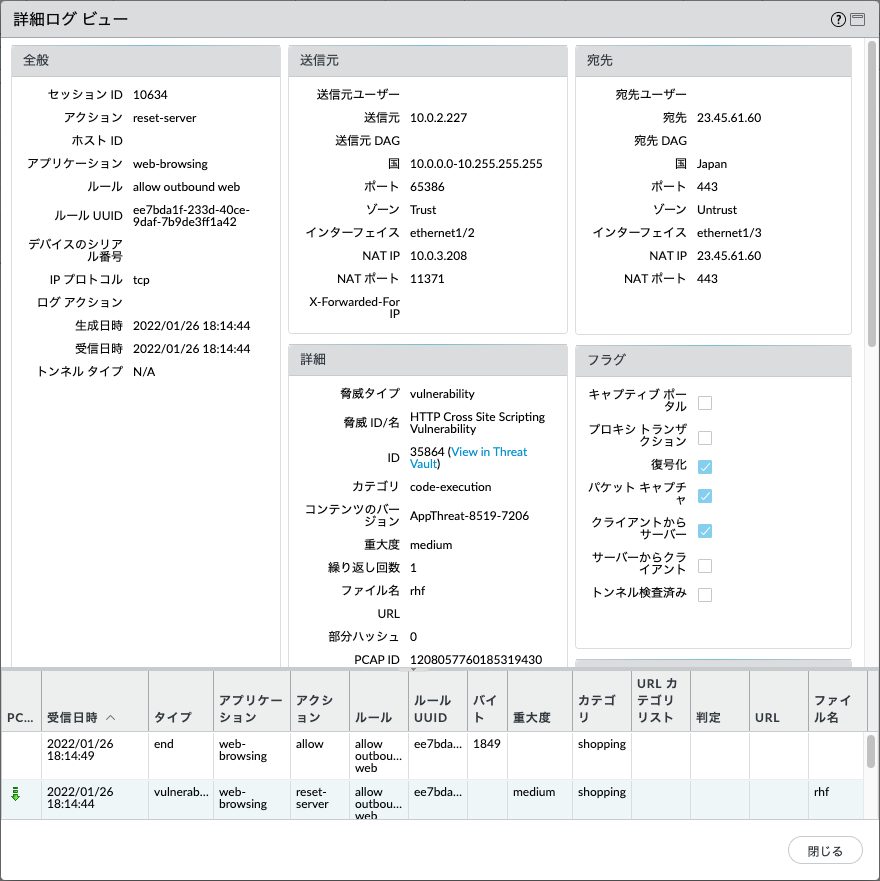

ログの先頭の アイコンをクリックすることで、詳細ログを確認できます。

アイコンをクリックすることで、詳細ログを確認できます。

※ログの確認ポイントや、検知以降の実施すべきアクション等は、別途発行している「PA Series Firewall 運用ガイド」をご参照ください。

Wildfire

Wildfireクラウド(サンドボックス)が、未知*の攻撃を検知できるように設定します。

動作確認には、パロアルトネットワークス社が提供するテスト用の未知ウイルスをダウンロードし、それを検知することを確認します。

「未知」とは:「アンチウイルス」シグネチャにヒットするものが「既知」で、それにヒットしないものが「未知」という扱いです。

未知のファイルの中にも無害なものと有害なものが存在し、WildFireで有害と判定されるものが「未知ウイルス」です。

設定

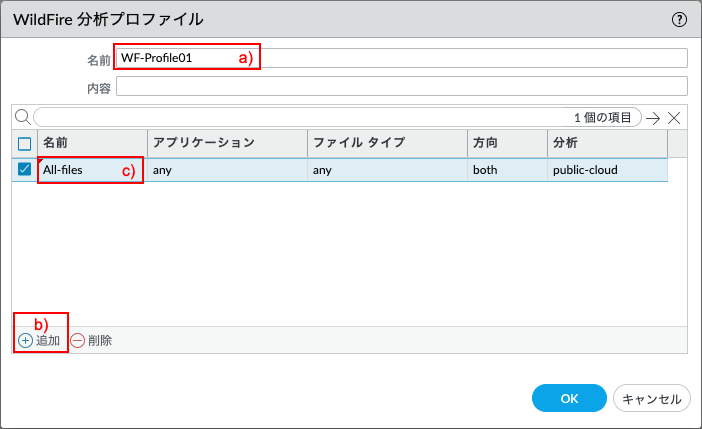

a)「Objects」 → b)「Wildfire分析」 → c)「追加」をクリックします。

a)名前に「WF-Profile01(任意)」と入力し、b)「追加」をクリックします。

c)名前に「All-files(任意)」と入力し、d)「OK」をクリックします。

SSL復号化を行なっている場合には、以下の設定も必要です。

a)「Device」 → b)「セットアップ」 → c)「コンテンツID」で表示された「コンテンツID設定」の d) アイコンをクリックします。

アイコンをクリックします。

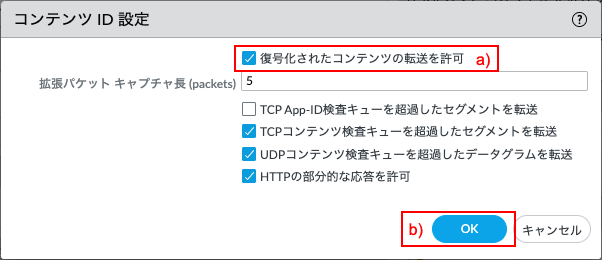

a)「復号化されたコンテンツの転送を許可」にチェックを入れ、b)「OK」をクリックします。

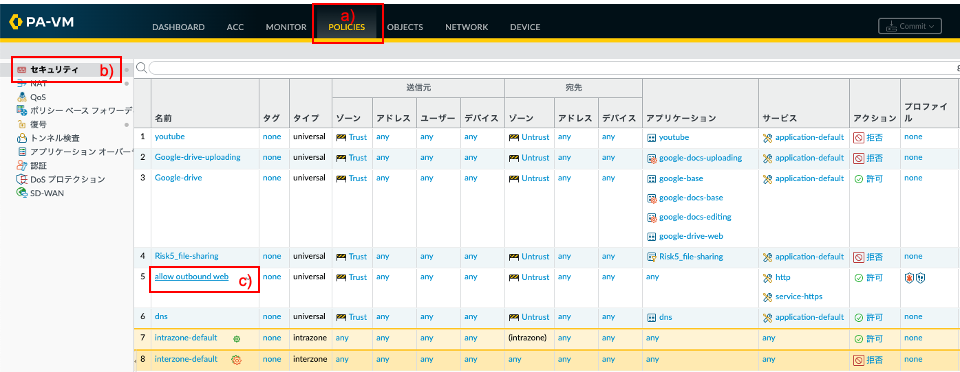

a)「Policies」 → b)「セキュリティ」で表示された「allow outbound web」ポリシーをクリックします。

a)「アクション」タブの「WildFire分析」で、b)「WF-Profile01」を選択し、c)「OK」をクリックします。

以下ように、プロファイル列にWildfireプロファイルのアイコンが表示されます。

「コミット」を実施します。

動作確認

クライアントから、以下Linkへアクセスして、テスト用の未知マルウエアファイルをダウンロードします。

(HTTPSサイトで確認したいところですが、「*.wildfire.paloaltonetworks.com」サイトへの通信はデフォルトで「SSL復号化除外」となっています。よって、HTTP(暗号化なし)で動作確認を行なってください。)

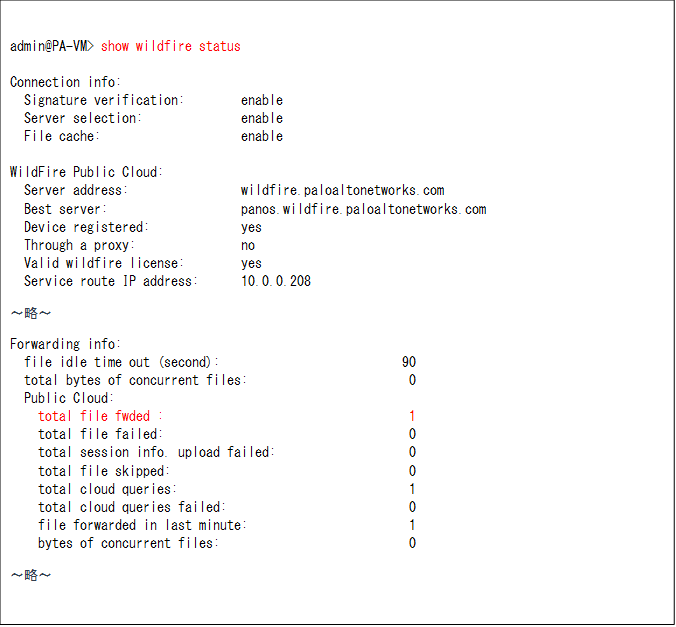

CLIコマンド「show wildfire status」で、ファイル転送のカウントがUpしていることを確認します。

10分程度待ちます。

(※Wildfireクラウドでの解析に5〜10分かかるので、ログ出力されるのも、5〜10分かかります。)

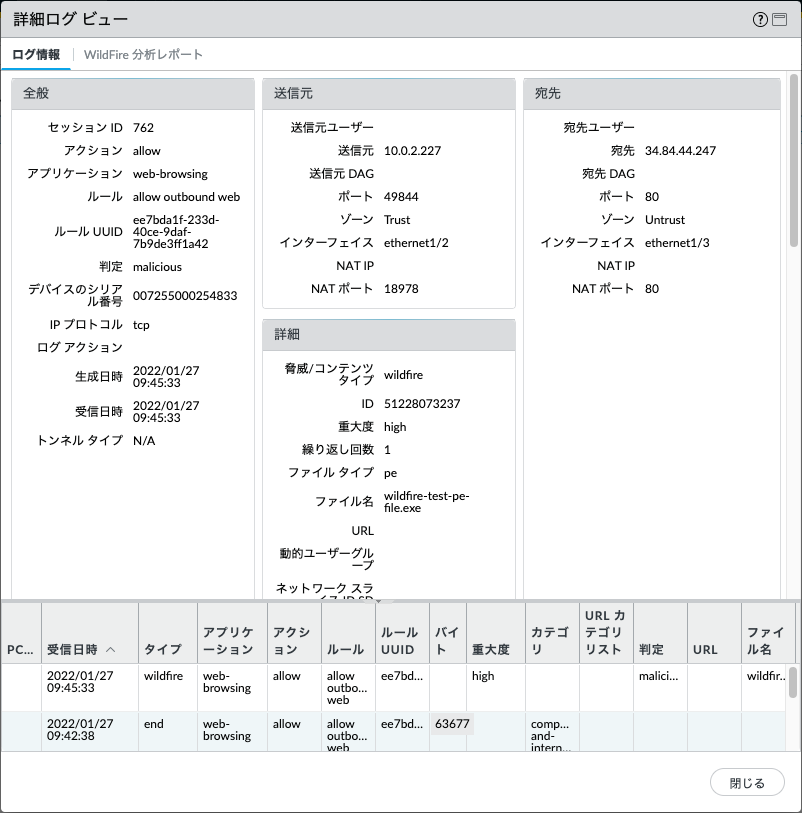

a)「Monitor」 → b)「WildFireへの送信」でログを確認します。

以下のように、判定が「Malicious」として検知したログが出力されます。

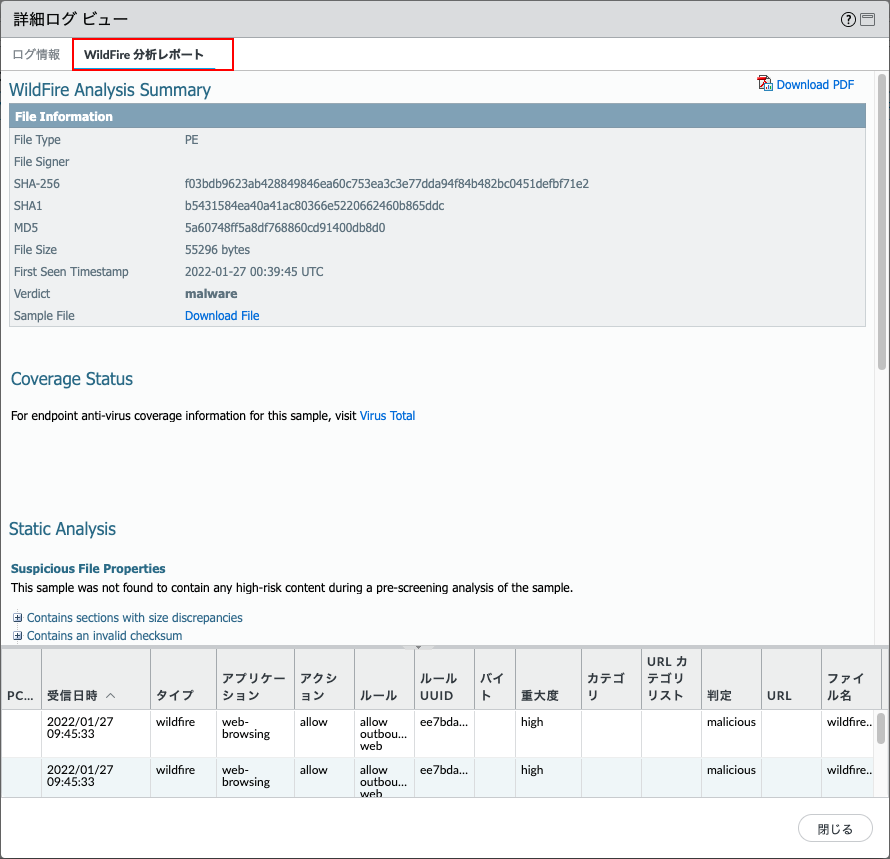

ログの先頭の アイコンをクリックすることで、詳細ログを確認できます。

アイコンをクリックすることで、詳細ログを確認できます。

「Wildfire分析レポート」タブをクリックすると、なぜこのファイルがウイルスと判定されたのかの詳細を確認することができます。

※ログ内容の確認方法や、検知以降の実施すべきアクション等は、別途発行している「PA Series Firewall 運用ガイド」をご参照ください。

ファイルブロッキング

ファイルブロッキング機能を使うことで、ファイル種別をファイルヘッダで判別し、許可・拒否などの制御を行うことができます。

以下の要件を想定した設定を行います。

「XXX.exeファイルなどのPE (Portable Executable )* を全てブロックすると業務に支障が出るので、ダウンロード時は警告を出すが、ダウンロードするかどうかはユーザー判断とする。」

[PE (Portable Executable )]: 主にMicrosoft Windows上で使用される実行ファイルフォーマットのこと。

設定

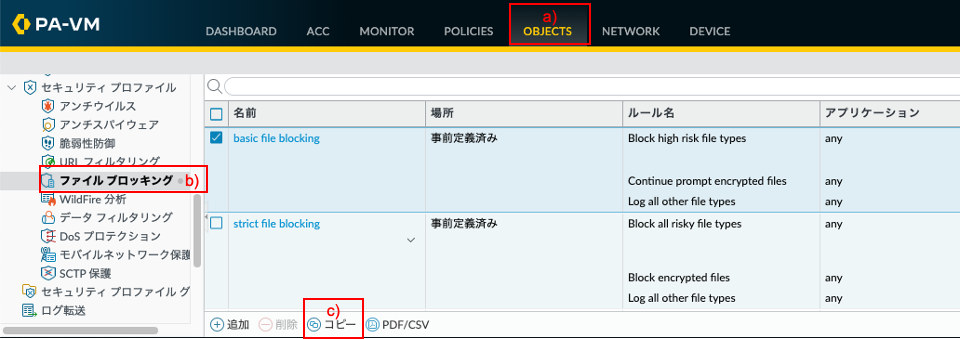

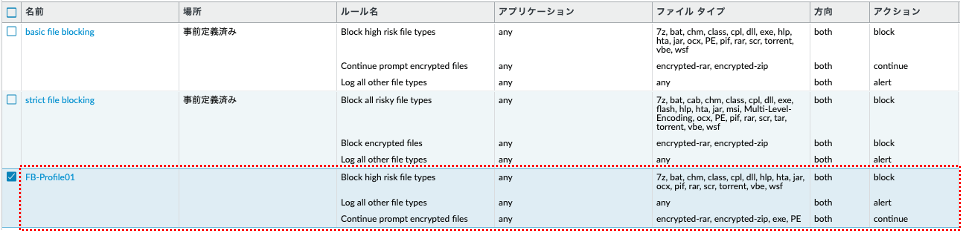

a)「Objects」 → b)「ファイル ブロッキング」で表示されたc)「basic file blocking」を選択した状態で、d)「コピー」をクリックします。

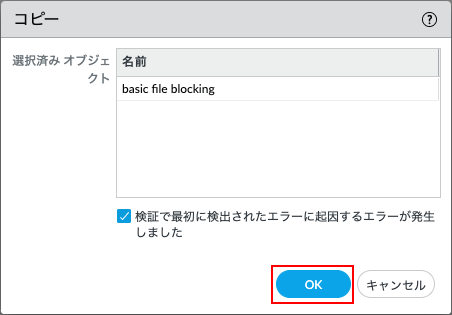

「OK」をクリックします。

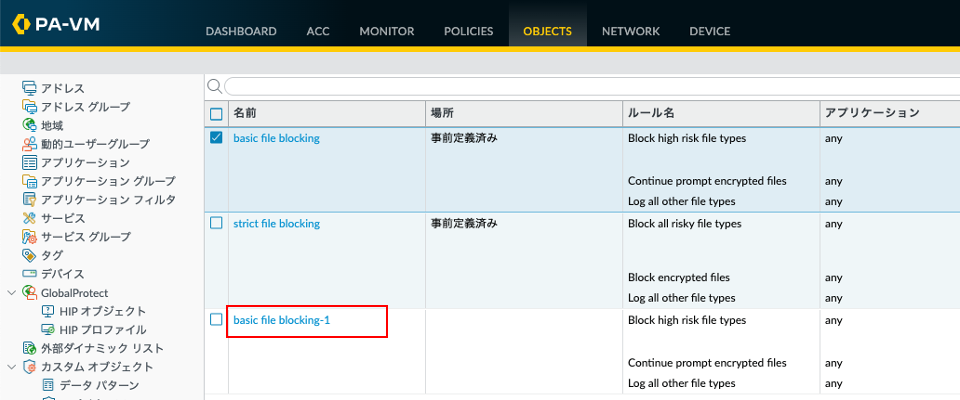

コピーされた「basic file blocking-1」をクリックします。

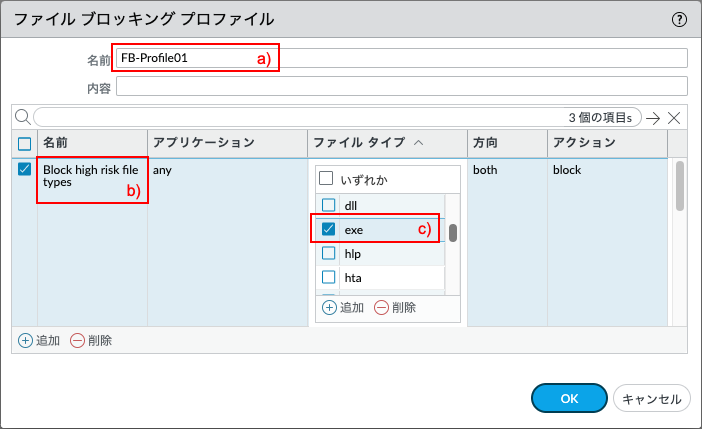

名前をa)「FB-Profile01(任意)」に変更します。

「Block high risk file types」行のファイルタイプから、PEとexeを削除します。

(こちらは「ブロック用」の設定なので、一旦、PEとexeは対象から外します。)

「Block high risk file types」行の「ファイルタイプ」をクリックして、まずはc) 「exe」にチェックを入れます。

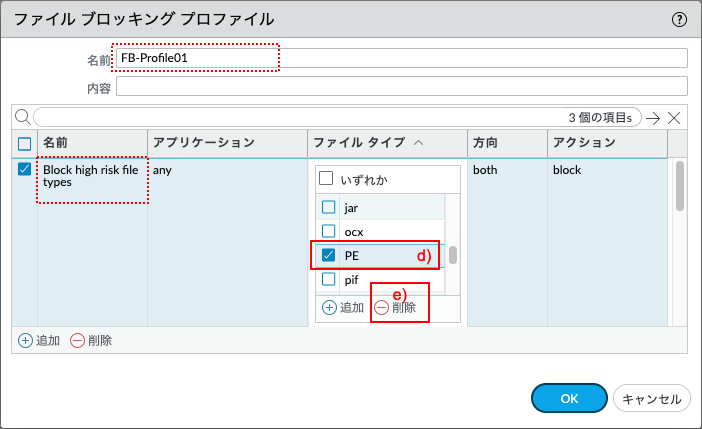

次いでd) 「PE」にもチェックをいれて、e)「削除」をクリックします。

今度は「Continue prompt encrypted files」行のファイルタイプに、PEとexeを追加します。

(こちらの設定が、コンティニュー画面を返答するルールです。)

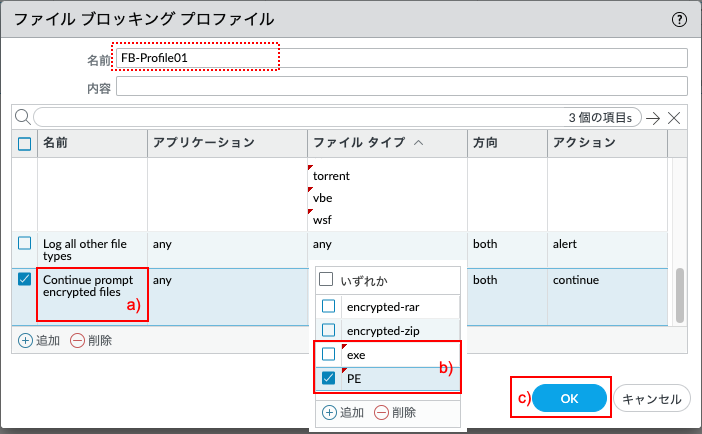

その行のファイルタイプをクリックして、a)「追加」をクリックして、b)PEとexeを選択します。

c)「OK」をクリックします。

FB-Profile01のファイルタイプは、以下の状態になります。

a)「Policies」 → b)「セキュリティ」で表示された「allow outbound web」ポリシーをクリックします。

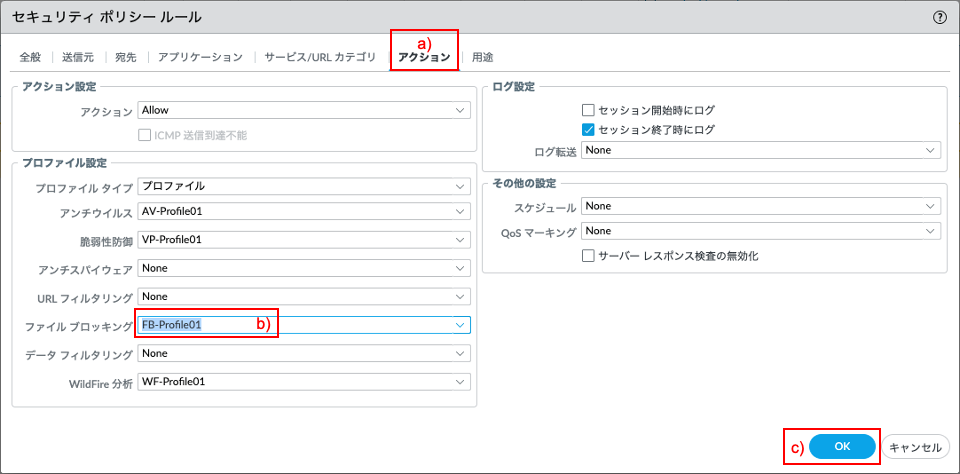

a)「アクション」タブの「ファイルブロッキング」で、b)「FB-Profile01」を選択し、c)「OK」をクリックします。

以下ように、プロファイル列にファイルブロッキングプロファイルのアイコンが表示されます。

「コミット」を実施します。

動作確認

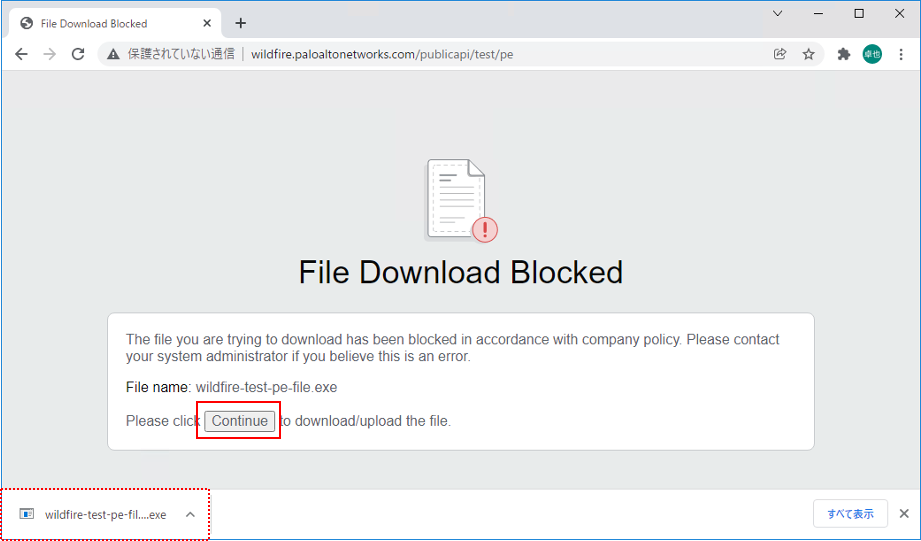

クライアントPCのWebブラウザから以下へアクセスして、PEファイル (exeファイル) をダウンロードします。

以下のような、「Continue」ボタン付きの警告画面が表示されます。

「Continue」をクリックすると、ダウンロードが始まります。

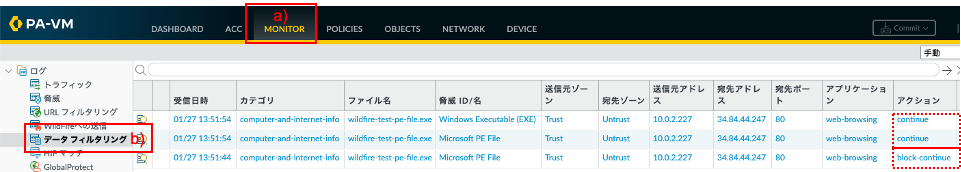

a)「Monitor」 → b)「データ フィルタリング」でログを確認します。

まず、アクションが「block-continue」のログが出力され、Continueボタンが押されてダウンロードが実施された場合には、アクションが「Continue」のログが出力されます。

アンチスパイウェア

アンチスパイウェア機能には2つの防御シグネチャが存在します。

一つ目は、スパイウェアが使うコマンド&コントロール(C2)サーバーへの通信を検出するC2シグネチャ、二つ目は、C2サイトへのDNSクエリを検出するDNSシグネチャです。

C2シグネチャにヒットする攻撃を模擬するのは難しいので、DNSシグネチャにヒットする攻撃を模擬して、DNSシンクホール*が動作することを確認します。

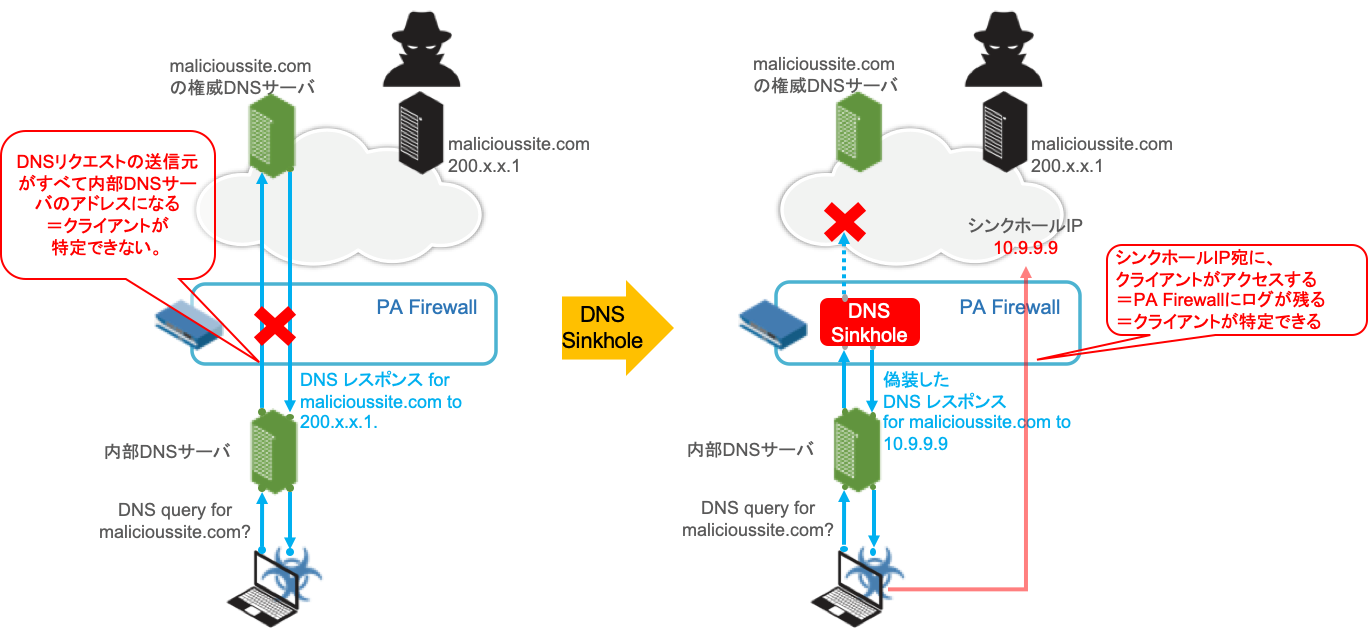

[参考]DNSシンクホールについて

クライアントからマルウェアサイトへのDNSリクエストが発せられた場合に、PA Firewallは、あらかじめ設定された偽りのIPアドレスをDNSレスポンスに入れて返答する機能のことです。

内部DNSサーバがPA Firewall配下に設置されている環境では、内部DNSサーバからのDNSクエリだけがPA Firewallを通過し、クライアントからのDNSクエリがPA Firewallを通過しません。

よって、悪意あるサイトのDNSクエリが発生しても、PA FirewallにそのクライアントのIPアドレスがログに残らないので、クライアントが特定できない、という課題が発生します。

DNSシンクホール機能を使うことで、この状況を回避できます。

PA Firewallは悪意あるサイトへのDNSクエリを受け取ると、DNSシンクホール機能によって、DNSレスポンスに偽りのIPアドレスを入れて返答します。

その結果、その偽りのIPへクライアントが通信を開始するので、PA Firewallにそのクライアントのログが残ります。

設定

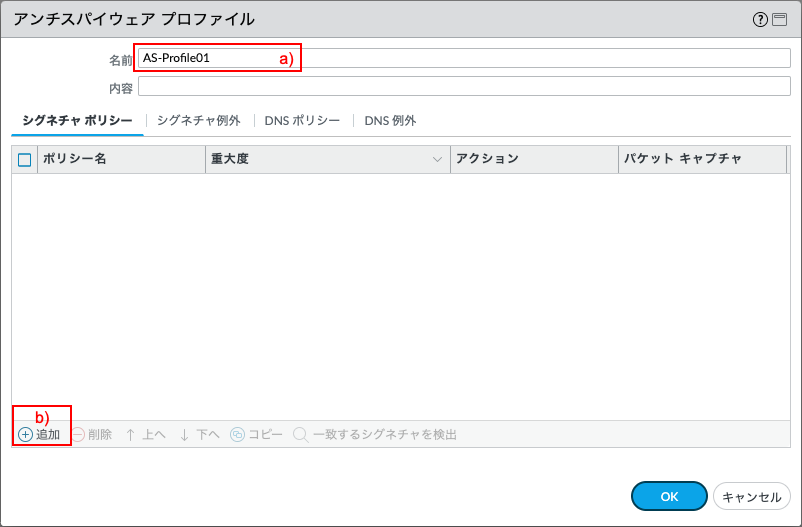

a)「Objects」 → b)「アンチスパイウェア」 → c)「追加」をクリックします。

a)名前に「AS-Profile01(任意)」と入力し、b)「追加」をクリックします。

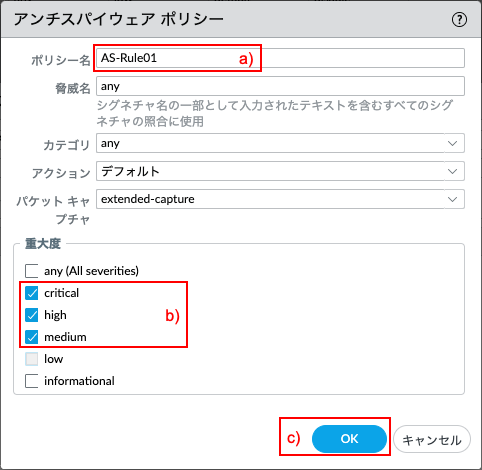

重大度の高いものはパケットキャプチャを実施することにします。

a)名前に「AS-Rule01(任意)」と入力し、b)パケットキャプチャは「extended-capture」、c)重大度は「critical」と「high」「medium」にチェックを入れます。d)「OK」をクリックします。

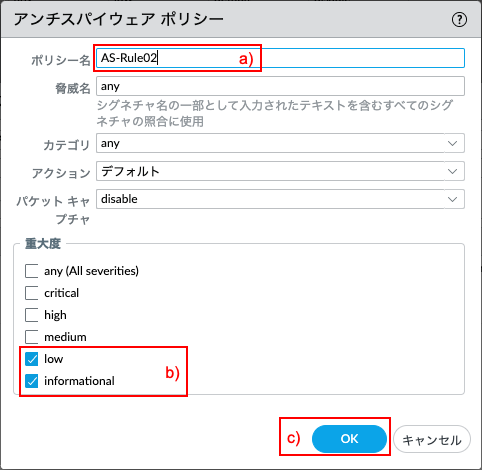

重大度の低いものはパケットキャプチャを実施しないことにします。

再度、「追加」をクリックし、a)名前に「AS-Rule02(任意)」と入力し、b)パケットキャプチャは「disable」、c)重大度は「low」と「Informational」にチェックを入れます。d)「OK」をクリックします。

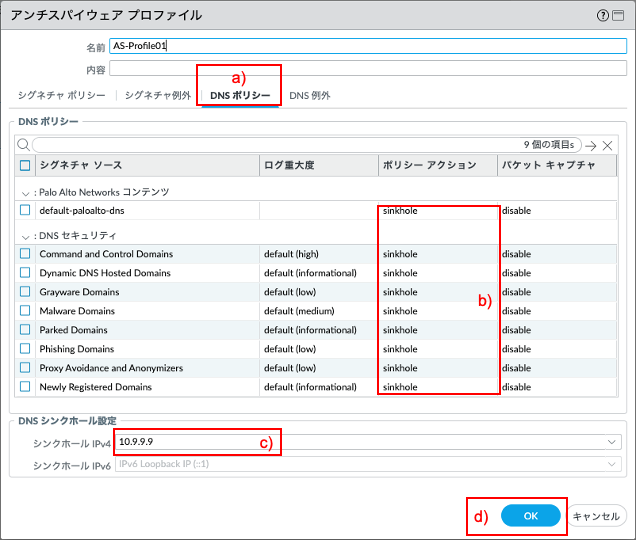

a)「DNSポリシー」タブをクリックします。

ポリシーアクションをb)「sinkhole」に変更します。

c)シンクホールIPv4を「10.9.9.9(任意)」に変更します。

d)「OK」をクリックします。

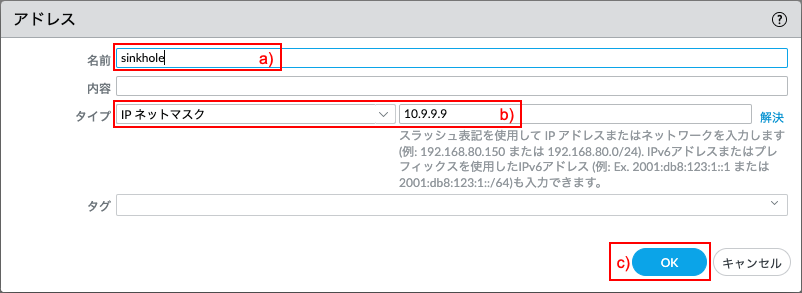

アドレスオブジェクトを登録しておくと、トラフィックログを見たときにSinkholeによる通信が発生したことが判別しやすくなりますので、登録しておきます。

a)「Objects」 → b)「アドレス」 → c)「追加」をクリックします。

a)名前に「Sinkhole」、b)タイプは「IPネットマスク」が選択された状態で「72.5.65.111」と入力します。

c)「OK」をクリックします。

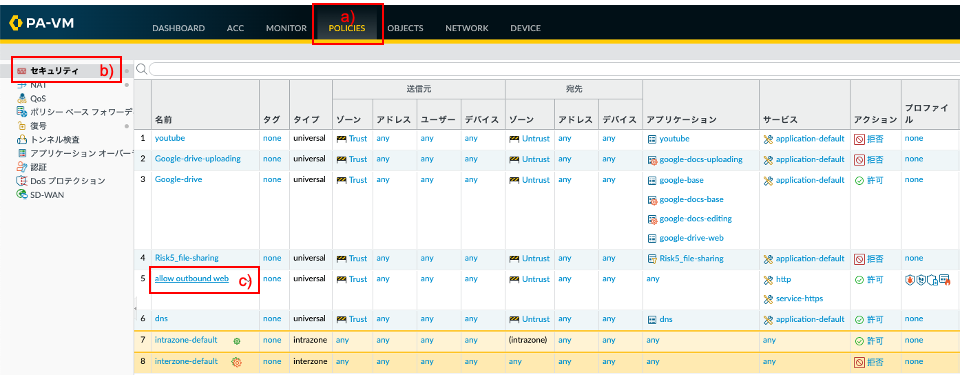

a)「Policies」 → b)「セキュリティ」で表示された「allow outbound web」ポリシーをクリックします。

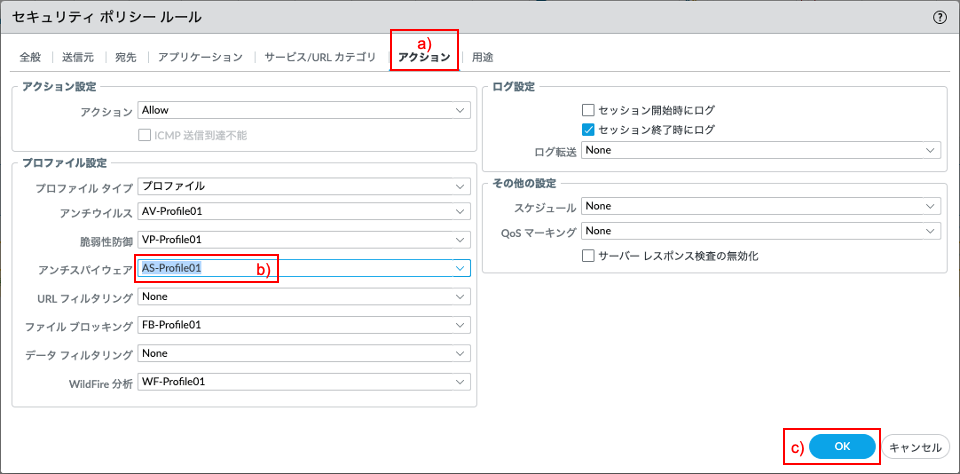

a)「アクション」タブの「アンチスパイウェア」で、b)「AS-Profile01」を選択し、c)「OK」をクリックします。

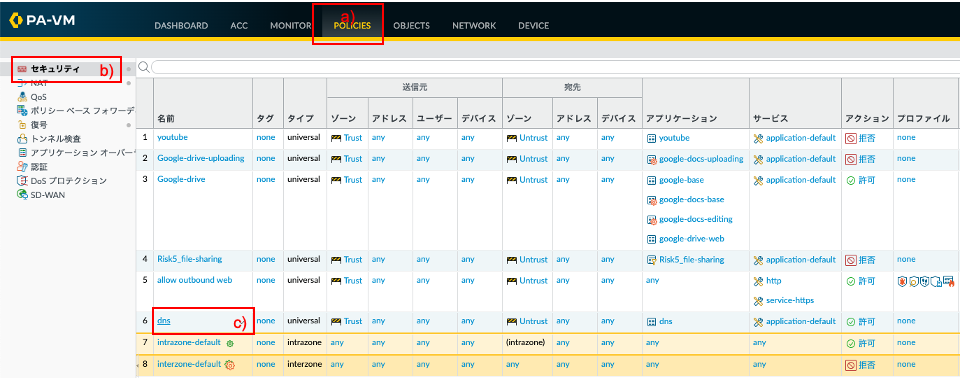

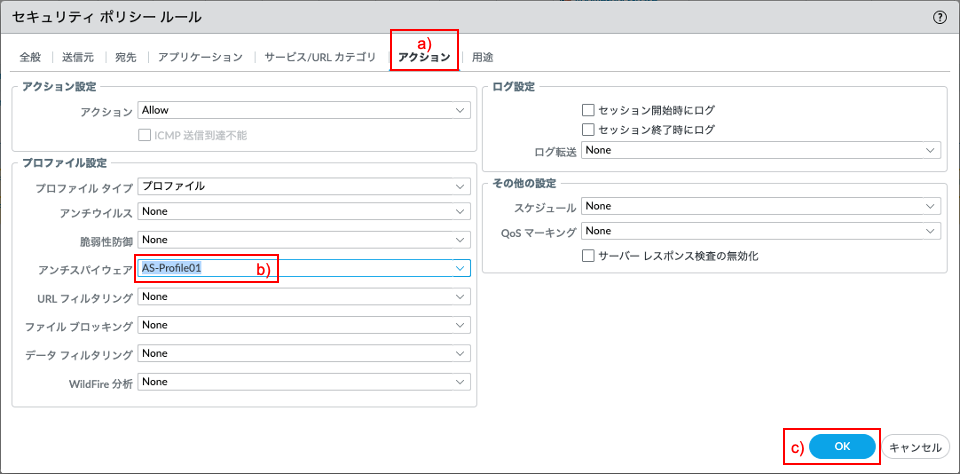

a)「Policies」 → b)「セキュリティ」で表示された「dns」ポリシーをクリックします。

a)「アクション」タブの「アンチスパイウェア」で、b)「AS-Profile01」を選択し、c)「OK」をクリックします。

以下ように、プロファイル列にアンチスパイウェアプロファイルのアイコンが表示されます。

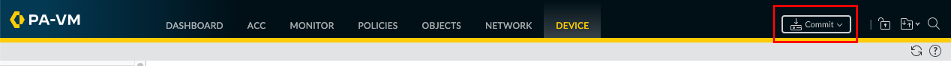

「コミット」を実施します。

動作確認

アンチスパイウェアの一つの機能である、DNSシンクホールの動作を確認します。

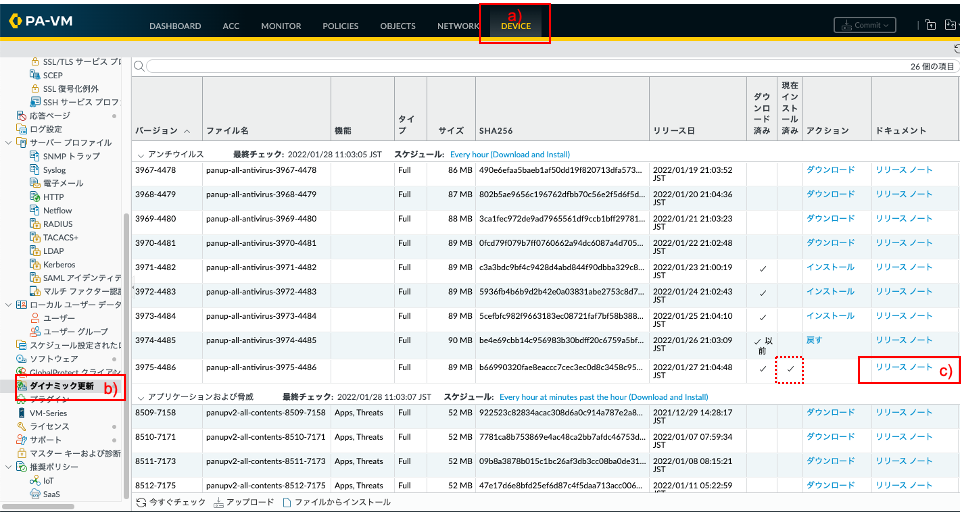

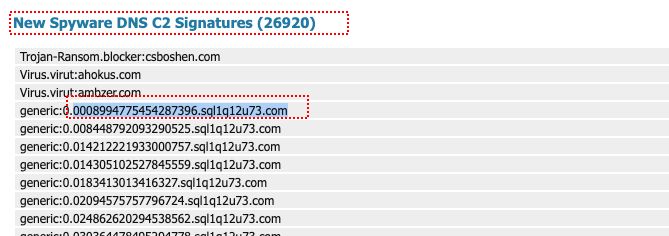

リリースノートから、DNSシグネチャに存在するドメインを確認します。

a)「Device」 → b)「ダイナミック更新」 → c)「現在インストール済み」にチェックが入ったアンチウイルスシグネチャの「リリースノート」をクリックします。

リリースノート内の「New Spyware DNS C2 Signatures」でリストされているドメインのどれか一つをコピーします。

(本ガイドでは、「0008994775454287396.sql1q12u73.com」を選びました。)

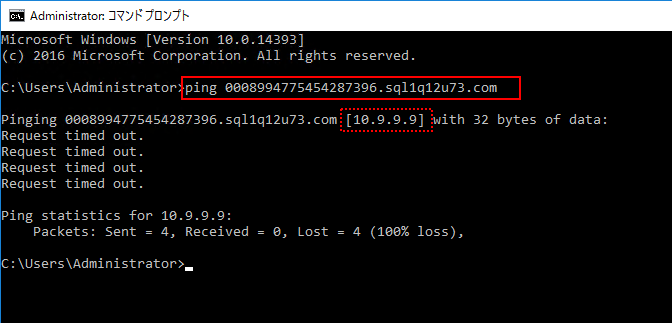

クライアントPCでコマンドプロンプトを開き、を「0008994775454287396.sql1q12u73.com」へPingを実行します。

SinkholeのIPv4アドレス:「10.9.9.9」の返答があることを確認します。

(本ガイドのネットワーク環境には10.9.9.9は存在しないので、Ping応答はありません。)

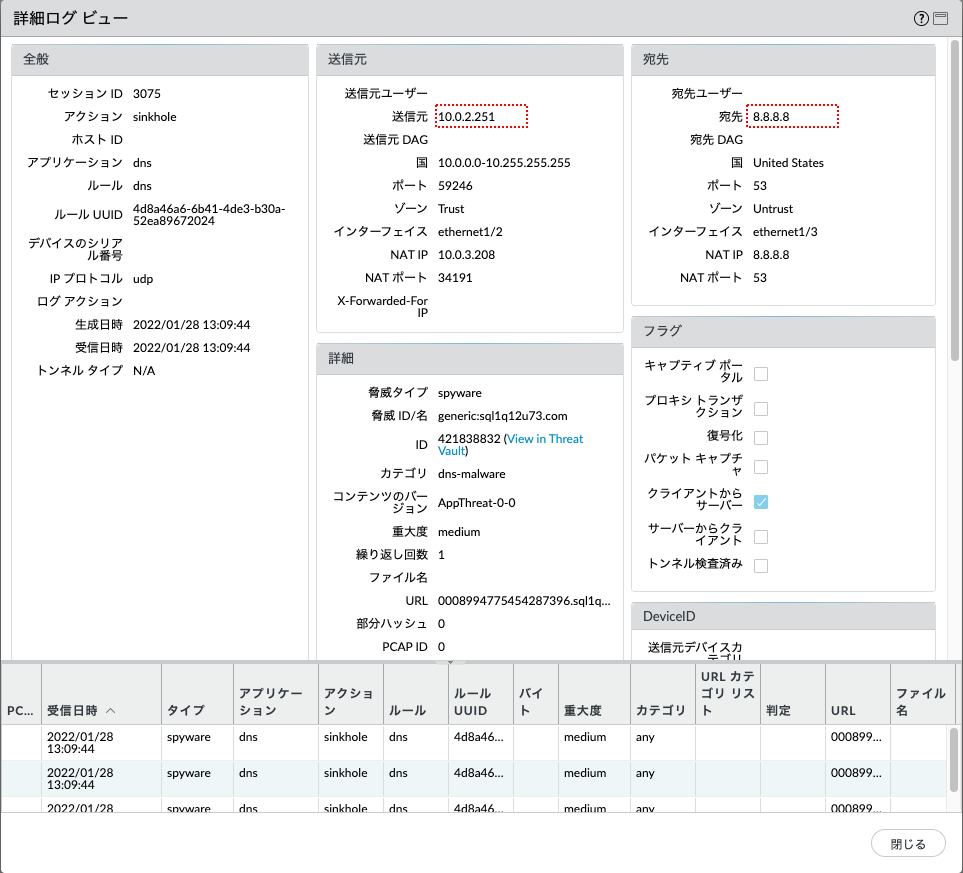

a)「Monitor」 → b)「脅威」で、c)タイプが「spyware」のログが出力されます。

先頭のd) アイコンをクリックして、詳細ログを確認します。

アイコンをクリックして、詳細ログを確認します。

a)送信元のIPが内部DNSであるWindows ServerのIPアドレス:10.0.2.251であり、b)宛先は上位DNSの8.8.8.8であることは分かります。

しかし、どのクライアントが発したDNSクエリなのかは、この脅威ログからでは判断がつきません。

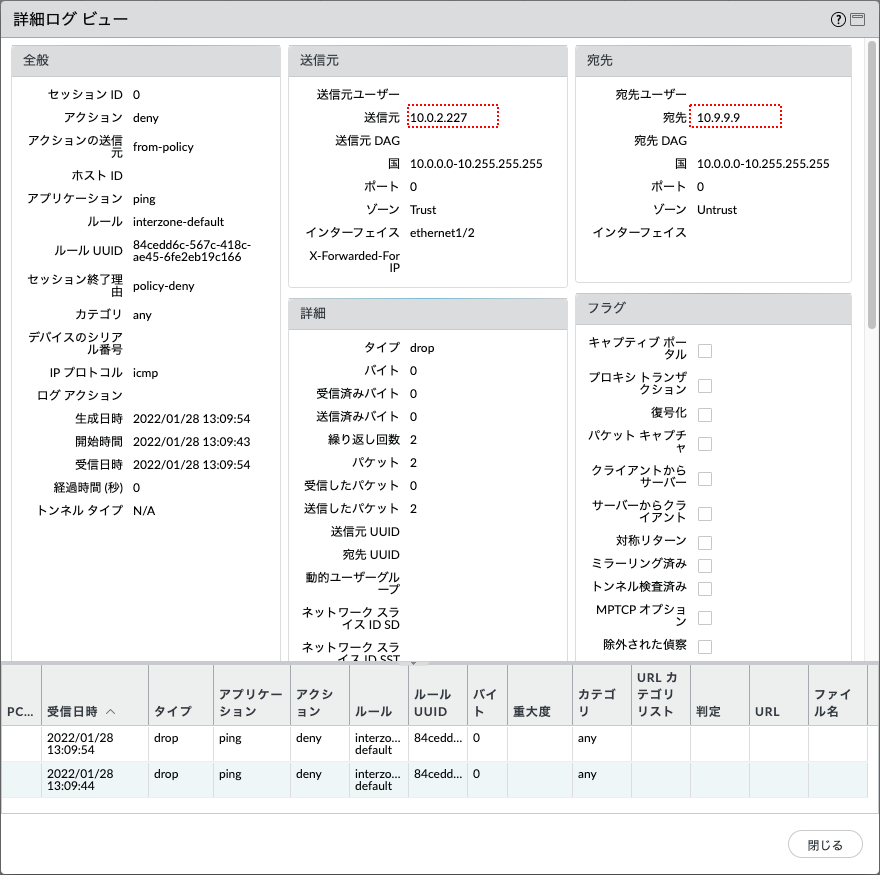

a)「Monitor」 → b)「トラフィック」 → c)「ホストの解決」にチェックを入れると、名前解決が行われます。

このことで、ログの宛先がIPアドレスから「Sinkhole」に変わるので、区別しやすくなります。

d)フィルタに「( app eq ping )」と入力して、トラフィックログ表示をPingに絞り込みます。

先頭のe) アイコンをクリックして、詳細ログを確認します。

アイコンをクリックして、詳細ログを確認します。

a)送信元IPアドレスが、クライアントPCのアドレスになり、宛先はSinkholeのIPアドレスです。

この情報が、「10.0.2.227のクライアントPCは、マルウェア感染の疑いがある」という判断材料になります。

URLフィルタリング

URLフィルタリング機能によって、カテゴリ単位にHTTP/HTTPSのアクセス先を制御できます。

パロアルトネットワークス社が、マルウェア、フィッシング、コマンド・アンド・コントロールのような有害なURLをカテゴリとしてまとめたデータベースを5分毎に更新しますので、それらへの通信を容易にブロックすることが可能となります。

それら以外にも、約70のカテゴリを提供していますので、業務中に参照することは好ましくないURLカテゴリへの通信はブロックする、ということも可能です。

本ガイドでは、以下の制御を行うことにします。

- Malware / Phishing / Command and Controlカテゴリ及び有害と考えられるURLカテゴリはブロック。

- (一般的に)業務中の参照は好ましくないURLカテゴリは、警告と共にContinueボタンを出す。

- 識別困難なもの / 識別がなされなかったものについてはアラートのみ。

設定

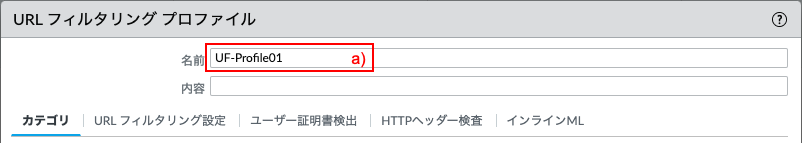

a)「Objects」 → b)「URLフィルタリング」 → c)「追加」をクリックします。

名前にa)「UF-Profile01(任意)」と入力します。

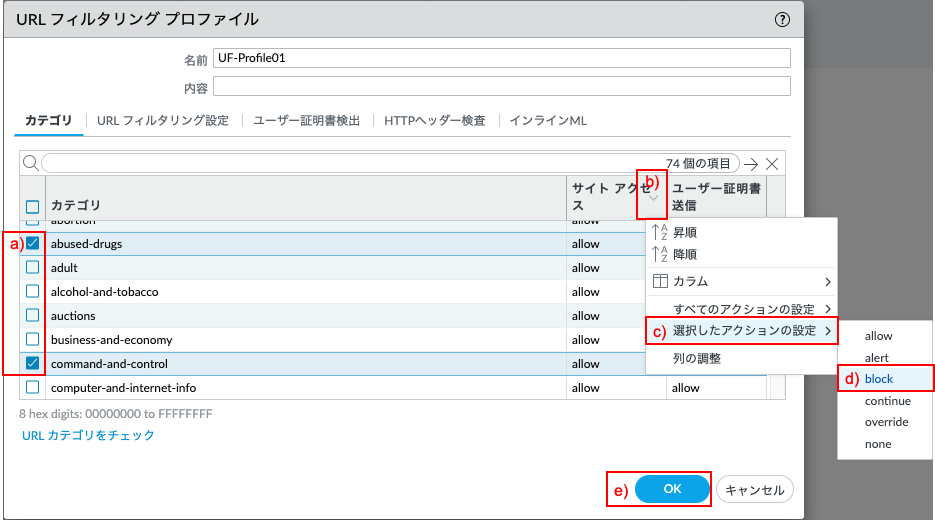

アクションを「Block」に設定するカテゴリは、以下とします(アルファベット順)。

- Abused Drugs (乱用薬物)

- 合法および非合法を問わず薬の乱用を促進するサイト、薬物関連の道具の使用や販売、薬の製造や販売に関連するサイト。

- Command and Control (コマンドとコントロール)

- マルウェアまたは侵害されたシステムが使うURLやドメイン。それらの感染システムが、不正コマンドを受信するためや、データを送信することを目的として、攻撃者のリモートサーバーへ密かに通信する際に利用する宛先。

- Copyright infringement (著作権侵害)

- 著作権を侵害したビデオや映画、その他のメディアファイルをダウンロードにより提供する専用のウェブサイトやサービス。

- Dynamic DNS (ダイナミックDNS)

- 提供されたまたは動的なドメイン名とIPアドレスを関連付けるためにダイナミックDNSサービスを利用しているサイト。ダイナミックDNSサイトは、サイバー攻撃者に対するC&C通信および、他の悪意のある目的のために使用される場合がある。

- Extremism (過激主義・思想)

- テロや人種差別、ファシズムや人種、異なる民族的背景、宗教や信仰を判別する過激主義・思想を促進するウェブサイト。

- Malware (マルウェア)

- 悪意あるコンテンツ、実行可能ファイル、スクリプト、ウイルス、トロイの木馬、コードを含むサイト。

- Parked (パークドメイン)

- 限られたコンテンツやクリックスルー広告をホストするURL。ホストに対して収入を生むことがあるが、一般にはエンドユーザにとって有用なコンテンツやサイトが含まれていない。工事中のサイトやフォルダのみのページを含む。

- Peer-to-Peer (ピアツーピア)

- ターゲットファイルへのデータ、ダウンロードしたプログラム、メディアファイル、その他ソフトウェアアプリケーションへのピアツーピア共有アクセスまたはクライアントを提供するサイト。シェアウェアやフリーウェアサイトは含まない。bittorrentダウンロード機能を持つサイトが主に含まれる。

- Phishing (フィッシング)

- フィッシングやファーミングによりユーザーから個人情報を取得する、見かけ上は信頼できそうなサイト。

- Proxy Avoidance and Anonymizers (プロキシ回避と匿名プロキシ)

- プロキシサーバーやその他方式でURLフィルタリングやURL監視をバイパスするサイト。

- Questionable (疑わしいサイト)

- 下品なユーモア、特定層の個人やグループをターゲットにした不快なコンテンツ、犯罪行為、違法行為、手早く金持ちになれる、といったものを含むサイト。

a)上記のリストに記載されたカテゴリの先頭にチェックを入れます。

b)「サイトアクセス」右横の▽をクリックして表示された中から、c)「選択したアクションの設定」 → d)「block」を選択します。e)「OK」をクリックします。

アクションを「Continue」に設定するカテゴリは、以下とします(アルファベット順)。

- Adult (アダルト)

- 性的に露骨な内容、文章(言葉を含む)、芸術、または本質的に性的表現がきわどい製品、オンライングループやフォーラム。ビデオチャット、エスコートサービス、ストリップクラブを含むアダルトサービスを宣伝するサイト。ゲームやコミックであれアダルトコンテンツを含むものはすべてadultにカテゴリ化される。

- Dating (出会い系)

- 出会い系、オンラインデートサービス、アドバイス、その他個人的な広告を提供するウェブサイト。

- Gambling (ギャンブル)

- 本物または仮想のお金の交換を容易にする宝くじやギャンブルのWebサイト。賭けのオッズやプールに関する情報、ギャンブルに関する指導や助言を提供するサイト。ギャンブルを行わないホテルやカジノの企業サイトはTravelにカテゴリ化される。

- Games (ゲーム)

- ビデオやコンピュータゲームをオンライン再生やダウンロードできるサイト、ゲーム批評、ヒント、裏技を提供するサイト。非電子ゲームの教育、ボードゲームの販売や交換、関連する出版物やメディアに関するサイト。オンライン懸賞や景品を扱うサイトを含む。

- Hacking (ハッキング)

- 通信機器やソフトウェアに対して、違法または疑わしいアクセスや利用に関するサイト。ネットワークやシステムが侵害される可能性のあるプログラムの開発や配布、手順の助言やヒントに関するサイト。また、ライセンスやデジタル著作権システムをバイパスさせるサイトも含まれる。

- Weapons (武器)

- 兵器やその使用に関する、販売、批評、説明、取扱のサイト。

UF-Profile01をクリックして、もう一度プロファイル設定画面を開きます。

a)上記のリストに記載されたカテゴリの先頭にチェックを入れます。

b)「サイトアクセス」右横の▽をクリックして表示された中から、c)「選択したアクションの設定」 → d)「Continue」を選択します。e)「OK」をクリックします。

アクションを「Alert」に設定するカテゴリは、以下とします(アルファベット順)。

- Insufficient Content (識別困難なWebサイト)

- テストページやコンテンツが存在しない場合やユーザ向けではないAPIアクセス用のサイト、コンテンツの表示に認証必要などカテゴリ分類が困難なWebサイト。

- Not-resolved (未解決)

- WebサイトがローカルURLフィルタリングデータベースに見つからず、ファイアウォールが、カテゴリをチェックするためにクラウドのURLデータベースに接続を試みたが、接続できなかった状態を示す。

- Unknown (未知)

- Webサイトはまだ分類されていないため、PA FirewallのURLフィルタリングデータベースまたはURLクラウドデータベースには存在しないことを示す。

UF-Profile01をクリックして、もう一度プロファイル設定画面を開きます。

a)上記のリストに記載されたカテゴリの先頭にチェックを入れます。

b)「サイトアクセス」右横の▽をクリックして表示された中から、c)「選択したアクションの設定」 → d)「Alert」を選択します。e)「OK」をクリックします。

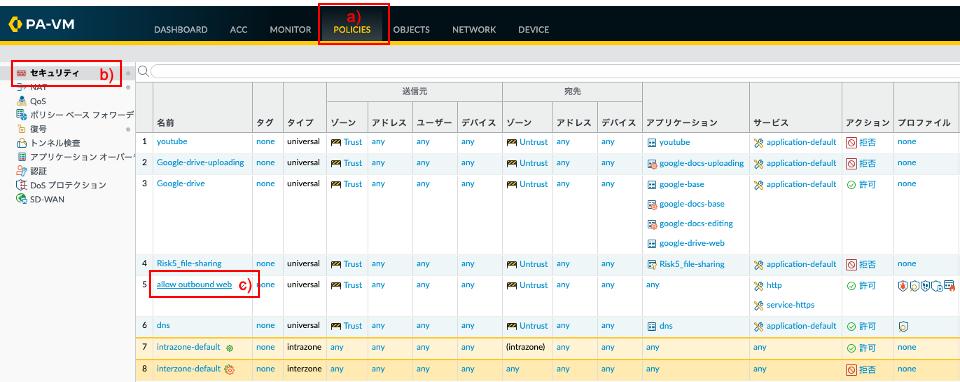

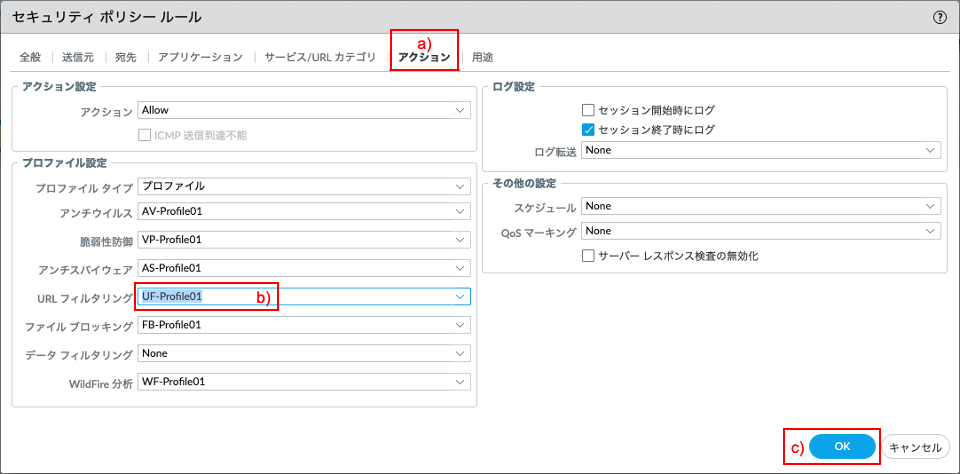

a)「Policies」 → b)「セキュリティ」で表示された「allow outbound web」ポリシーをクリックします。

a)「アクション」タブの「URLフィルタリング」で、b)「UF-Profile01」を選択し、c)「OK」をクリックします。

以下ように、プロファイル列にURLフィルタリングプロファイルのアイコンが表示されます。

デフォルトでは、一度Continueを実施すると、15分間は再度アクセスしてもContinue画面がでません。

動作確認テスト時の15分は長いので、最短の1分に一時的に変更します。

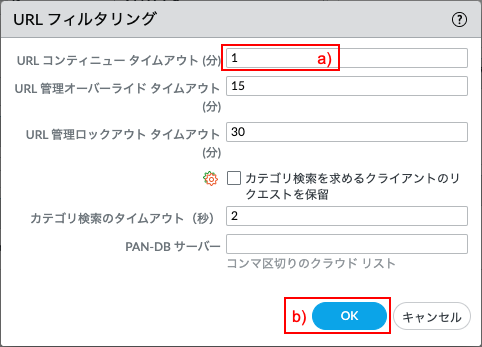

a)「Device」 → b)「セットアップ」 → c)「コンテンツID」で表示されたURLフィルタリングのd) をクリックします。

をクリックします。

a)URLコンティニュータイムアウト(分)を「1」に変更して、b)「OK」をクリックします。

「コミット」を実施します。

動作確認

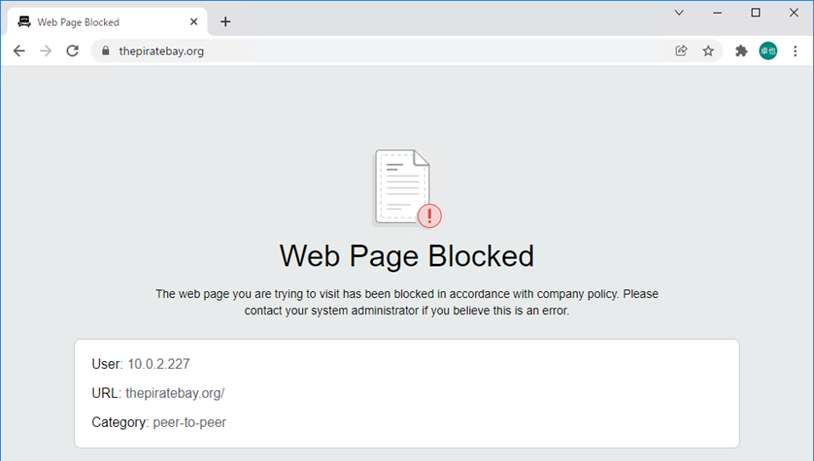

クライアントPCのWebブラウザで、パイレート・ベイ (https://thepiratebay.org) へアクセスします。

このサイトは、スウェーデンのインデックスサイト(Torrentファイルを検索するサイト)であり、Peer-to-Peerのカテゴリに属しています。

以下のように、ブロックされたことを示す画面が表示されます。

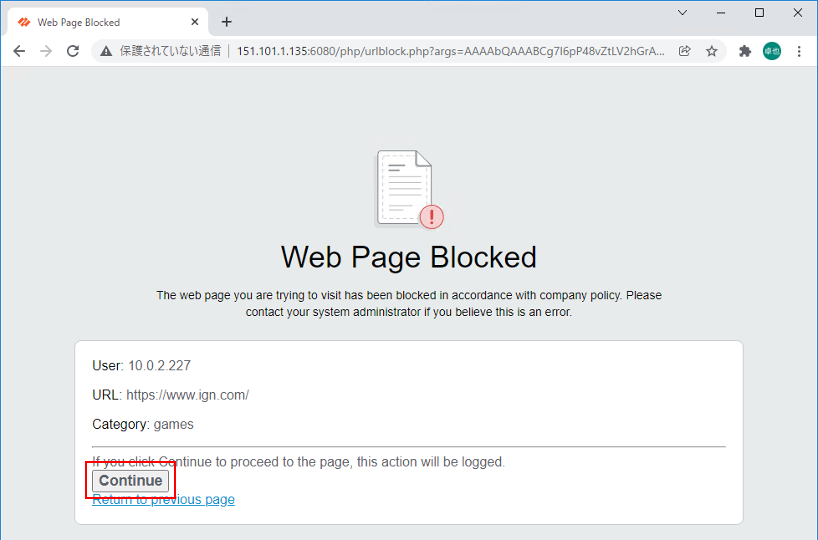

クライアントPCのWebブラウザで、IGN Entertainment (https://www.ign.com) へアクセスします。

このサイトは、ビデオゲームを中心としたいくつかの娯楽に関する報道を行うWebサイトであり、Gamesカテゴリに属しています。

以下のように、ブロックされたことの警告と共に、「Continue」ボタンを表示します。

「Continue」をクリックすることで、本サイトが表示されることを確認してください。

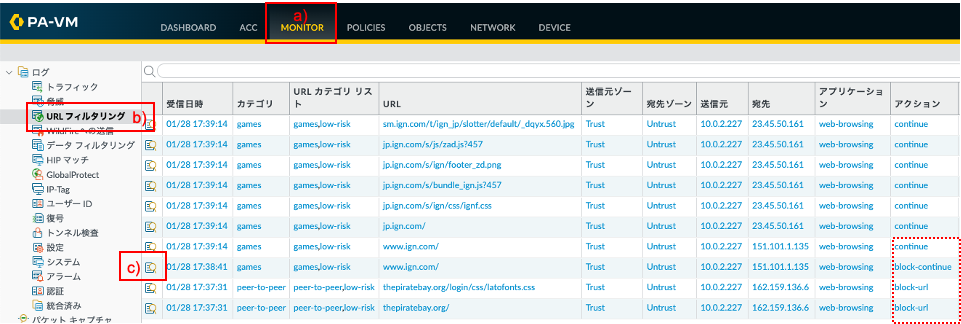

a)「Monitor」 → b)「URLフィルタリング」で、URLのフルパスを含んだログが確認できます。

先頭のc) アイコンをクリックして、詳細ログを確認します。

アイコンをクリックして、詳細ログを確認します。

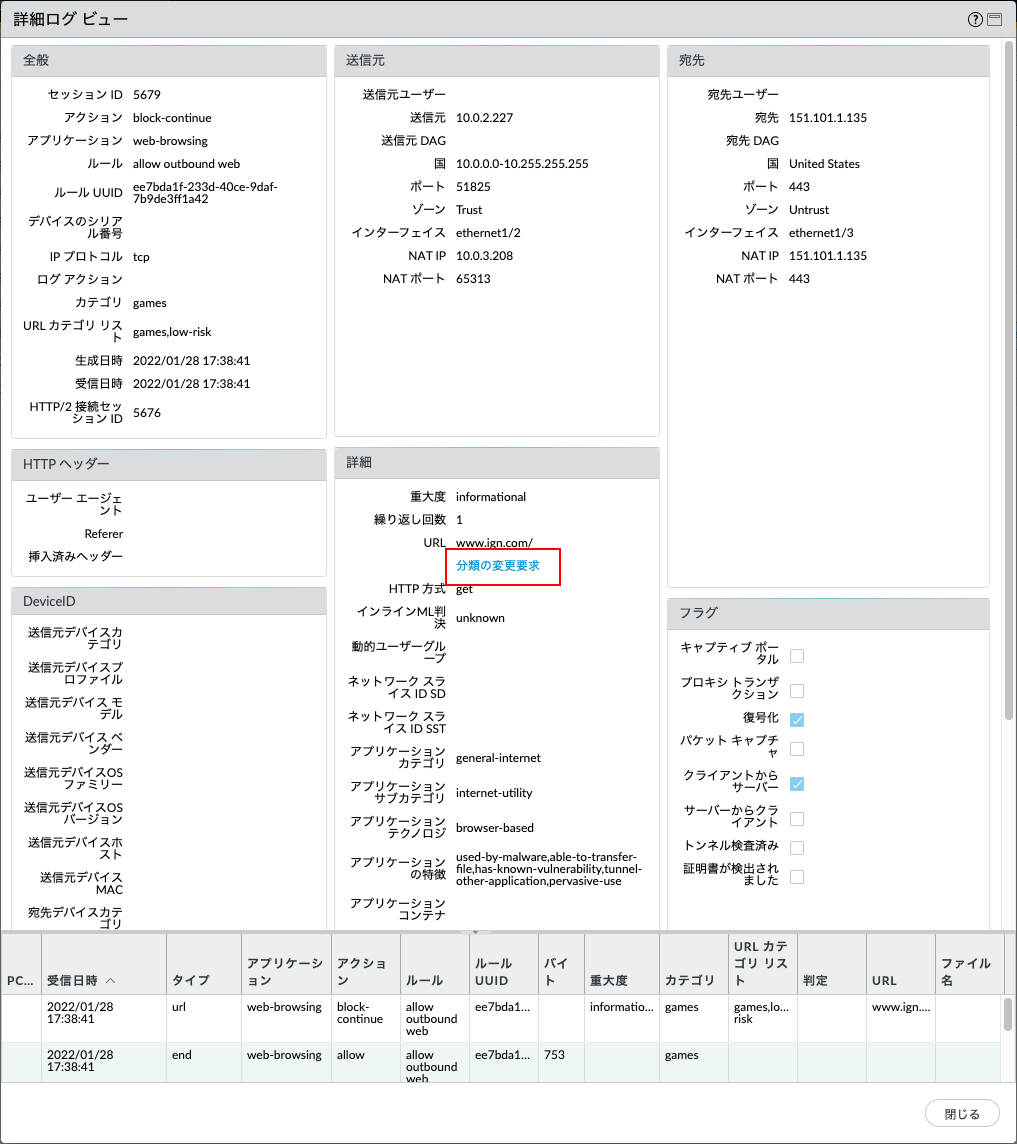

詳細ログです。

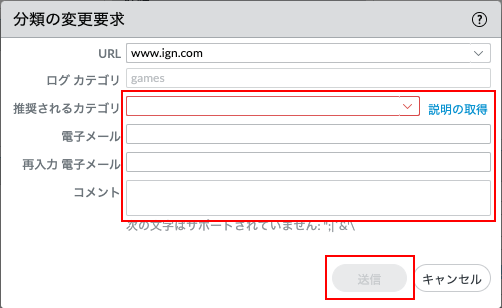

もし、このURLがこのカテゴリに属していることが間違っていると思われる場合には、以下の「詳細」内にある「分類の変更要求」をクリックすることで、パロアルトネットワークス社に変更要求を送ることができます。

表示された画面のフォームを埋めて、「送信」をクリックしてください。

(※このステップは、「間違っている」と思われる場合だけ実施し、テストとしての実施は控えてください。)

データフィルタリング

データ フィルタリングを使用すると、PA Firewallはクレジットカード番号等の機密情報を検出し、このようなデータが漏洩することを防ぐことができます。

本ガイドでは、クレジットカード番号の漏洩を防ぐことを目的とした設定を行います。

- Webサイトに対して、クレジットカード番号を1つ送信することは許容します。

- Webサイトに対して、クレジットカード番号を2つ送信する場合はアラートを出力します。

- Webサイトに対して、クレジットカード番号を3つ以上送信する場合はブロックします。

設定

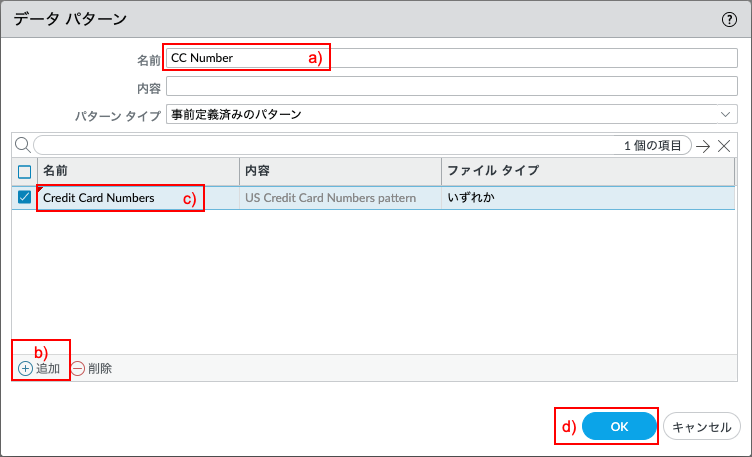

a)「Objects」 → カスタムオブジェクトの下のb)「データ パターン」 → c)「追加」をクリックします。

a)名前に「CC Number(任意)」と入力し、b)パターンタイプで「事前定義済みのパターン」を選択します。

c)「追加」をクリックして、d)「クレジットカード番号」を選択します。e)「OK」をクリックします。

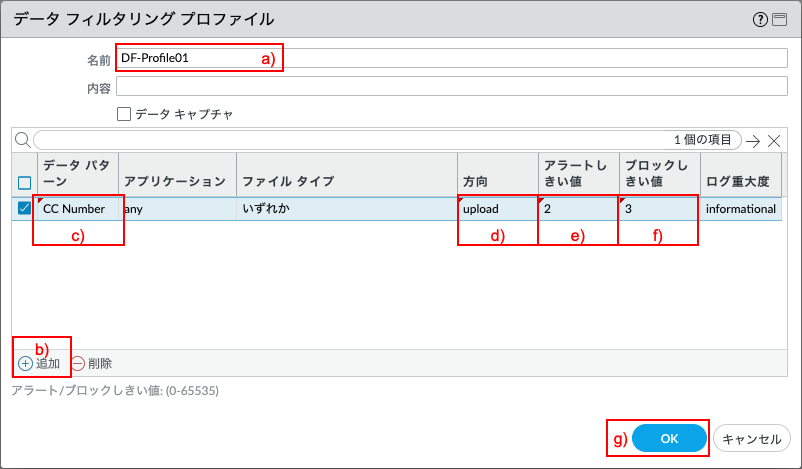

a)「Objects」 → セキュリティプロファイルの下のb)「データフィルタリング」 → c)「追加」をクリックします。

a)名前に「DF-Profile01(任意)」と入力し、b)「追加」をクリックします。

c)設定済みの「CC Number」を選択、d)「upload」、e)アラートしきい値に「2」、f)ブロックしきい値に「3」と入力します。

g)「OK」をクリックします。

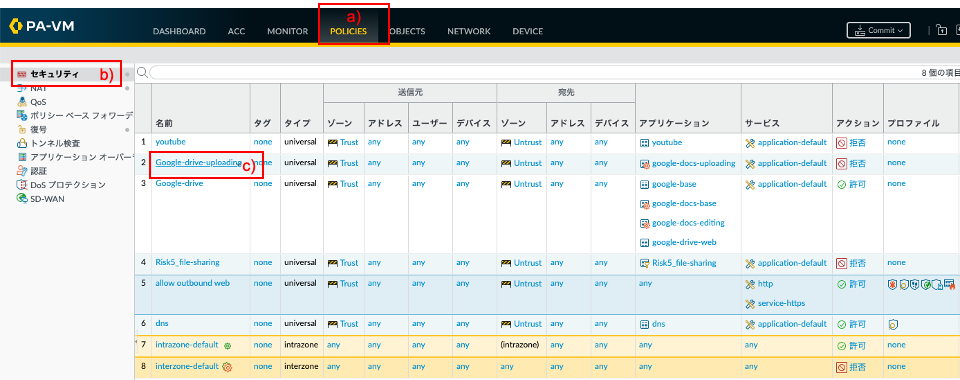

a)「Policies」 → b)「セキュリティ」で表示された「Google-drive-uploading」ポリシーをクリックします。

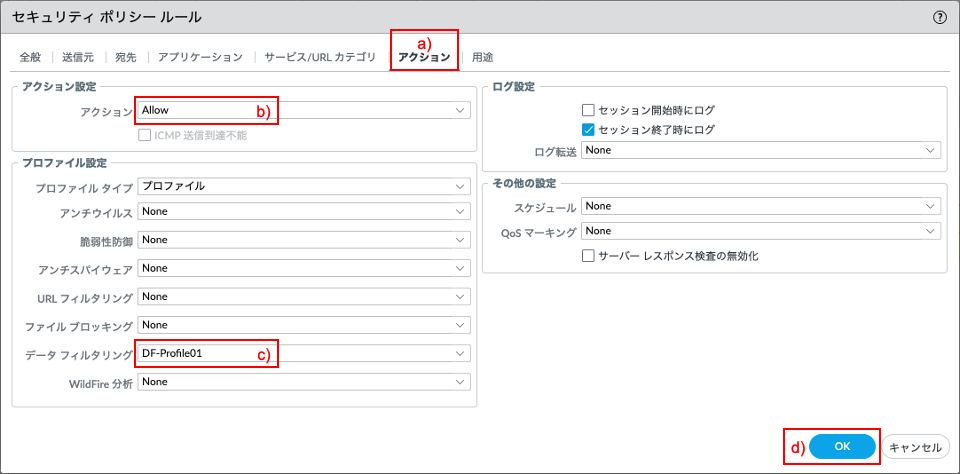

a)「アクション」タブの「アクション」をb)「Allow」に変更し、「データフィルタリング」で、c)「DF-Profile01」を選択し、d)「OK」をクリックします。

以下ように、プロファイル列にデータフィルタリングプロファイルのアイコンが表示されます。

「コミット」を実施します。

動作確認

下記サイトに記載のあるクレジットカード番号を利用してテストします。

Testing Alerts for Data Filtering

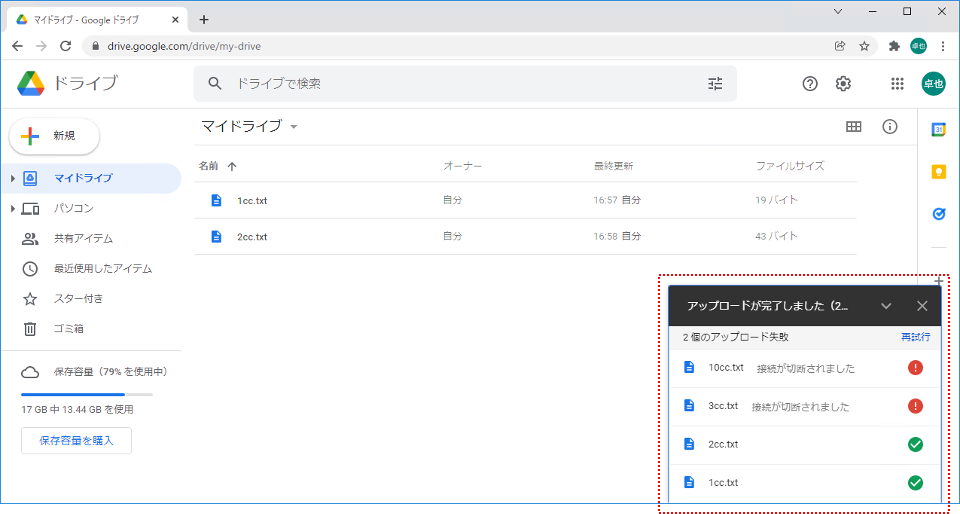

Googleドライブにアクセスして、クレジットカード番号を持つファイルをアップロードします。

クライアントPC上で、以下のクレジットカード番号(1個)を持つtxtファイルを作り、DropboxへUploadします。

ファイル名:1CC.txt

5376-4698-9386-4886

クライアントPC上で、以下のクレジットカード番号(2個)を持つtxtファイルを作り、DropboxへUploadします。

ファイル名:2CC.txt

5376-4698-9386-4886

5564-8017-1758-1316

クライアントPC上で、以下のクレジットカード番号(3個)を持つtxtファイルを作り、DropboxへUploadします。(エラーになります。)

ファイル名:3CC.txt

5376-4698-9386-4886

5564-8017-1758-1316

5559-4615-4452-4711

クライアントPC上で、以下のクレジットカード番号(10個)を持つtxtファイルを作り、DropboxへUploadします。(エラーになります。)

ファイル名:10CC.txt

5376-4698-9386-4886

5564-8017-1758-1316

5464-9730-1302-5263

5257-2750-0534-2578

5564-9616-5310-6823

5483-3128-3984-7229

5352-9543-2663-9003

5130-0484-5710-3076

5210-3641-5712-1745

5559-4615-4452-4711

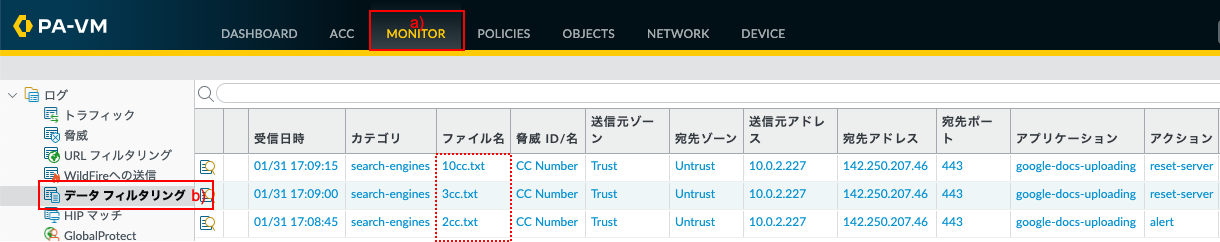

a)「Monitor」 → b)「データフィルタリング」で、ログを確認します。

ログから、2つのクレジットカード番号を持つファイルはアラート、3つ以上のクレジットカード番号を持つファイルはブロックされていることがわかります。

コメント欄 質問や感想、追加してほしい記事のリクエストをお待ちしてます!

私の理解では、PAシリーズはDNSフォワーダーになる必要はないはずです。平文のDNS通信がFWを通る構成になっていれば、DNSセキュリティは利用可能です。