外部ダイナミックリストは、外部から提供されるIPアドレスのリストやURLのリストをPA Firewallに取り込む機能です。

適当なWebサーバを構築して、そこに独自のIPアドレスリストのテキストファイルを置いておけば、PA Firewallはそれを定期的に取り込みます。

取り込んだIPアドレスやURLのリストを、セキュリティポリシーに適用するなどして、制御することができます。

現在、パロアルトネットワークス社からPA Firewallへ提供されるIPアドレスのリストがデフォルトで4つあります。

-

Palo Alto Networks Bulletproof IP Addresses (防弾IPアドレス)

- これには、防弾ホスティングプロバイダーによって提供されるIPアドレスが含まれます。 防弾ホスティングプロバイダーはコンテンツにほとんど制限を設けていないため、攻撃者はこれらのサービスを頻繁に使用して、悪意のある、違法で非倫理的な素材をホストおよび配布します。

-

Palo Alto Networks High-Risk IP Addresses (ハイリスクIPアドレス)

- これには、信頼できるサードパーティ組織によって発行された脅威アドバイザリからの悪意のあるIPアドレスが含まれています。 パロアルトネットワークスは脅威アドバイザリのリストを編集していますが、IPアドレスの悪意の直接的な証拠はありません。

-

Palo Alto Networks Known Malicious IP Addresses (既知の悪意のあるIPアドレス)

- これには、WildFire分析、Unit 42の調査、およびテレメトリ(Palo Alto Networksとの共有脅威インテリジェンス)から収集されたデータに基づいて悪意があることが確認されたIPアドレスが含まれています。 攻撃者は、これらのIPアドレスをほぼ独占的に使用して、マルウェアを配布し、コマンドアンドコントロールアクティビティを開始し、攻撃を開始します。

-

Palo Alto Networks Tor Exit IP Addresses (Tor出口IPアドレス)

- これには、複数のプロバイダーによって提供され、アクティブなTor出口ノードとしてパロアルトネットワークスの脅威インテリジェンスデータで検証されたIPアドレスが含まれます。 Tor出口ノードからのトラフィックは正当な目的を果たすことができますが、特にエンタープライズ環境では、悪意のあるアクティビティに関連付けられています。

ここでは、パロアルトネットワークス社からデフォルトで提供される不正なIPアドレスのリスト(上記の上から3つ)をセキュリティポリシールールに適用して拒否する設定を行います。

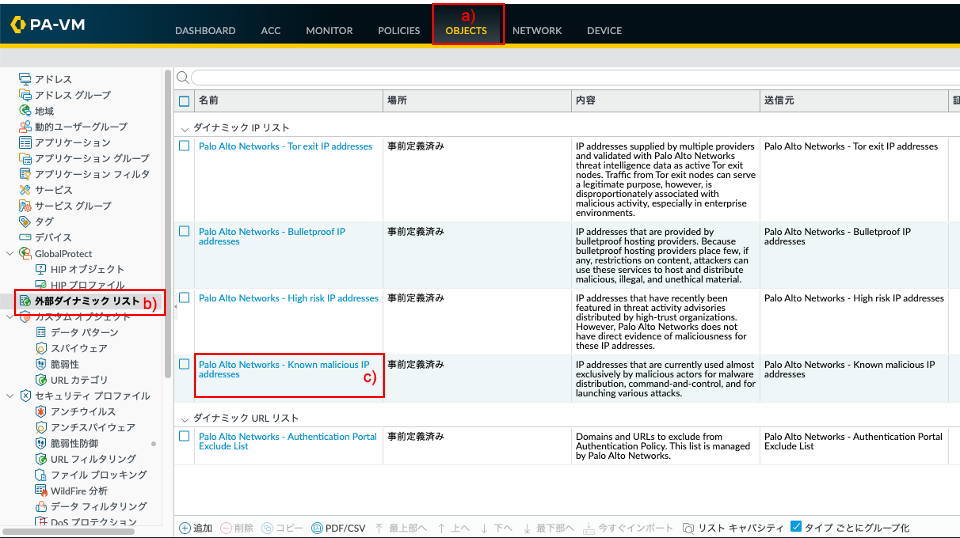

パロアルトネットワークス社提供のIPアドレスリストの確認

a)「Objects」→b)「外部ダイナミックリスト」で表示されたリストの中から、サンプルとしてc)「Palo Alto Networks – Known malicious IP addresses」 をクリックします。

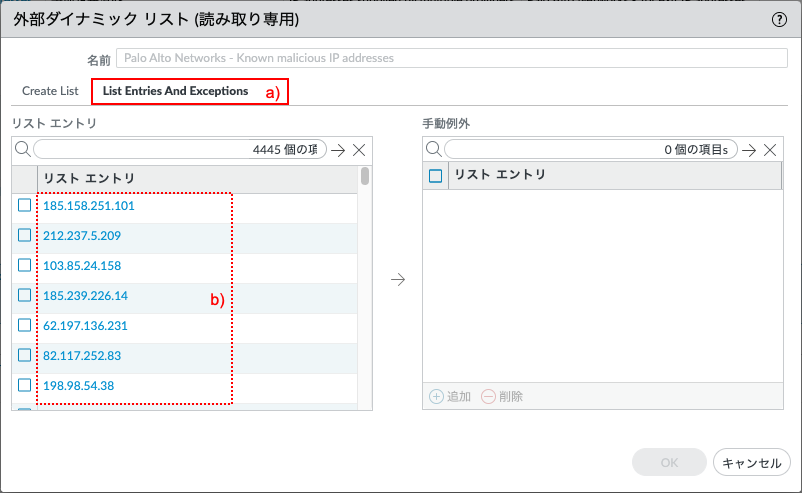

a)「List Entries And Exceptions」をクリックすると、b)に取得できているIPアドレスの一覧が表示されます。

(後の動作確認テストで利用するので、どれか一つをメモしておいてください。)

外部ダイナミックリストで提供された不正なIPアドレスリストをブロックする

設定

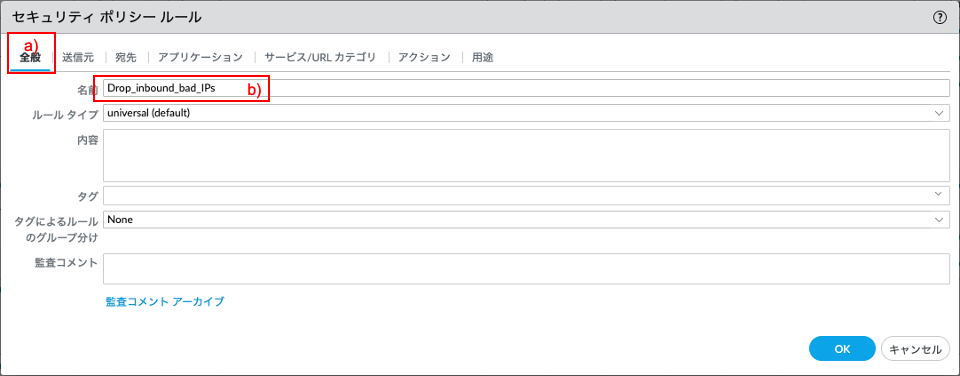

a)「Policies」→b)「セキュリティ」→c)「追加」をクリックします。

a)「全般」タブで、名前にb)「Drop_inbound_bad_IPs (任意)」と入力します。

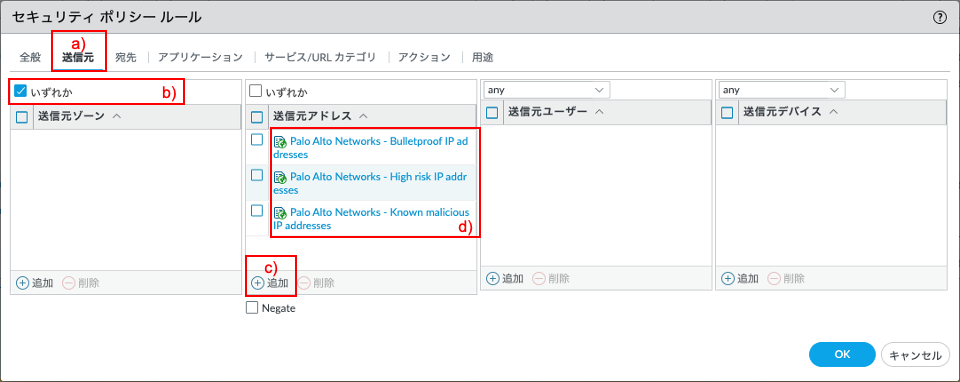

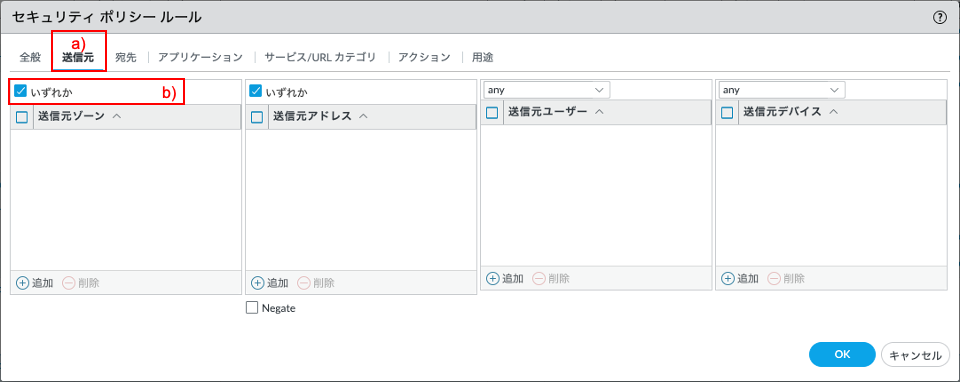

a)「送信元」タブでb)「いずれか」を選択します。

c)「追加」をクリックして、d)で適用したいIPアドレスのリストを選択します。(本例では、3つのIPアドレスリストを選択しています。)

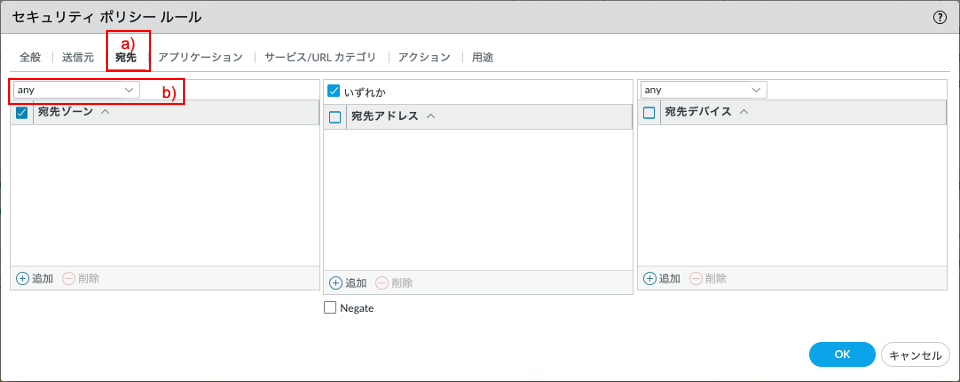

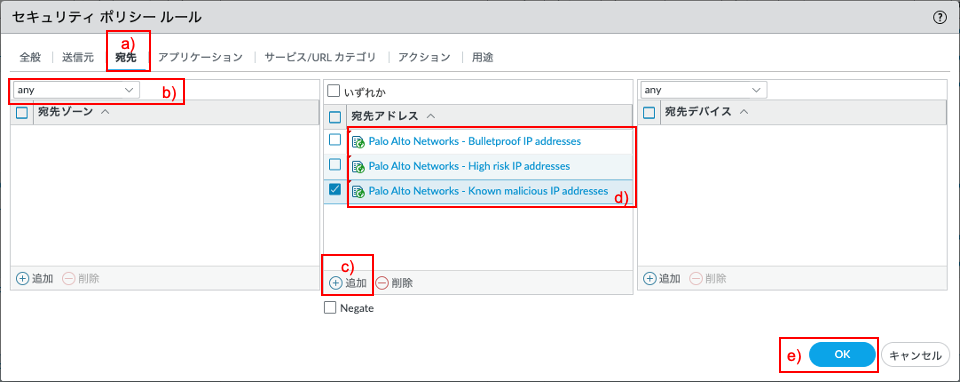

a)「宛先」タブでb)「any」を選択します。

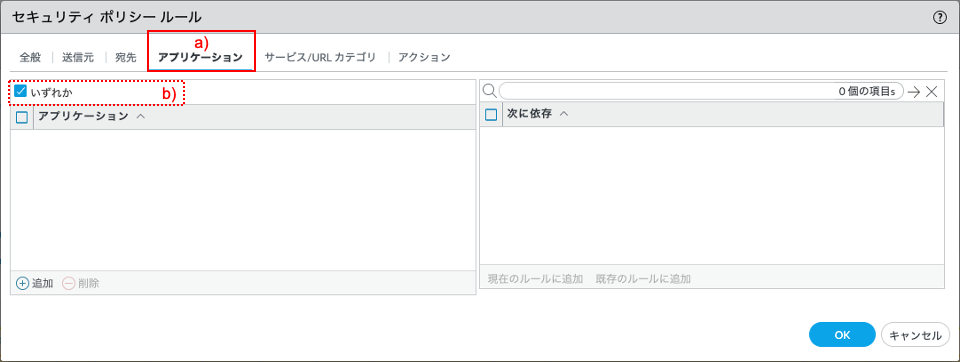

a)「アプリケーション」タブではb)「いずれか」のままにします。

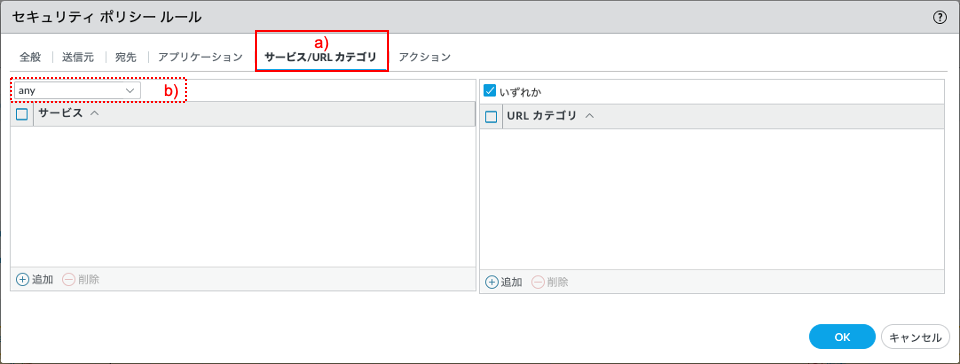

a)「サービス/URLカテゴリ」では、b)「any」のままにします。

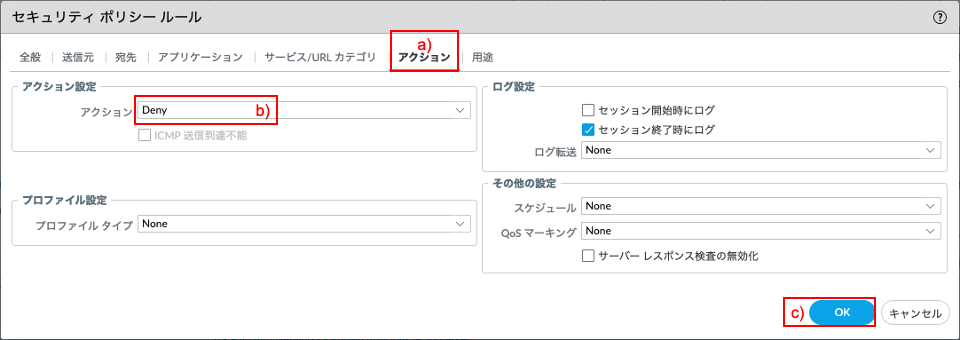

a)「アクション」タブでb)「Deny」を選択しc)「OK」をクリックします。

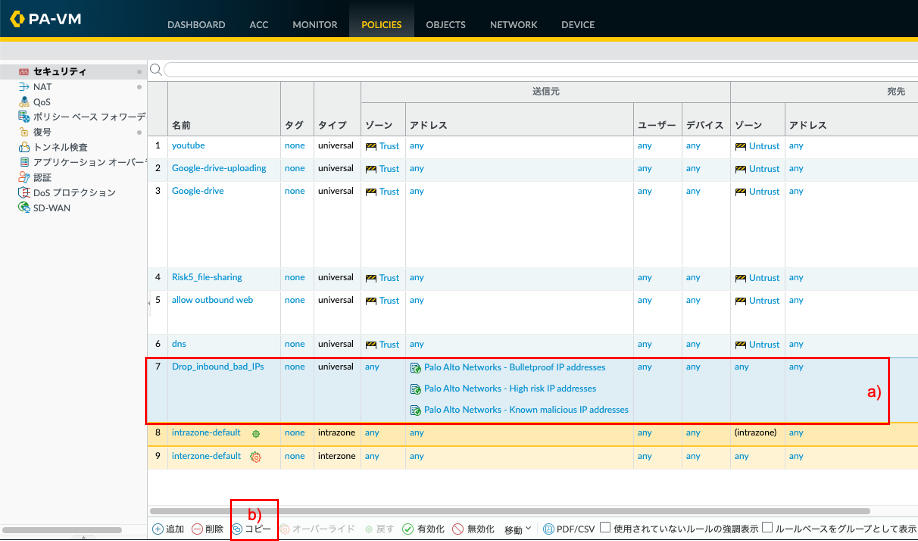

a)生成した「Drop_inbound_bad_IPs」を選択した状態で、b)「コピー」をクリックします。

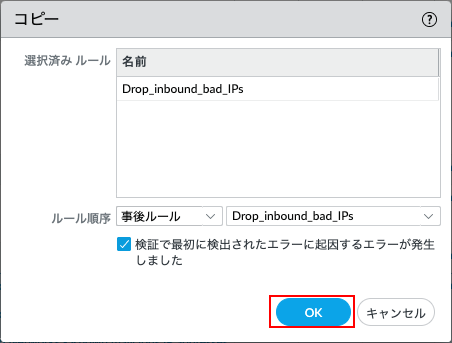

そのまま「OK」をクリックします。

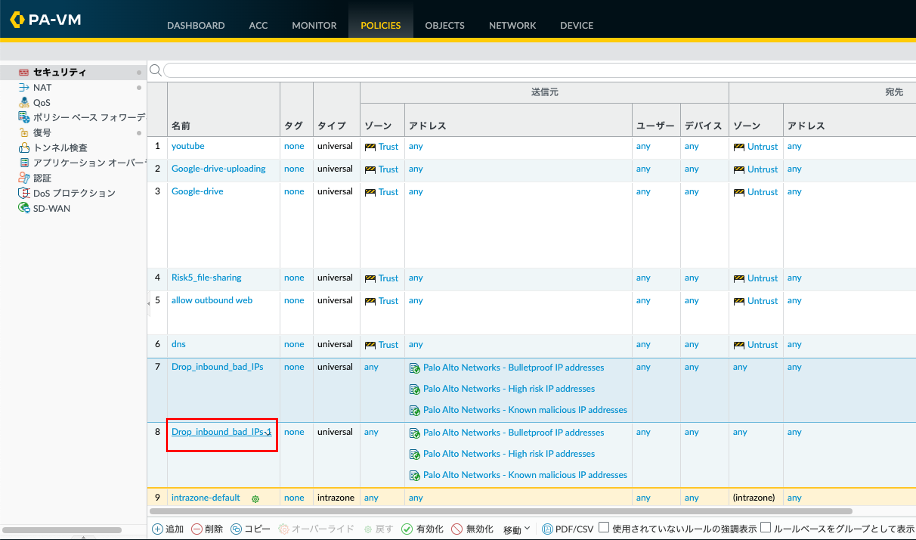

コピーされたルールの「Drop_inbound_bad_IPs-1」をクリックします。

‘

‘

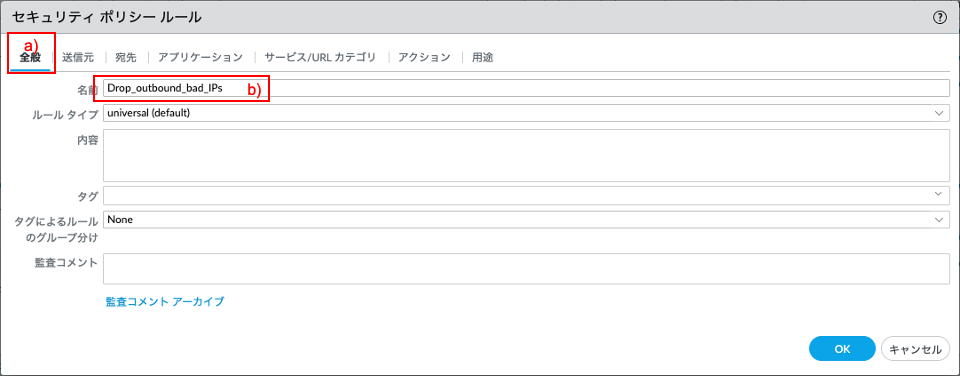

a)「全般」タブでb)「Drop_outbound_bad_IPs (任意)」と入力します。

a)「送信元」タブでb)「いずれか」を選択します。

a)「宛先」タブでb)「any」を選択します。

c)「追加」をクリックして、d)で適用したいIPアドレスのリストを選択します。(本例では、Outboundルールと同じく、3つのIPアドレスリストを選択しています。)

そのほかの設定はOutboundルールと同じなのでe)「OK」をクリックします。

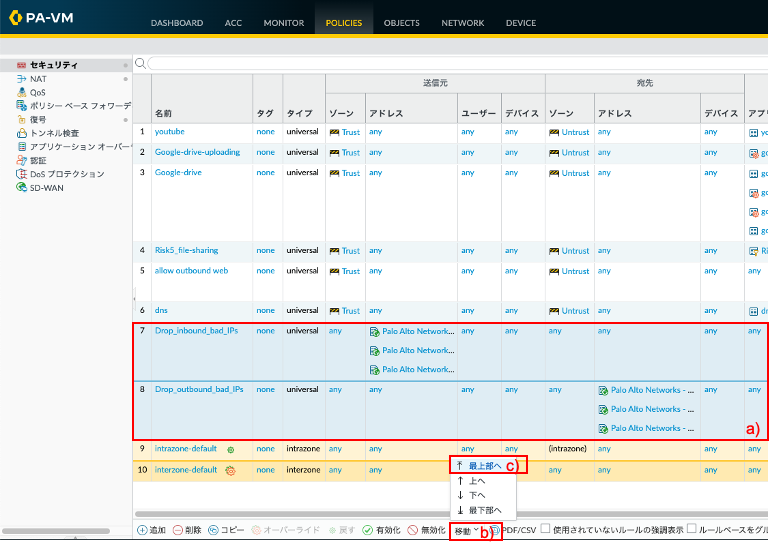

- 生成した2つのルールを、Shiftキーを押しながら選択し、 b)「移動」をクリックしてc)「最上部へ」を選択します。

結果、2つのポリシーが最上部へ移動します。

コミットを実施します。

通信確認

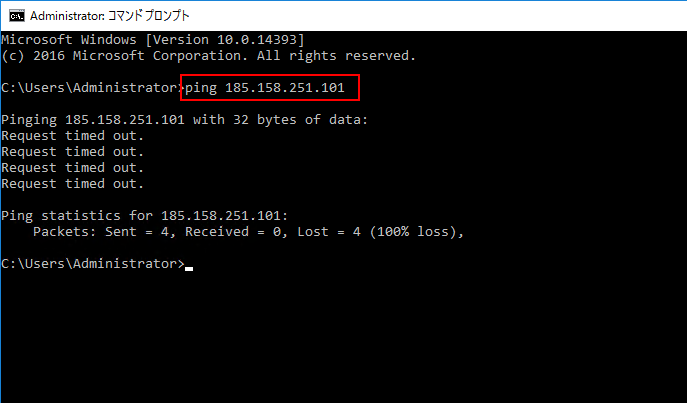

サンプルとして「Palo Alto Networks – Known malicious IP addresses」の中の1つのIPアドレス宛にクライアントPCでPingを実施します。

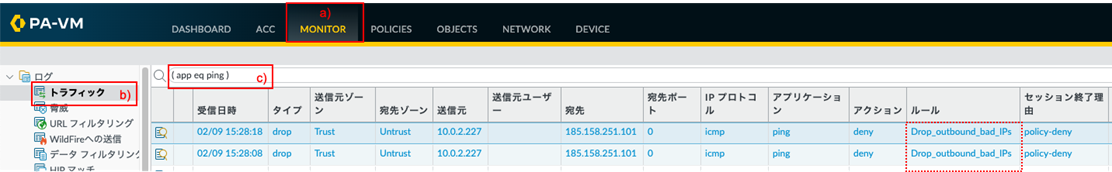

a)「Monitor」→b)「トラフィック」で、c)のフィルタに「(app eq ping)」を入力してEnterキーを押します。

結果、「Palo Alto Networks – Known malicious IP addresses」の中の1つのIPアドレス宛に実施したPingが「Drop_outbound_bad_IPs」ルールにヒットして拒否されていることがわかります。

コメント欄 質問や感想、追加してほしい記事のリクエストをお待ちしてます!