PA Firewallでは、トラフィックログや脅威ログなど、様々なログが大量に出力されます。

その大量のログから必要なものだけを抽出して確認する手法を解説します。

フィルタリング条件の指定

必要なログだけを抽出するために、フィルタリング条件を指定することができます。

その手順を以下に記載します。

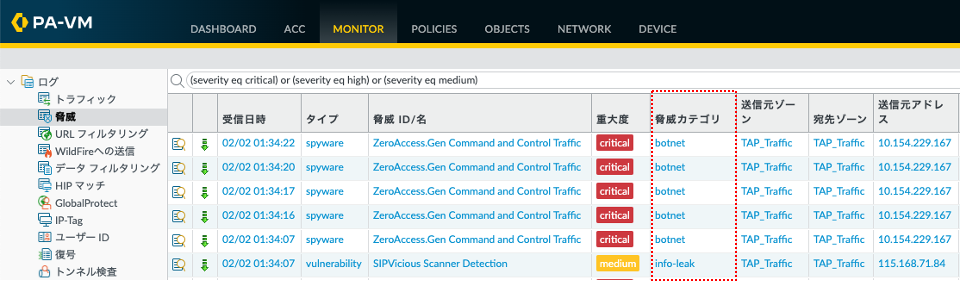

例:CriticalとHighとMediumだけのログを表示したい場合

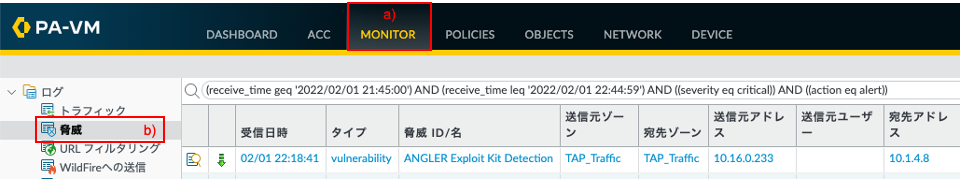

a) 「Monitor」タブ → ログの下のb) 「脅威」をクリックします。

ここまでの手順でフィルタリングされた状態が残っていれば、それを解除します。

画面右上のアイコンの[×]をクリックします。

今度は、画面右上の アイコンをクリックします。

アイコンをクリックします。

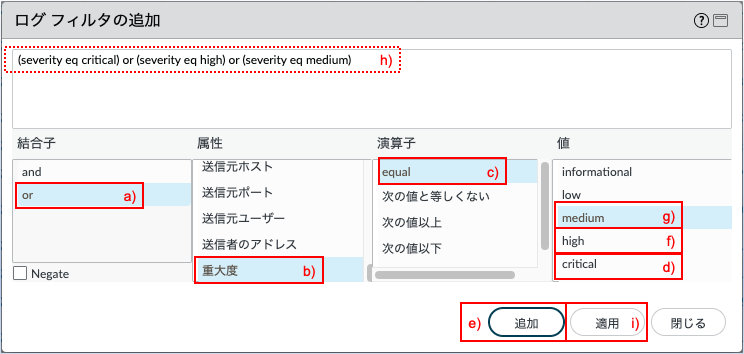

以下の画面が現れます。以下を実行します。

a)「or」を選択 → b)「重大度」を選択 → c)「equal」を選択 → d)「Critical」を選択 → e)「追加」ボタンを押す。

f)「high」を選択 → e)「追加」ボタンを押す。

g)「medium」を選択 → e)「追加」ボタンを押す。

結果、h)のフィルタリング文字列が生成されます。i)「適用」をクリックします。

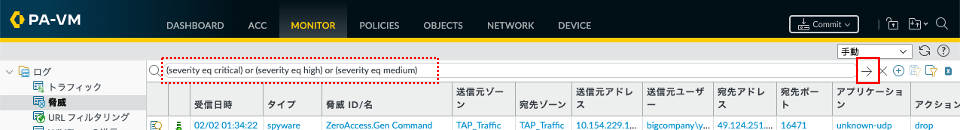

上記を実行した結果、フィルタリング表示用の文字列が出来上がります(以下の赤破線部分)。

[→]アイコンをクリックすると、そのフィルタリングが実行されます。

結果、重大度がCritical/High/Mediumのログだけが表示されます。

ログの表示項目の操作方法

ログの一覧画面に表示されている項目を増やしたり移動したりできます。

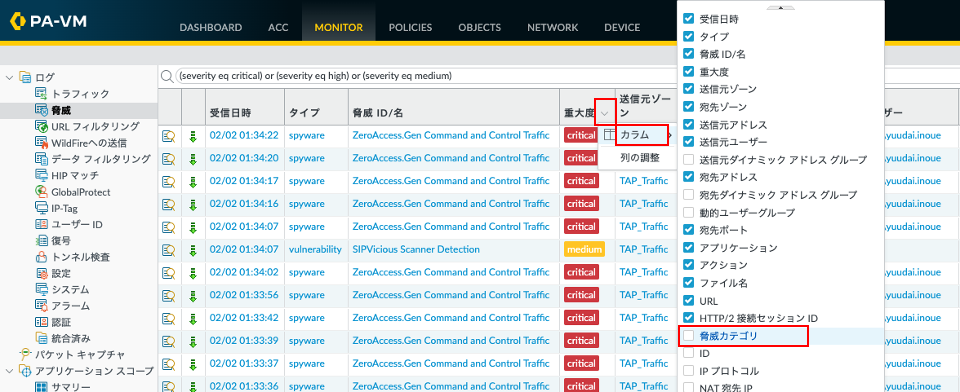

「脅威ログ」一覧に脅威カテゴリのフィールドを追加

例として、脅威ログの「重大度」の後ろに「脅威カテゴリ」を追加で表示させる、という方法を記載します。

「重大度」フィールド→「カラム」をクリックします。

現れたリストから、「脅威カテゴリ」を見つけて、先頭のチェックボックスをONにします。

「脅威カテゴリ」が追加されます。

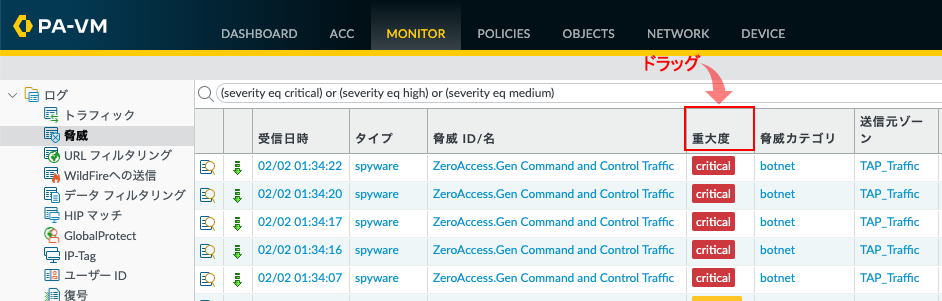

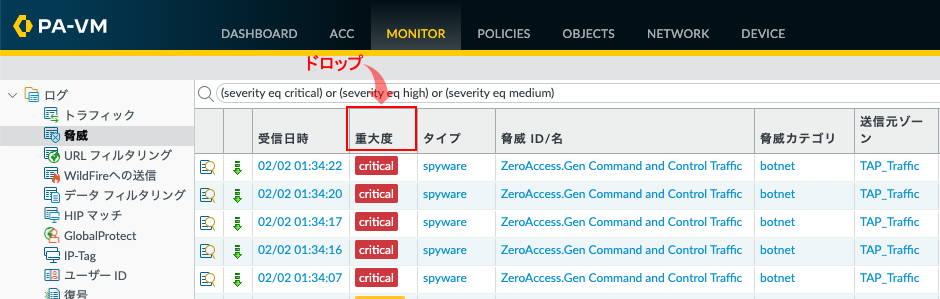

フィールドの移動

フィールドをドラッグ&ドロップで移動することもできます。

「重大度」フィールドをドラッグして移動し、「ID」フィールドの前にドロップします。

以下のようにフィールドが移動します。

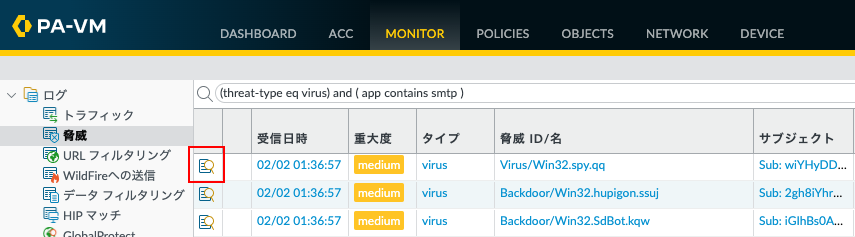

詳細ログビュー

各イベントログの先頭にある アイコンをクリックすることで、そのイベントの詳細を確認することができます。

アイコンをクリックすることで、そのイベントの詳細を確認することができます。

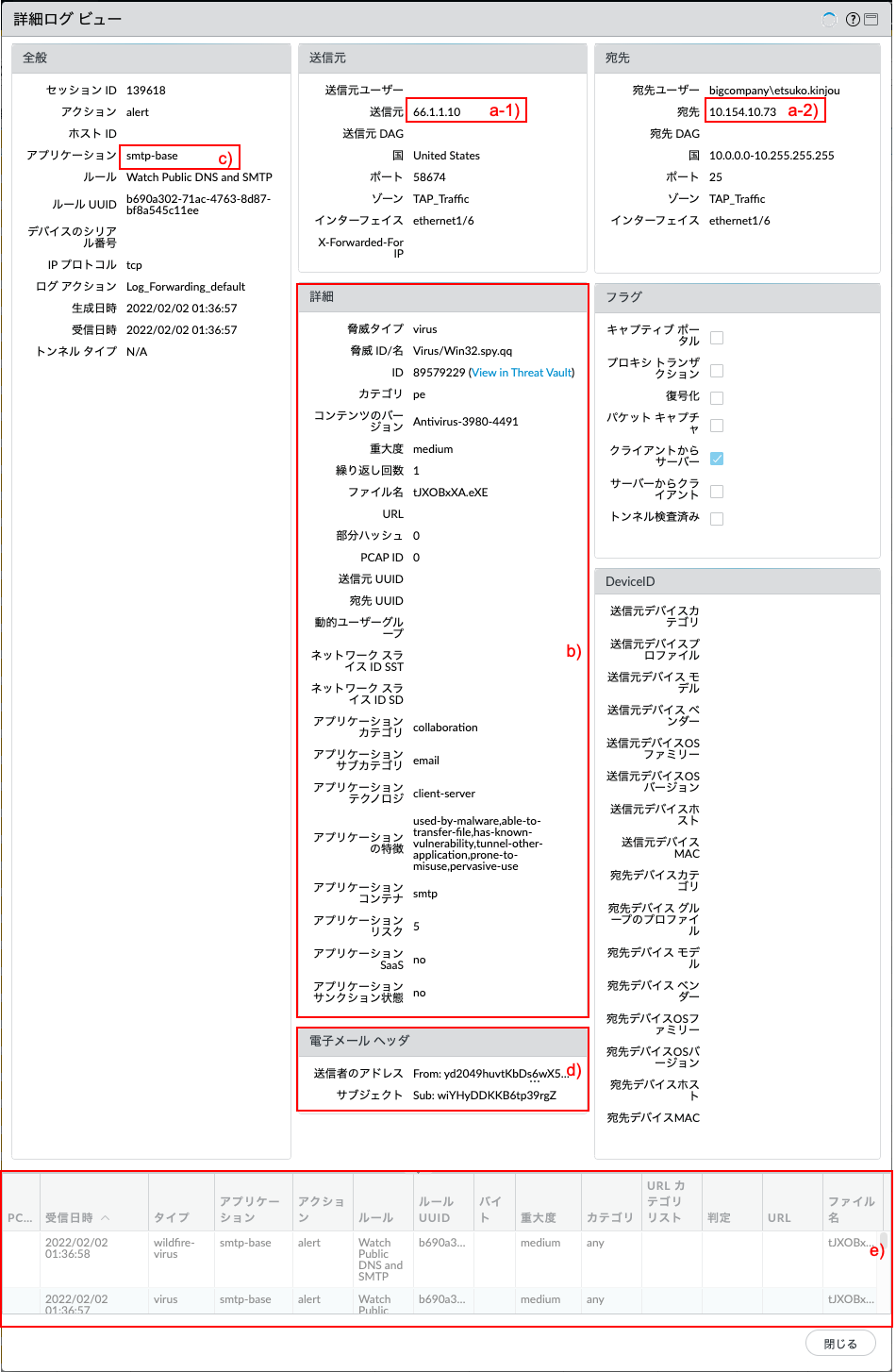

例として、ログのフィルタリングを「(threat-type eq virus) and ( app contains smtp )」に変更して、メール添付で見つかったウィルスの詳細を確認してみます。

通信の方向、アプリケーション、SMTPの場合はメールアドレスなど、イベントの詳細情報を確認できます。

a)-1、a)-2で通信の向きが分かります。

b)は脅威情報の詳細です。

c)がアプリケーション(プロトコル)です。

SMTPの場合、d)の部分に電子メールの送信者アドレスやサブジェクトが表示されます。

e)は、この脅威イベントに関連するログが表示されます。

Wildfireログの使い方

「Wildfireへの送信」ログには、未知のファイルをWildfireで検査した結果が出力されます。

判定は、Benign(無害)、Grayware(どちらともいえないもの)、Malicious(悪意あるもの)、Phishing(フィッシング)の4つの結果となります。

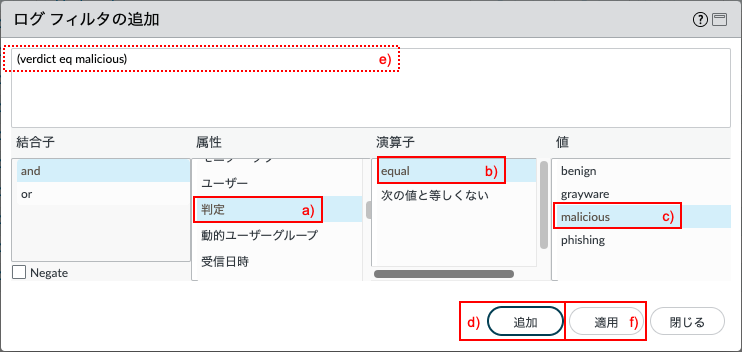

フィルタリング条件の指定 (例:Maliciousだけに絞り込む)

a) 「Monitor」タブ → ログの下のb) 「Wildfireへの送信」をクリックします。右上のc)  を押して、ログフィルタの追加画面を表示します。

を押して、ログフィルタの追加画面を表示します。

表示された以下の画面で、a)判定 → b)equal → c)malicious を選択して、d)「追加」ボタンを押し、f)「適用」ボタンを押します。

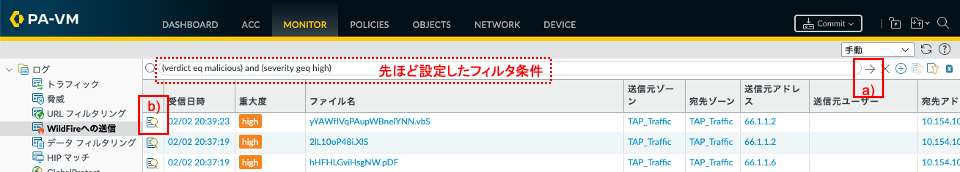

a)[→]アイコンを押して、設定したフィルタを実行します。

Maliciousに絞り込まれた状態で、b) アイコンをクリックすると、詳細ログが表示されます。

アイコンをクリックすると、詳細ログが表示されます。

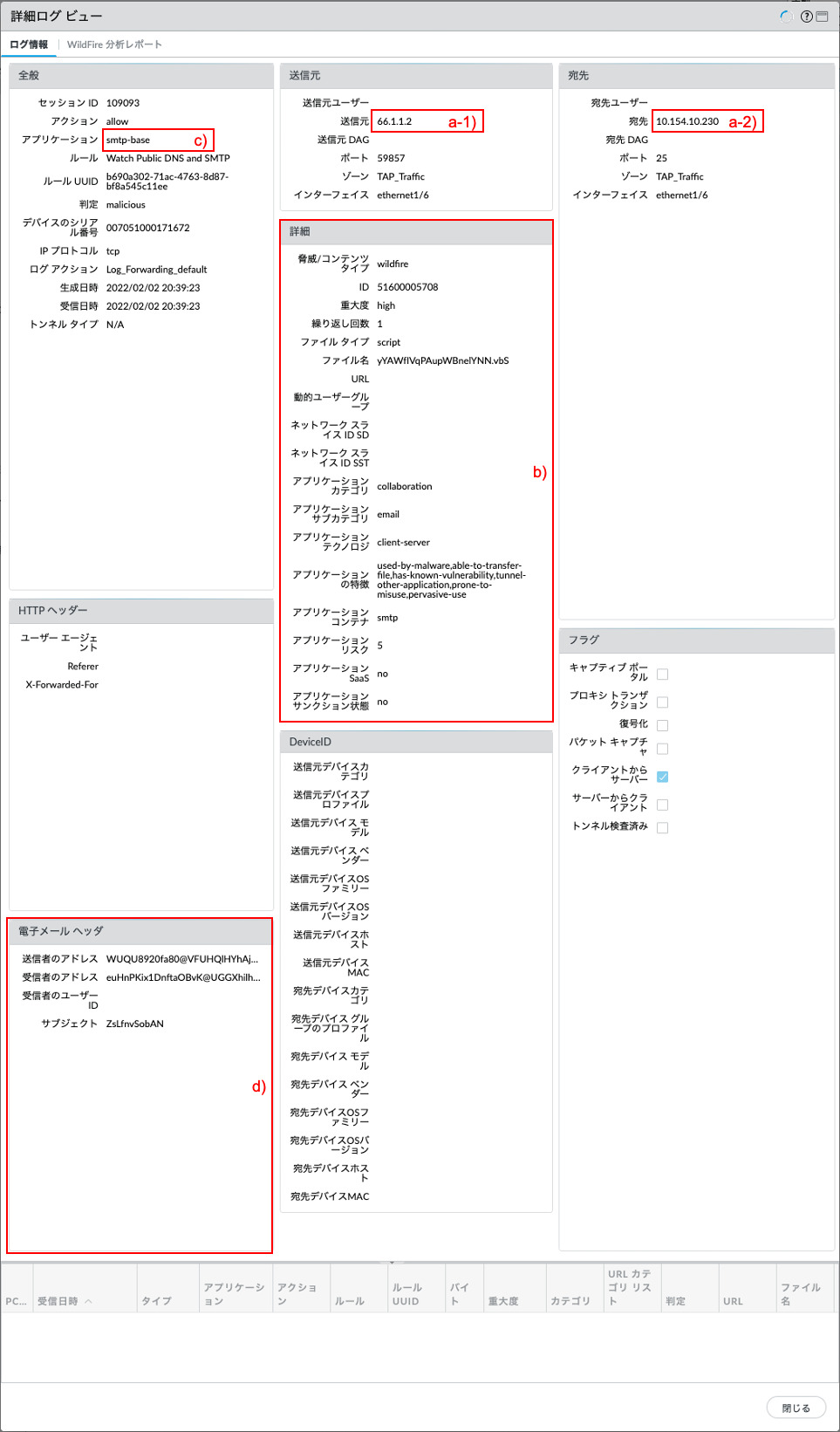

ログ情報

「ログ情報」タブで、通信の方向、アプリケーション、SMTPの場合はメールアドレスなど、イベントの詳細情報を確認できます。

a)-1、a)-2で通信の向きが分かります。

b)は脅威情報の詳細です。

c)がアプリケーション(プロトコル)です。

SMTPの場合、d)の部分に電子メールの送信者アドレスやサブジェクトが表示されます。

Wildfire分析レポート

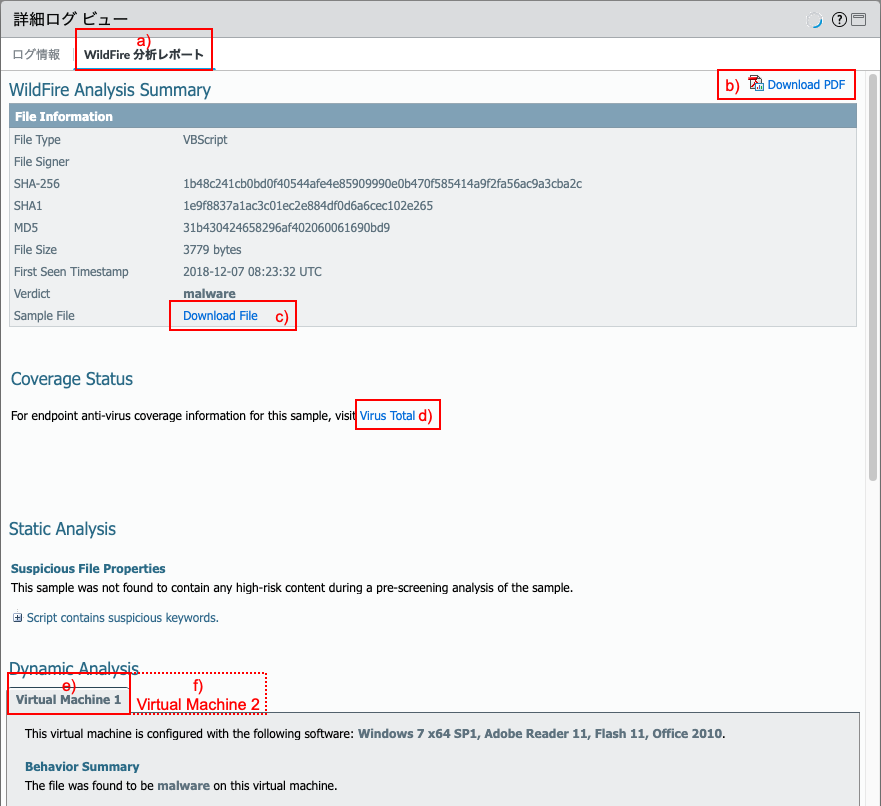

脅威ログと同様にログの詳細が確認できますが、加えて、WildFireログにはa)「Wildfire分析レポート」タブがあります。

そのタブをクリックすると、以下の画面が表示されます。

b) 「Download PDF」をクリックすることで、この画面と同じ内容のレポートをPDFでダウンロードできます(後述)。

c) Sample Fileの「Download File」をクリックすることで、検体ファイルをダウンロードできます。

d) 「Virus Total」をクリックすることで、このファイルのハッシュ値を、Virus Totalサイトで確認できます(後述)。

e) Wildfire上のWindows仮想マシン: Windows 7 が動作していて、その解析結果が出力されています。

このレポートはWindows 7 だけですが、ファイルによってはf)にWindows XPによる解析結果も表示されます。

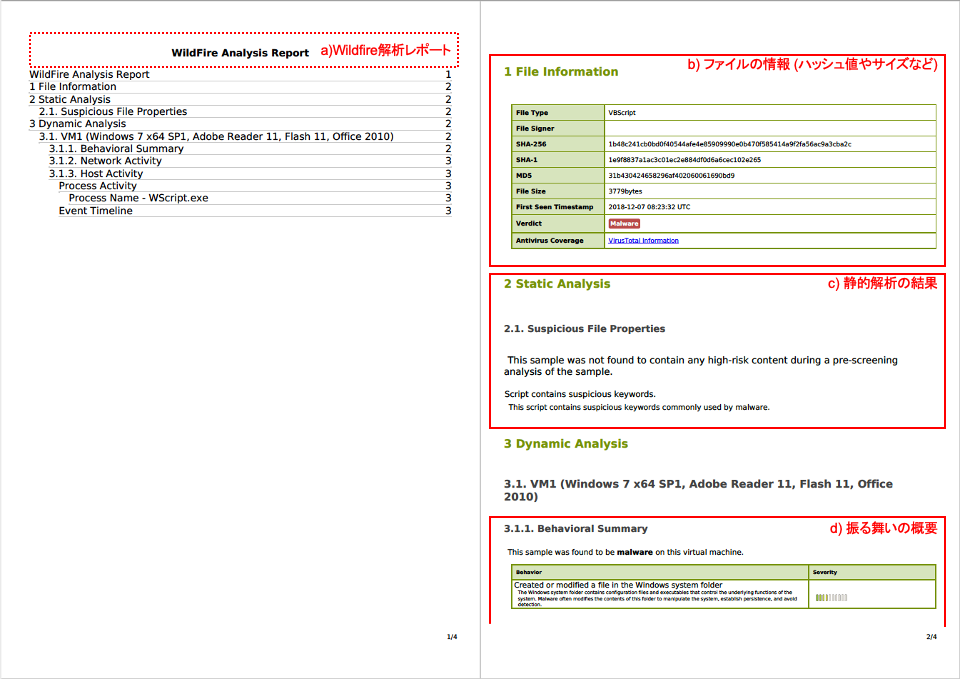

ダウンロードしたPDFのWildfire分析レポートのサンプル

上記のWebUIでもPDFでも、同じ内容が確認できますが、PDFファイルのほうが説明しやすいので、PDFファイルを用います。

このレポートに記載されている内容から、なぜMalwareと判定されたのかが分かります。

b) には、このファイルの情報が記載されています。

ファイルのハッシュ値 (SHA-256, SHA-1, MD5) やサイズ、このファイルが最初に発見された日時などが確認できます。 このファイルのVerdict (=判定)は「Malware」となっています。

c) は、このファイルの静的解析の結果です。

「このサンプルには、スクリーニング前分析中にリスクの高いコンテンツが含まれてはいなかったが、このスクリプトには、マルウェアによって一般的に使用される疑わしいキーワードが含まれていた。」という判定となっています。

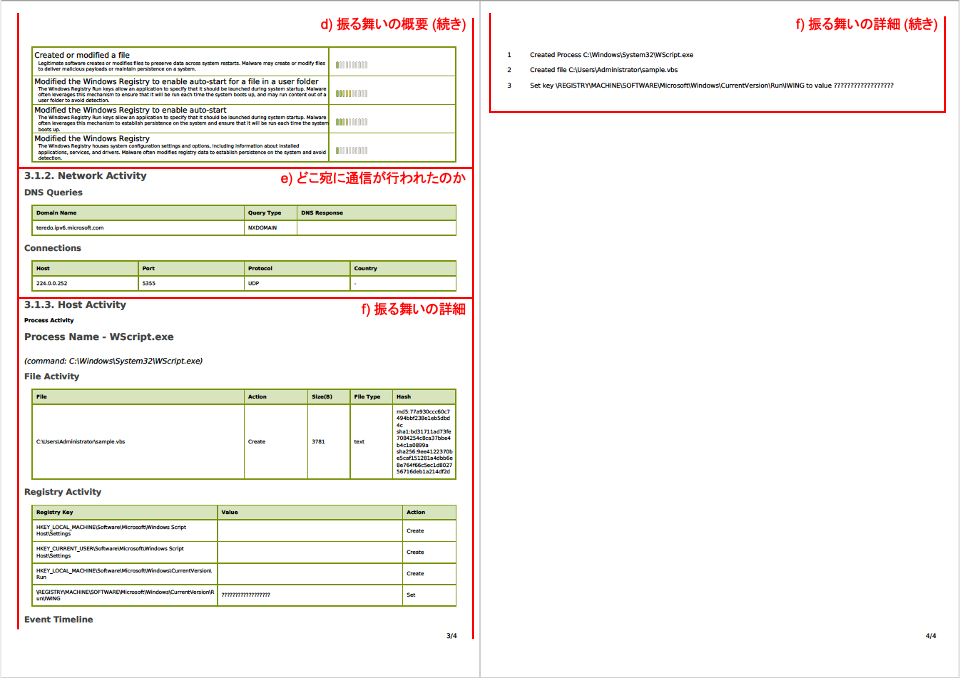

d) には、このファイルの振る舞いについて、以下のように記載されています。

-

Windowsシステムフォルダにファイルを作成または変更しました。

- Windowsシステムフォルダには、システムの基盤となる機能を制御する構成ファイルと実行可能ファイルが含まれています。 マルウェアは、システムを操作し、永続性を確立し、検出を回避するために、このフォルダーの内容を変更することがよくあります。

-

ファイルを作成または変更しました。

- 正規のソフトウェアがファイルを作成または変更して、システムの再起動後もデータを保持します。マルウェアは、ファイルを作成または変更して、悪意のあるペイロードを配信したり、システムの永続性を維持したりする可能性があります。

-

ユーザーフォルダ内のファイルの自動起動を有効にするようにWindowsレジストリを変更しました。

- Windowsレジストリの実行キーを使用すると、アプリケーションは、システムの起動時に起動する必要があることを指定できます。マルウェアは多くの場合、このメカニズムを利用して、システムが起動するたびに実行されるようにし、検出を回避するためにユーザーフォルダからコンテンツを実行する場合があります。

-

自動起動を有効にするようにWindowsレジストリを変更しました。

- Windowsレジストリの実行キーを使用すると、アプリケーションは、システムの起動時に起動する必要があることを指定できます。マルウェアは多くの場合、このメカニズムを利用してシステムの永続性を確立し、システムが起動するたびに実行されるようにします。

-

Windowsレジストリを変更しました。

- Windowsレジストリには、インストールされているアプリケーション、サービス、およびドライバに関する情報を含む、システム構成の設定とオプションが格納されています。マルウェアは多くの場合、レジストリデータを変更して、システムの永続性を確立し、検出を回避します。

e) には、このVBScriptがどのようなDNSクエリを発して、どのIPと通信を試みたかが記載されています。

f) には、d)に記載された振る舞いの概要の詳細が具体的に記載されています。

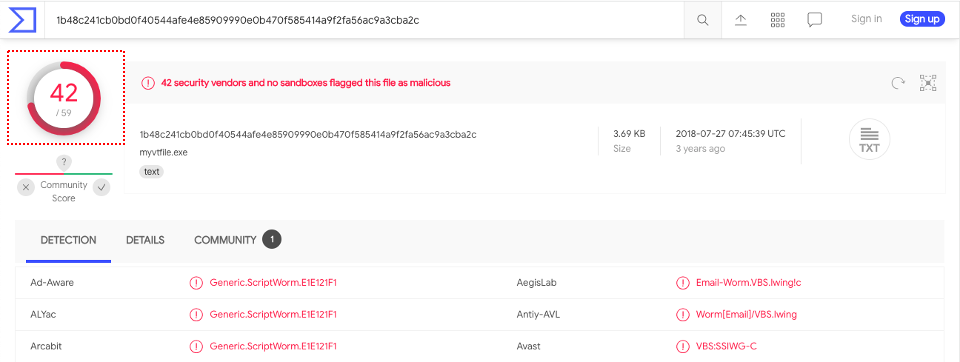

VirusTotal

VirusTotalサイト (https://www.virustotal.com/) は、ウイルス、マルウェア、URLの無料オンラインスキャンサービスで、多数のウイルス対策製品を使用してファイルを検査します。

GUI上の「Wildfire分析レポート」の”Virus Total”をクリックするか、PDFレポートの”VirusTotal Information”をクリックすることで、Virus Totalサイトへ自動的にアクセスします。

WildfireがMalware判定したこのファイルは、VirusTotal内の59社のウィルス対策製品のうち、42社がMaliciousと判定した、という結果となりました。

よって、自社で導入しているクライアントPCのウィルス解析エンジンがこの一覧に含まれていれば、感染は防止できる可能性が高いと考えられます。

ご利用中のウィルス解析エンジンがこの59社の中に含まれていない場合は、そのAntivirusベンダーへお問い合わせください。

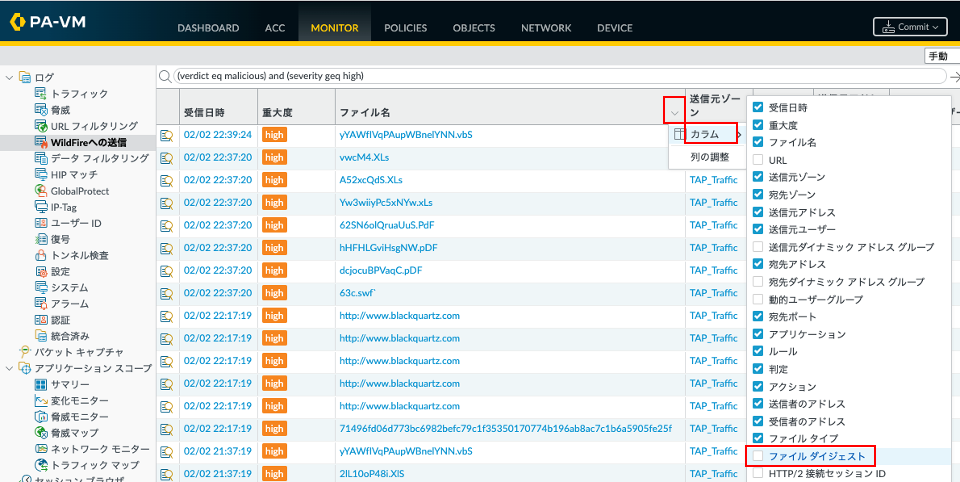

[参考]「Wildfireへの送信」ログ一覧にハッシュ値のフィールドを追加

PA FirewallがWildfireへ送信したファイルのハッシュ値=ファイルダイジェストをログ一覧で確認したい、という場合があります。

それを表示する方法を示します。

「ファイル名」フィールド→「カラム」をクリックし、「ファイルダイジェスト」を探してチェックを入れます。

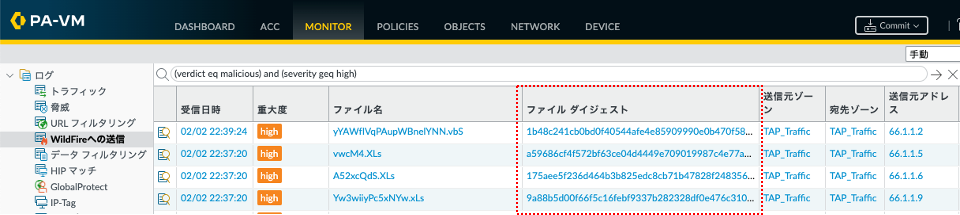

ファイルのハッシュ値(ファイルダイジェスト)が追加されます。

コメント欄 質問や感想、追加してほしい記事のリクエストをお待ちしてます!