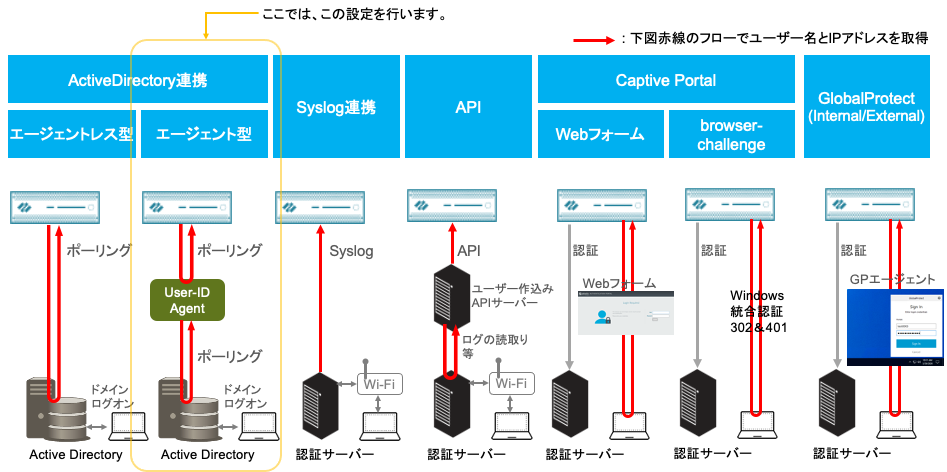

本記事では、User-IDエージェントを使った場合のUser-ID設定方法について記載します。

エージェントレス型の場合は、PA Firewallが直接Active Directoryに問い合わせを行いますが、

エージェント型の場合は、PA FirewallはUser-IDエージェントへ問い合わせ、User-IDエージェントがActive Directoryに問い合わせる、という形態になります。

PA Firewallの設定

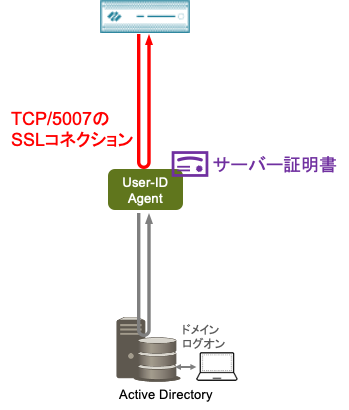

PA Firewallは、TCP/5007 (ポート番号は変更できます) で、SSLを使ってUser-IDエージェントに接続します。

よって、User-IDエージェント側にSSL用のサーバー証明書をインポートしておく必要があります。

自社内認証局で生成したものをインポートしてもよいですが、ここでは手っ取り早く、PA Firewall側で生成して、それをインポートすることにします。

サーバー証明書の生成

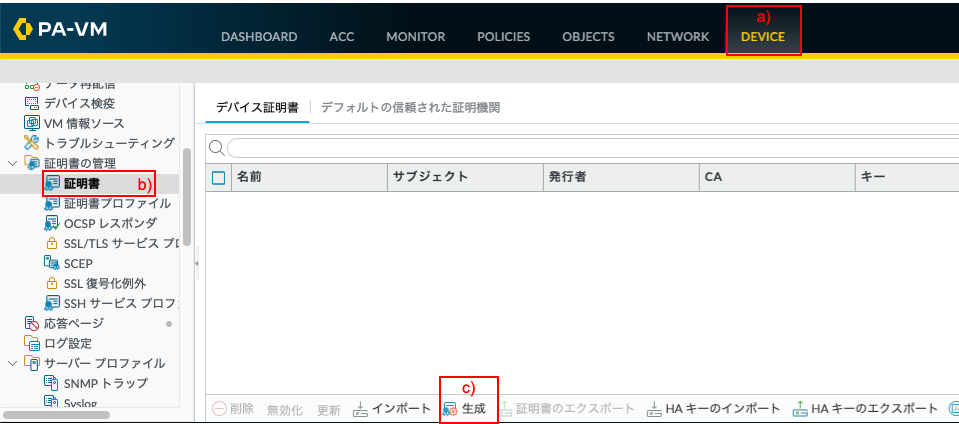

認証局(CA)証明書の生成

既に生成済みの認証局証明書があれば、そちらを使っても問題ありません。

ここでは、既存の認証局証明書がない場合を想定して、設定していきます。

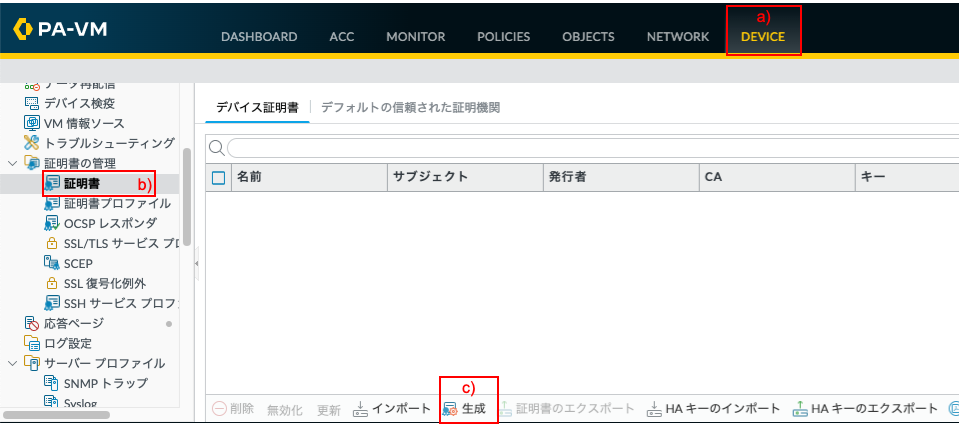

a)「Device」 → 「証明書の管理」の下のb)「証明書」 → c)「デバイス証明書」→ d)「生成」をクリックします。

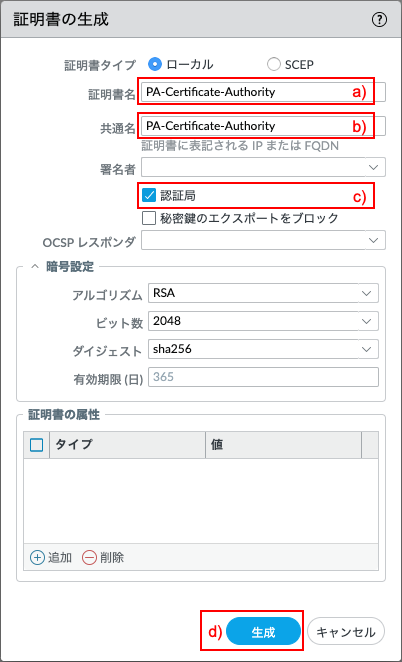

a)証明書名に「PA-Certificate-Authority(任意)」と入力します。

b)共有名にも「PA-Certificate-Authority(任意)」と入力します。

c)認証局にチェックを入れます。

d)「生成」をクリックします。

生成が成功したことを示すメッセージが出力されたら、「OK」をクリックします。

User-IDエージェント用のサーバー証明書の生成

生成した認証局証明書を使って、User-IDエージェントが使うサーバー証明書を生成します。

もう一度、a)「Device」 → 「証明書の管理」の下のb)「証明書」 → c)「デバイス証明書」→ d)「生成」をクリックします。

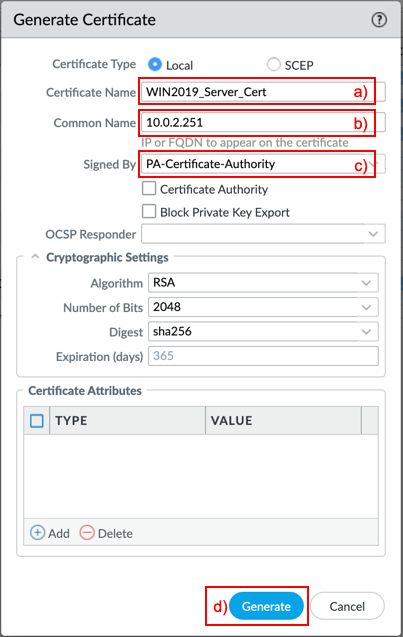

a) 証明書名に「WIN2019_Server_cert (任意)」と入力します。

b) 共通名は、ネットワーク構成に従い、「10.0.2.251」と入力します。

c) Signed byは生成した認証局「PA-Certificate-Authority」を選択します。

d) 「生成」をクリックします。

もう一度、a)「Device」 → 「証明書の管理」の下のb)「証明書」 → c)「デバイス証明書」で、生成したd) 「WIN2019_Server_cert」にチェックを入れて、e)「証明書のエクスポート」をクリックします。

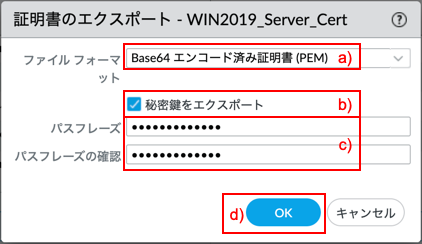

a) ファイルフォーマットは「Base64 エンコード済み証明書 (PEM)」を選択します。

b) 「秘密鍵をエクスポート」にチェックを入れます。

c) パスフレーズに任意の値を入力します (User-IDエージェント側にインポートする際に必要です)。

d) 「OK」をクリックして、一旦コンソールPCへ保存します。

証明書プロファイルの設定とUser-IDエージェントとのコネクションへの割当て

既述の通り、PA FirewallとUser-IDエージェントの間では、SSLコネクションが使われます。

上記でエクスポートした「WIN2019_Server_cert」は、後ほどの設定でUser-IDエージェントにインポートしますが、そのことでUser-IDエージェントがSSLのサーバー側となり、PA FirewallがSSLのクライアント側になります。

SSLクライアントであるPA Firewallは、SSLハンドシェークの際にUser-IDエージェントから「WIN2019_Server_cert」を受け取ることになりますが、そのサーバー証明書を信頼するためには、そのサーバー証明書に署名した認証局(CA)証明書を、User-IDエージェントとのコネクションに割り当てる、という設定が必要になっています。

以降、その設定を行います。

証明書プロファイルの設定

既に認証局(CA)証明書は生成しましたが、User-IDコネクション用にそのままの状態で適用する、ということができるようになっていません。

一旦、「証明書プロファイル」という形にし、それをUser-IDコネクションに割り当てる必要があります。

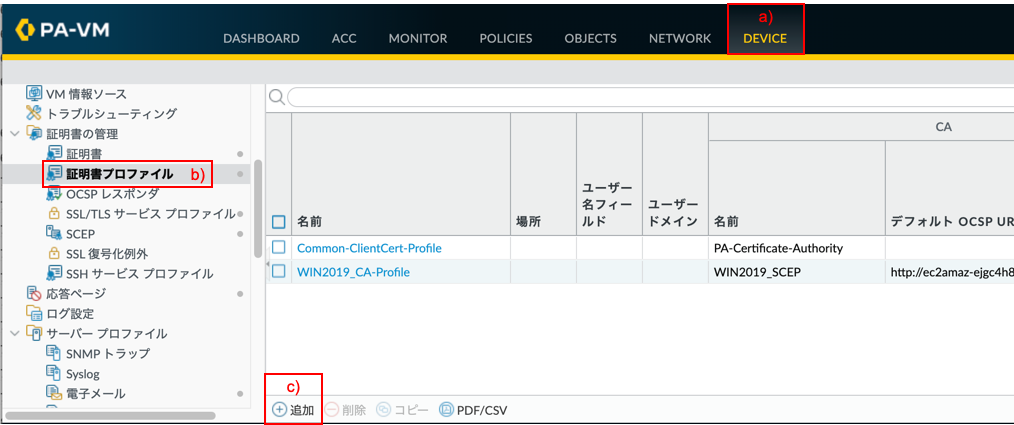

a)「Device」 → 「証明書の管理」の下のb)「証明書プロファイル」 → c)「追加」をクリックします。

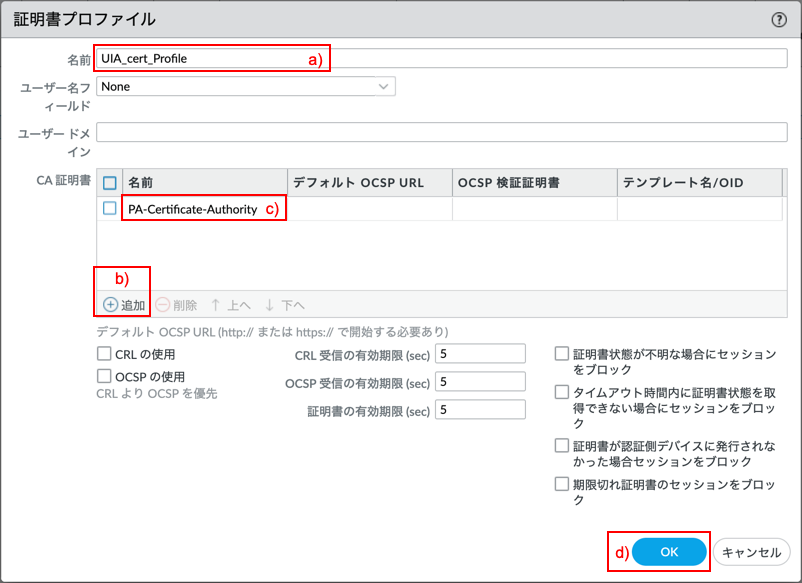

a) 名前は「UIA_cert_Profile (任意)」と入力します。

b) 「追加」をクリックして、c)「PA-Certificate-Authority」を選択します。

d) 「OK」をクリックします。

証明書プロファイルをUser-IDコネクション用に割り当て

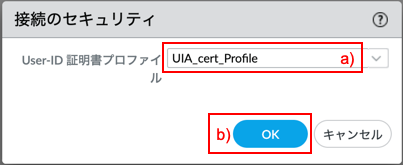

a)「Device」 →b)「ユーザーID」 → c)「接続のセキュリティ」→d)の歯車をクリックします。

a) User-ID証明書プロファイルに「UIA_cert_Profile」を選択し、b) 「OK」をクリックします。

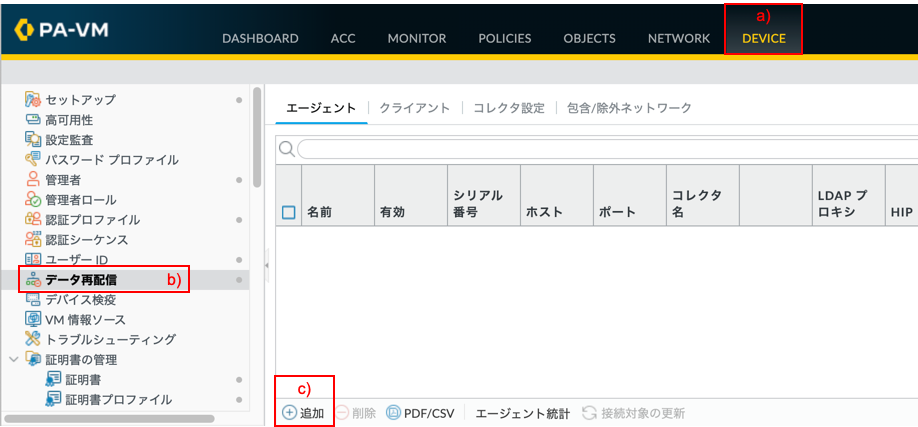

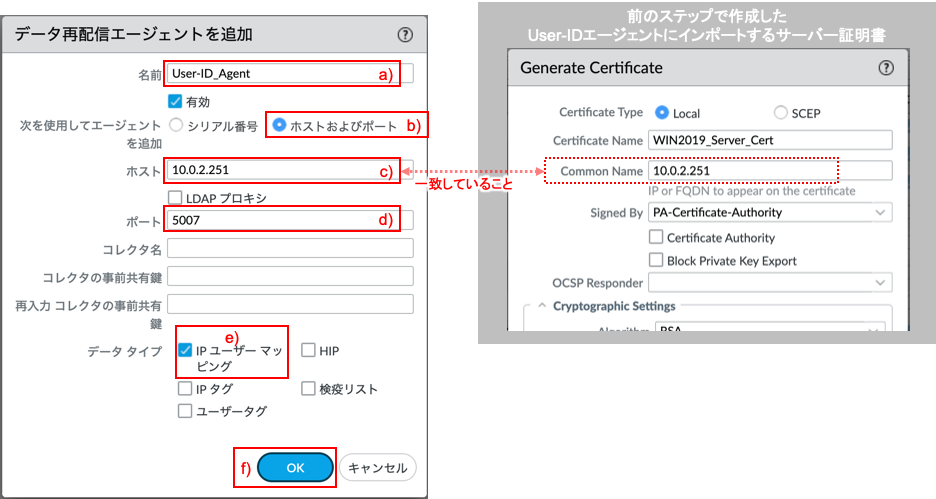

データ再配信のエージェント設定

ここで、User-IDエージェントのIPとポート番号を指定します。

a)「Device」 → b)「データ再配信」 → c)「追加」をクリックします。

a) 名前は「User-ID_Agent (任意)」と入力します。

b) 「ホストおよびポート」を選択します。

c)ホストに「10.0.2.251」と入力します。

ここで大事なのは、User-IDエージェントにインポートするサーバー証明書の共有名(Common Name)が一致していなければならない、という点です。

d) ポートには「5007」を入力します。

e) 「IPユーザーマッピング」にチェックを入れます。

f) 「OK」をクリックします。

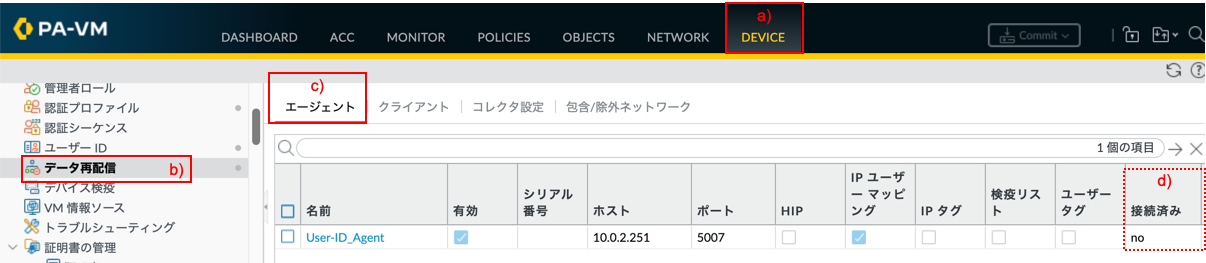

Commitします。

まだ、User-IDエージェントを設定していないので、現段階では以下のようにd)「接続済み」が「no」になっています。

(User-IDエージェントが正しく設定できると「Yes」に変わります。)

Windows Server側の事前準備設定

User-IDエージェントは、Active Directoryが動作するWindows Server上にインストールしてもOKですし、User‐IDエージェント用のWindowsを個別に設置してもOKです。

実際の環境では、すでにADが動作しているWindows Serverにインストールするのはハードルが高いと思うので、User-IDエージェント用にWindowsを個別設置する場合が多いと思います。

しかし、本記事の構成はラボ環境ですので、クラウドインスタンス数の削減=費用削減の意味もあって、ADが動作するWindows Serverに直接インストールすることにします。

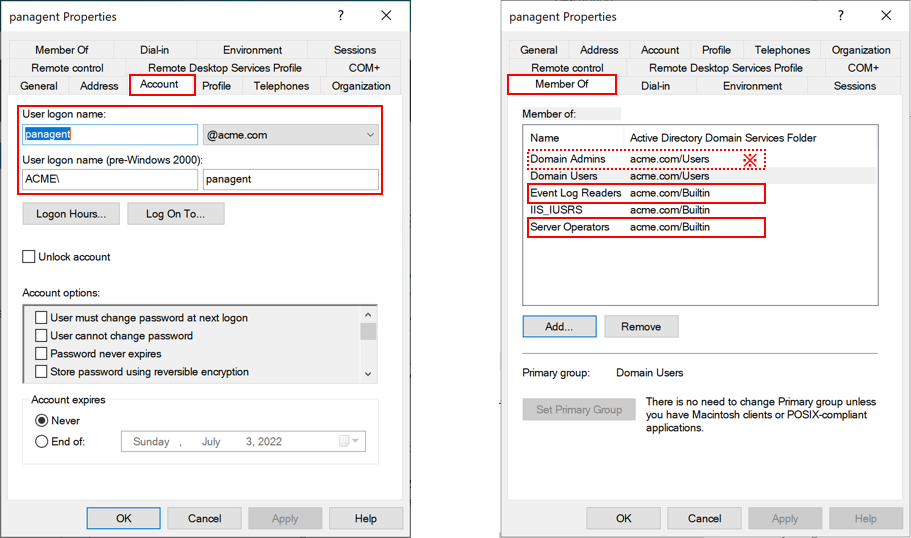

User-IDエージェント用アカウントの設定

User-IDエージェントがActive Directoryのログからユーザー情報を取得するためには、以下2つの権限を持つアカウントが必要です。

- Event log Readers

- Server Operators

以下のように、Active Directoryで「panagent (任意)」というユーザーを生成して、上記2つの権限を割り当てます。

| ※「Domain Admins」は、Windows ServerでUser-IDエージェントを実行させるために必要です。 (試してないですが、おそらくWindows 10なら、Domain Admins権限は不要だと思われます。) 詳細は、下記Linkをご参照ください。 |

User-IDエージェントのダウンロード

User-IDエージェントは、Windows上で動作するアプリケーションで、パロアルトネットワークスのカスタマーサポートポータル (CSP) サイトからダウンロードできます。

CSPサイトからUser-IDエージェントをダウンロードする方法はこちらを参照ください。

本記事では「UaInstall-10.0.4-23.msi」を使います。

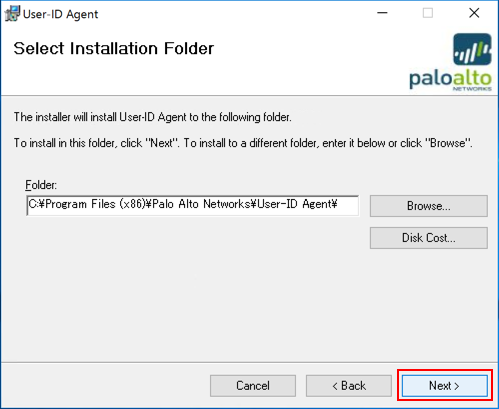

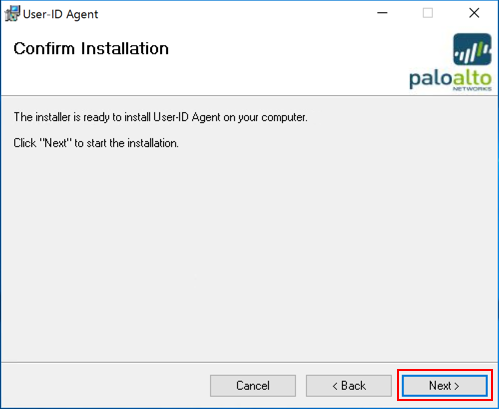

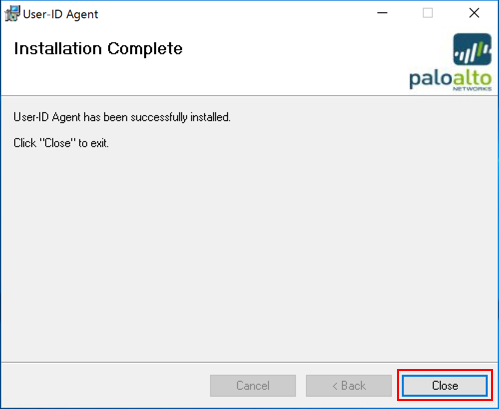

User-IDエージェントのインストール

MSI形式のファイルですので、一般的なWindowsアプリケーションのインストールと同等に、ダブルクリックでインストールが始まります。

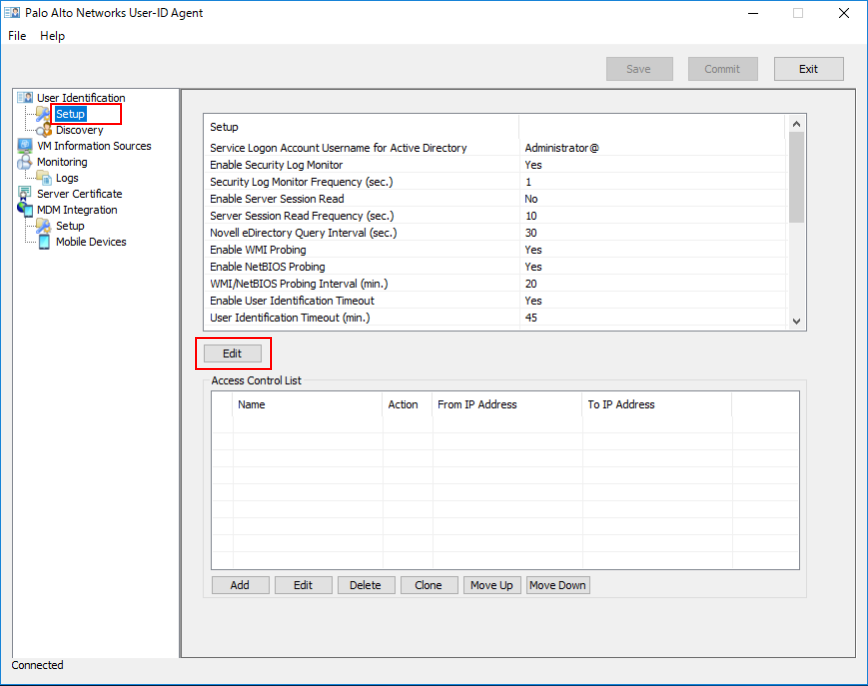

User-IDエージェントの設定

インストールしたUser-IDエージェントを起動して、設定を行います。

「Setup」 → 「Edit」 をクリックします。

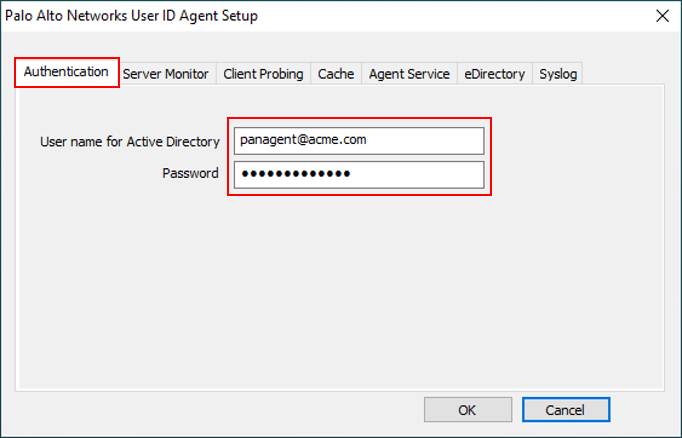

「Authentication」タブで、User-IDエージェント用に設定したユーザー:「panagent@acme.com」とパスワードを設定します。

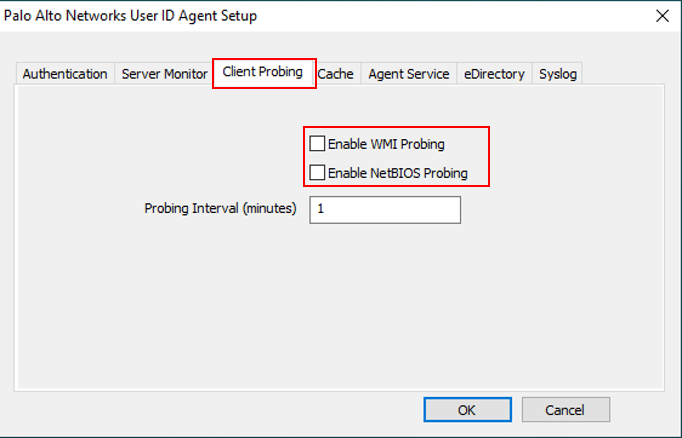

(オプション) 「Client Probing」タブで、「Enable WMI Probing」と「Enable NetBIOS Probing」のチェックは外しておくのが推奨とされています。

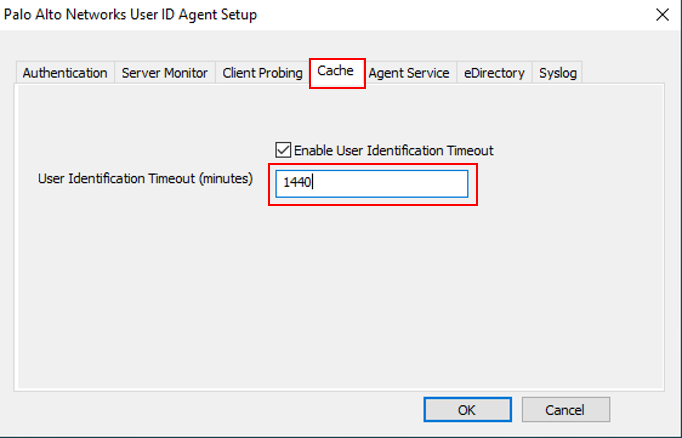

(オプション) 「Cache」タブでは、ユーザー情報をキャッシュする時間を指定します。

デフォルトでは、ユーザーがドメインログオンしてから45分でキャッシュから消えてしまいますので、PA Firewallからも消えてしまします。

実環境では、ユーザーが45分おきにログオンする状況は考えづらいので、1440分=24時間辺りに設定しておくのがよいと思います。

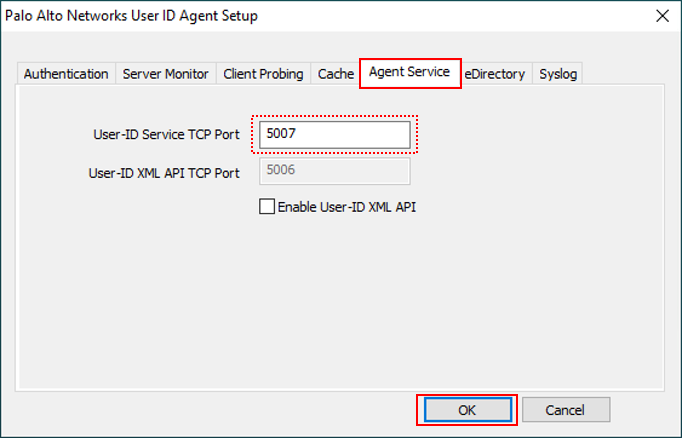

(確認のみ) 「Agent Service」タブで、User-IDエージェントが利用するポート番号をしてします。

デフォルトでは5007ですが、このポート番号では不都合がある場合には変更してください。

「OK」をクリックします。

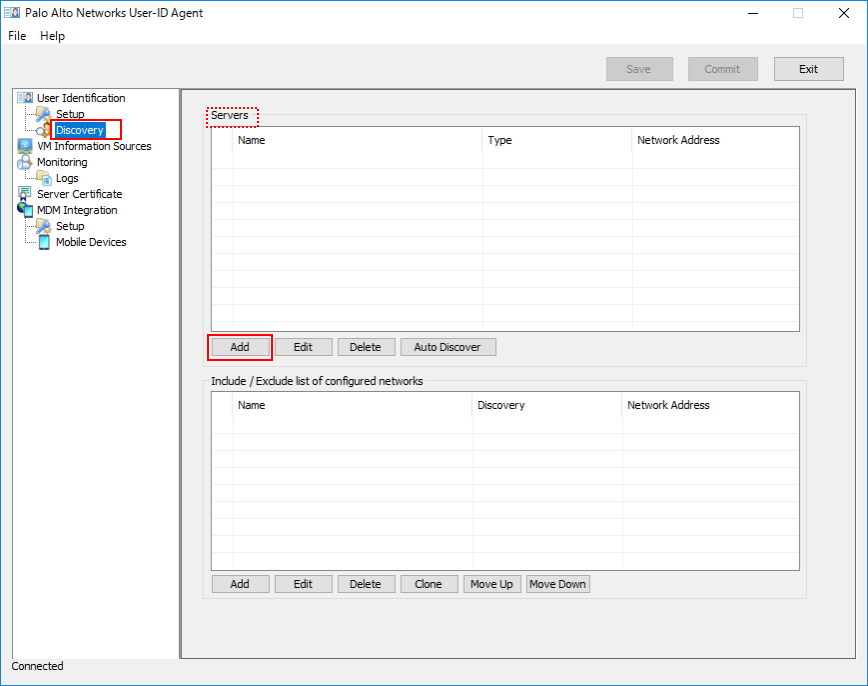

「Discovery」→Seversの下の「Add」をクリックします。

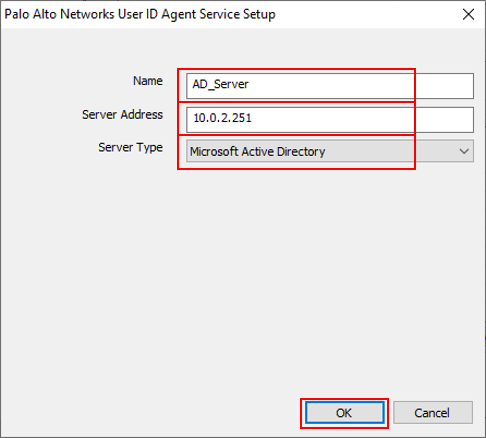

Nameに「AD_Server (任意)」と入力し、Server Addressに「10.0.2.251」、Server Typeに「Microsoft Active Directory」を選択して、「OK」をクリックします。

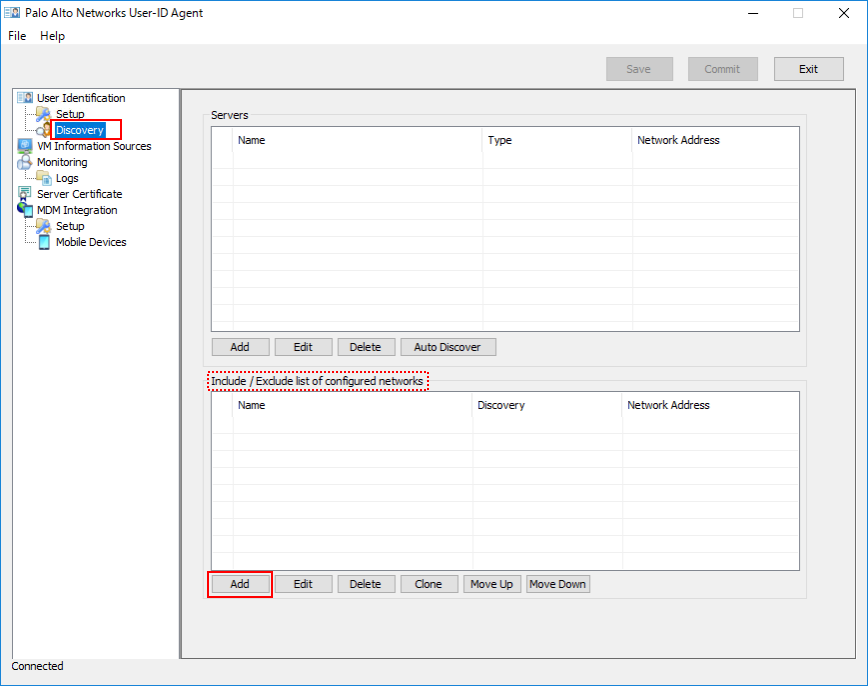

「Discovery」→「Include / Exclude list of configured networks」の下の「Add」をクリックします。

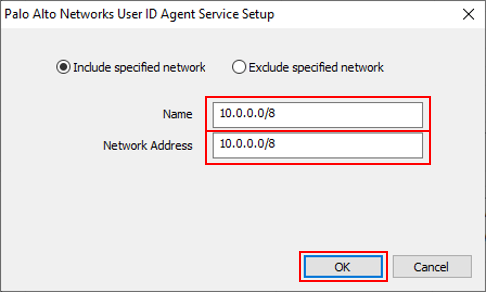

端末が存在するネットワークを指定します。ここでは大きめに「10.0.0.0/8」で指定しておきます。「OK」をクリックします。

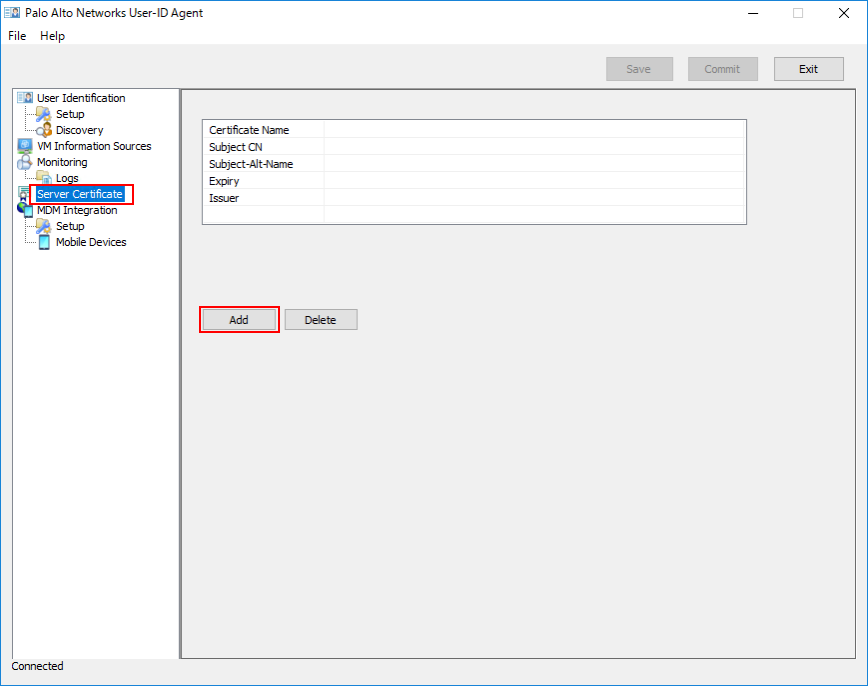

「Server Certificate」→「Add」をクリックします。

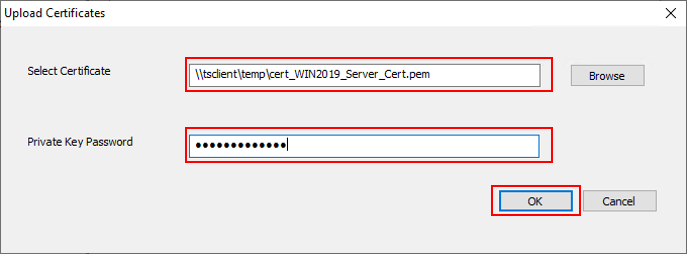

「Select Certificate」に、PA Firewallで生成した、Common Name(共有名)にADのアドレス: 「10.0.2.251」を持つサーバー証明書を指定します。

「Private Key Password」には、PA FirewallからExportする際に指定したパスフレーズを指定します。「OK」をクリックします。

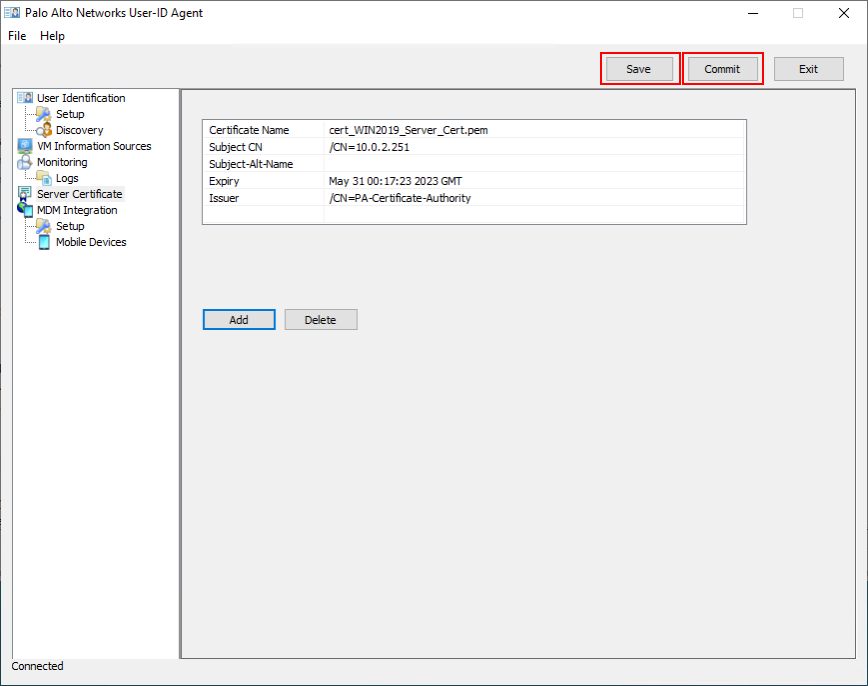

これで一通りの設定が終わりました。

「Save」と「Commit」をクリックします。

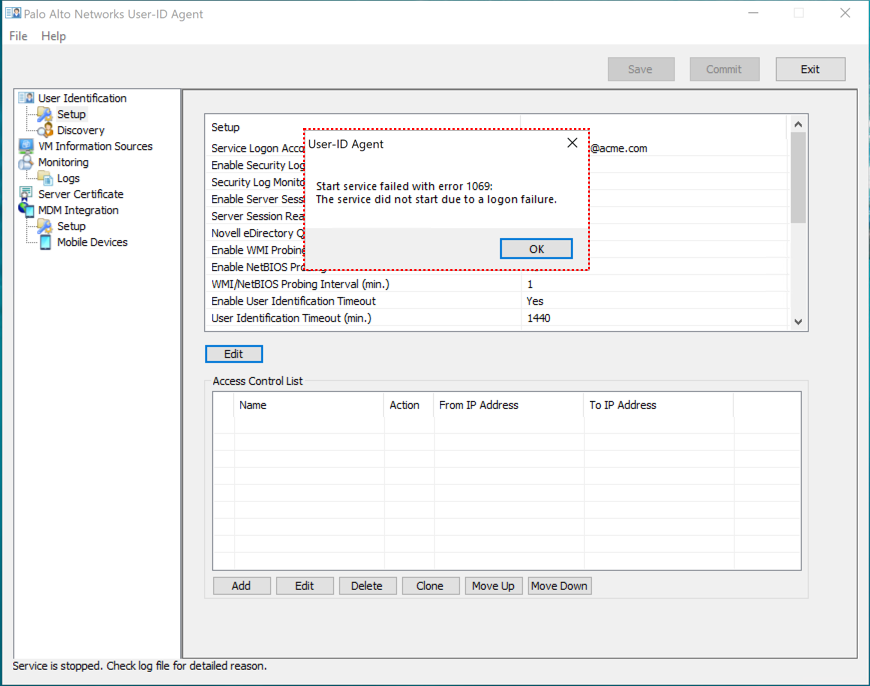

| ※「Commit」した際に、このメッセージに遭遇するかもしれません。

その場合は、下記Linkを参照して、フォルダやレジストレーションキーなどに権限を付与してください。 How to Install User-ID Agent and Prevent ‘Start service failed with error 1069’ |

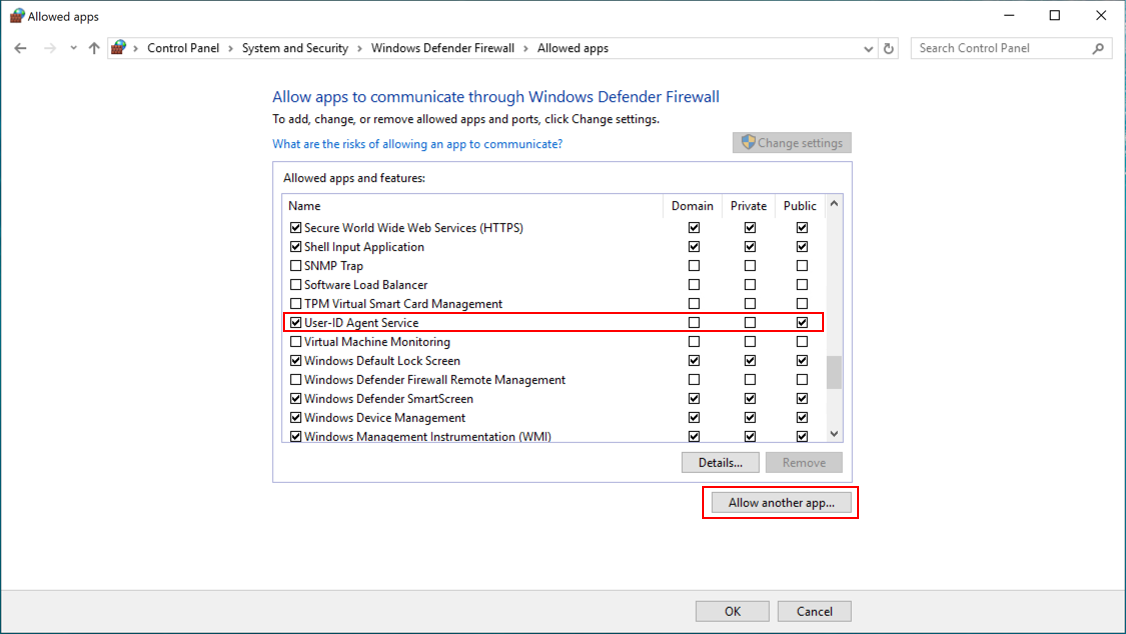

| ※ ここまでの設定ができて、動作したように見えても、Windows Defender FirewallがTCP/5007サービスをブロックしていて、PA Firewallとの接続ができないかもしれません。

その場合は、Windows Defender Firewallで許可設定を追加してみてください。 Control Panel → System and Security → Windows Defender Firewall → Allowed apps

|

PA Firewallの状態確認

User-IDエージェントの設定が完了したので、PA Firewallの状態を確認します。

a)「Device」 → b)「データ再配信」 → c)「エージェント」 → d)「接続対象の更新」をクリックし、e)「接続済み」が「Yes」になっていればOKです。

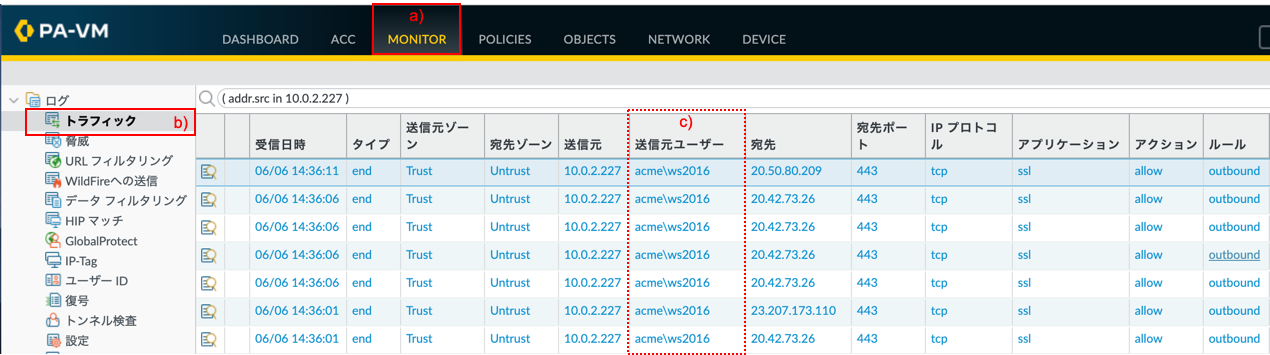

a)「Monitor」 → b)「トラフィック」で、c)「送信元ユーザー」列にユーザー名が表示されていることを確認します。

コメント欄 質問や感想、追加してほしい記事のリクエストをお待ちしてます!

エージェントレス型user-idの場合は、user-id agentの機能をPAが代替しますので、ADサーバなどにインストールする必要がなくお手軽?なところがメリットでしょうか。

デメリットとしては、エージェントをPA上で動作させるのでPAのリソースを消費します。あまり大規模な環境で使う場合は、エージェント型にした方が良い可能性があります。

一方で、エージェント型はADサーバや外部のWindows端末にインストールし、さらにPAとの接続設定を行う必要がるという点で手間はかかりますが、大規模な環境にも対応可能です。

ただし、どちらもやることは同じなので基本的な機能に差はありません。