突然ですが、暗黙のDenyポリシーは設定していますか?実はPAシリーズには暗黙のDenyポリシーはデフォルトポリシーとして明示的に定義されているので設定する必要がありません。今回は、この明示的なデフォルトポリシーにも利用されているセキュリティポリシーのタイプについて説明します。

PAシリーズの特徴として、1行のポリシーに複数の送信元ゾーン/宛先ゾーンを指定することができます。また、ゾーンはanyで指定することも可能です。これらの特徴とポリシータイプを組み合わせることで 複数のポリシーを1行に纏めることができ、ポリシー数を削減できます。

セキュリティポリシーのタイプ

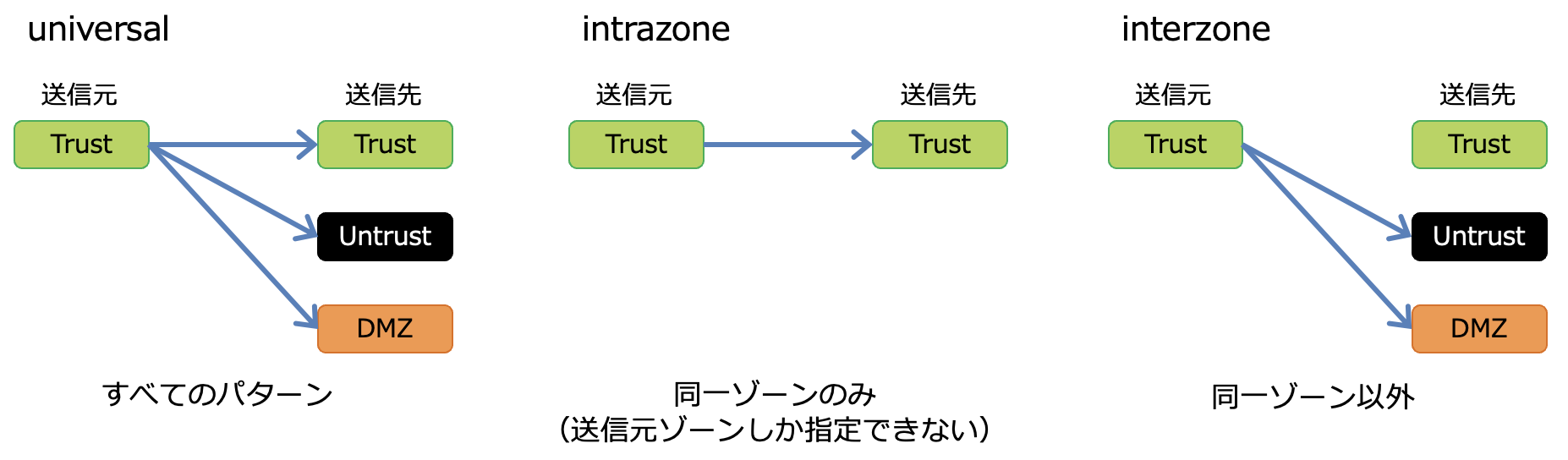

セキュリティポリシーには以下3つのタイプがあります。

| ルールのタイプ | 説明 |

|---|---|

| Universal | 指定された送信元ゾーン/宛先ゾーンに一致するすべてのゾーンに対してルールを適用。 (デフォルトルール) |

| Intrazone (イントラゾーン) | 同一ゾーン間に対してのみルールを適用。(宛先ゾーンは指定できません。) |

| Interzone (インターゾーン) | 異なるゾーン間の(ゾーンを超える)に対してのみルールを適用。 |

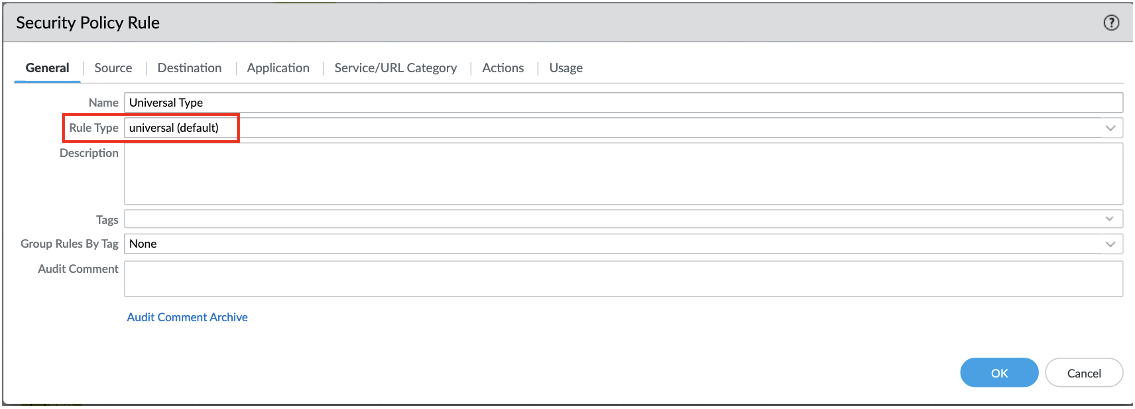

セキュリティポリシーのタイプは、ポリシーのRule Typeで変更できます。

例として、以下に3つのタイプをそれぞれ指定したポリシーを作成しました。intrazoneについては、宛先ゾーンは指定できません(送信元ゾーンと同じ値が宛先ゾーンに自動的に入力されます)。

上記のような設定をした場合、評価対象になるゾーンはそれぞれ以下のようになります。

PAシリーズのデフォルトポリシー

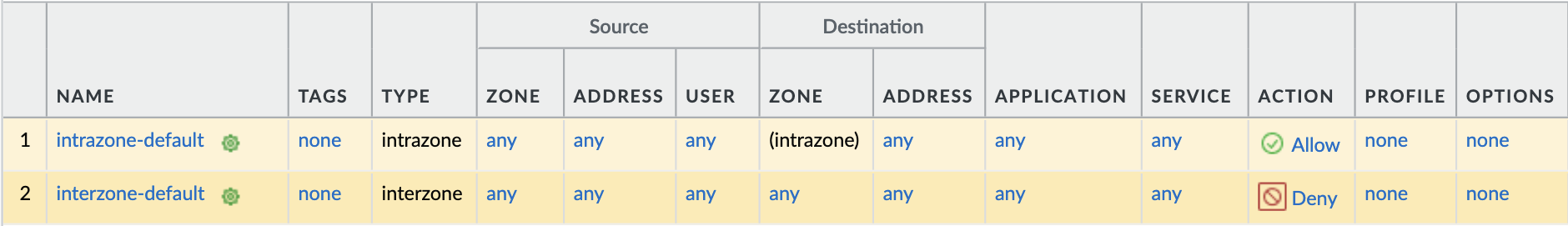

以下のように、PAシリーズには intrazone-default と interzone-default 、2つのデフォルトポリシーが設定されていて一番最後に評価されます。それぞれのポリシーを確認してみます。

intrazone-default ポリシー

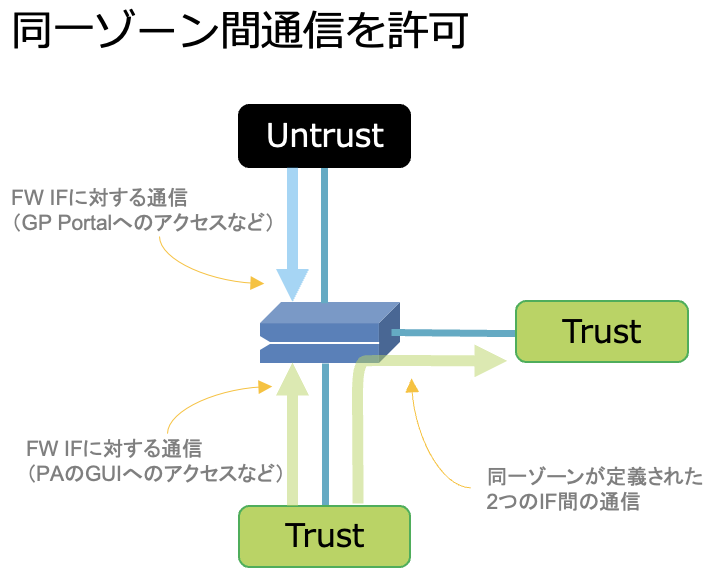

intrazone-defaultポリシーは、同一ゾーン間の通信を許可するためのポリシーです。同一ゾーン間通信とは、外部からFW自身のもつインターフェイスへのアクセスと、同一ゾーンが定義された2つのインターフェイスを跨ぐ通信(L2、L3)のことです。

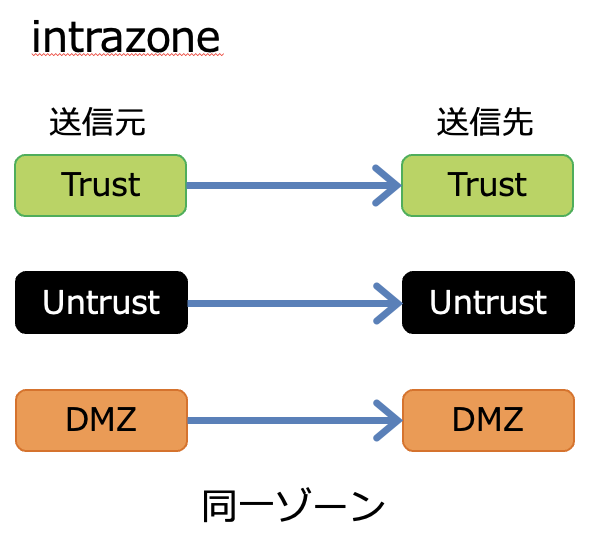

intrazone-defaultポリシーは、送信元ゾーン/宛先ゾーンがanyに設定されていますので、FWに設定されているすべてのゾーンに対して適用されます。たとえば、Trust、Untrust、DMZの3つのゾーンを設定している場合、Trust to Trust、Untrust to Untrust、DMZ to DMZが許可されますし、その後ゾーンを追加された場合でも同一ゾーン通信は自動的に許可されることになります。

interzone-default ポリシー

interzone-default ポリシーは、異なるゾーン間の通信をブロックするポリシーでいわゆる暗黙のDenyポリシーに相当します。

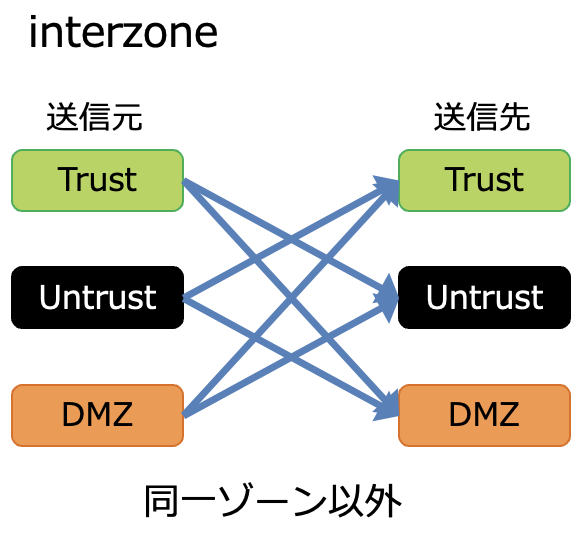

interzone-default ポリシーも送信元ゾーン/宛先ゾーンがanyで定義されていますので、FWに設定されているすべてのゾーンに対して適用されます。たとえば、Trust、Untrust、DMZの3つのゾーンを設定している場合、Trust to Untrust、Untrust to Trust、Trust to DMZ、DMZ to Trust、Untrust to DMZ、DMZ to Untrustをブロックする6つのポリシーが1行に集約されています。また、新たにゾーンが追加された場合でも異なるゾーン間の通信は自動的にブロックされることになります。

デフォルトポリシーのロギングについて

このように、intrazone-defaultとinterzone-default、2つの明示的なデフォルトポリシーにより、FWのインターフェイス宛の通信を含む同一ゾーン間通信は許可され、異なるゾーン間の通信はブロック(=暗黙のDeny)されます。

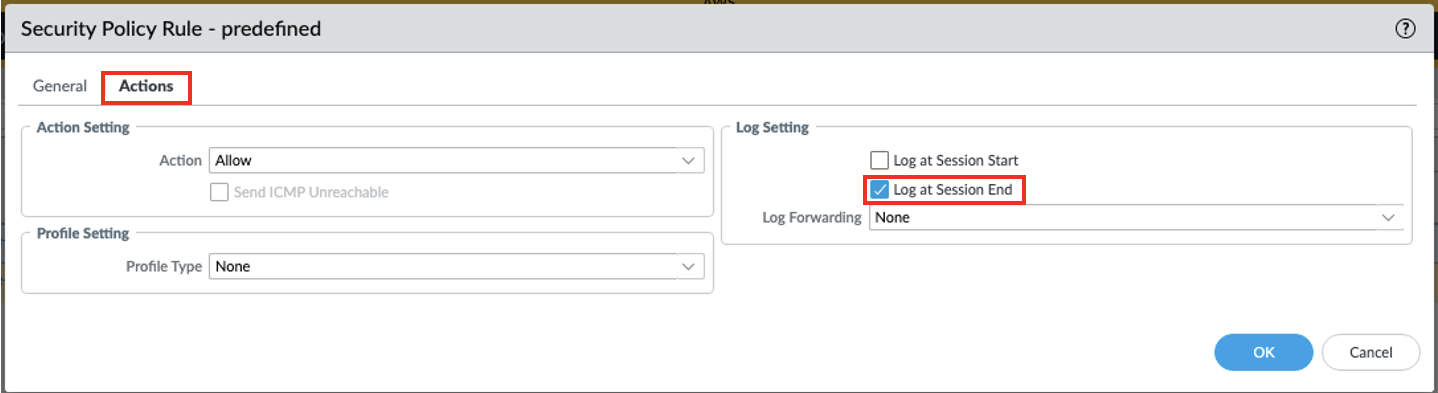

ただし、このデフォルトポリシーはデフォルトではロギングが無効になっていますので、必要に応じて有効化することをお勧めします。デフォルトポリシーの設定はそのままでは変更できないので、overrideボタンで行います。

Actionタブに移行し、Log at Session EndをチェックしてOKをクリックします。

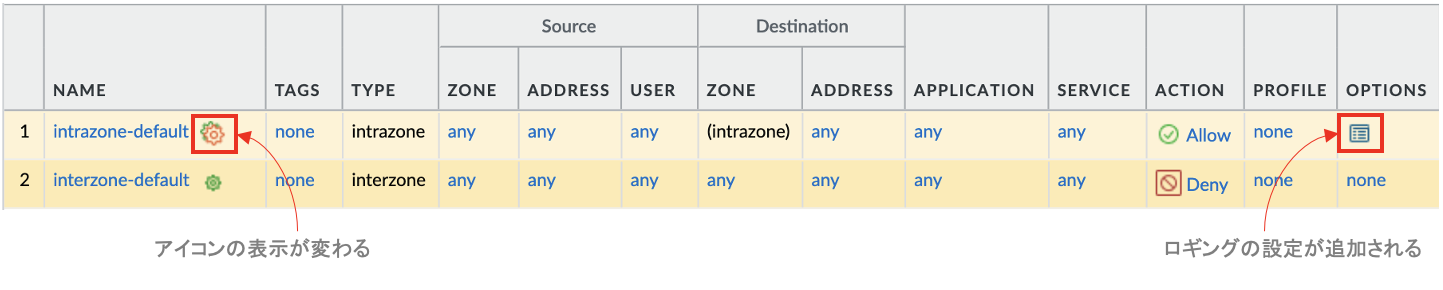

ポリシーのアイコンが変更されているのと、OPTIONSカラムにロギングの設定が反映されていることがわかります。Commitを行なって設定を反映することで、ロギングを行うことが可能です。

コメント欄 質問や感想、追加してほしい記事のリクエストをお待ちしてます!