PAN-OS 管理者画面にログインする際、機器内部に保存されているユーザ名・パスワードを用いるのではなく、外部認証サーバを用いることがあります。今回はOktaを外部認証サーバとして、SAML 2.0を用いたシングルサインオンの設定方法をご紹介します。

Okta側の設定

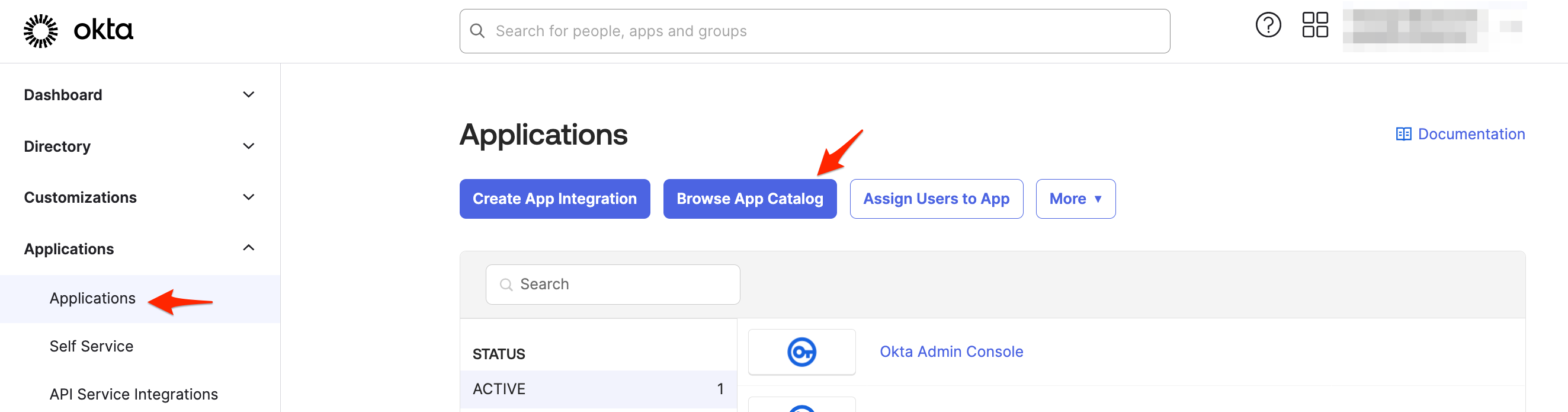

1. Application > Applications > Browse App Catalogをクリックします。

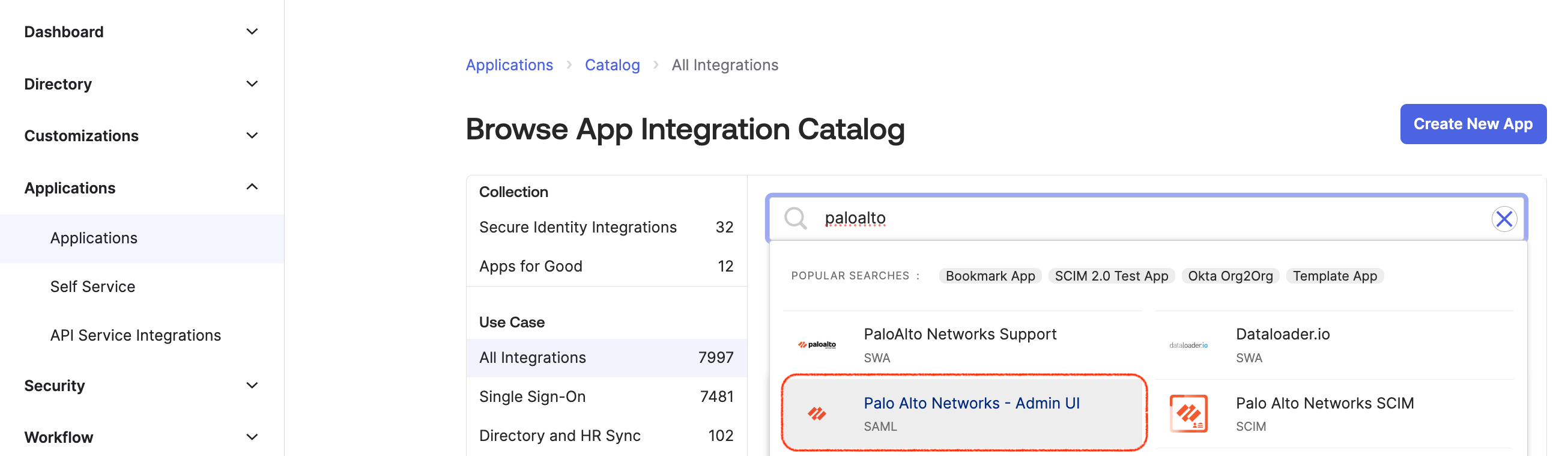

2. 検索窓から、Palo Altoを入力し、Palo Alto Networks – Admin UIを選択します。

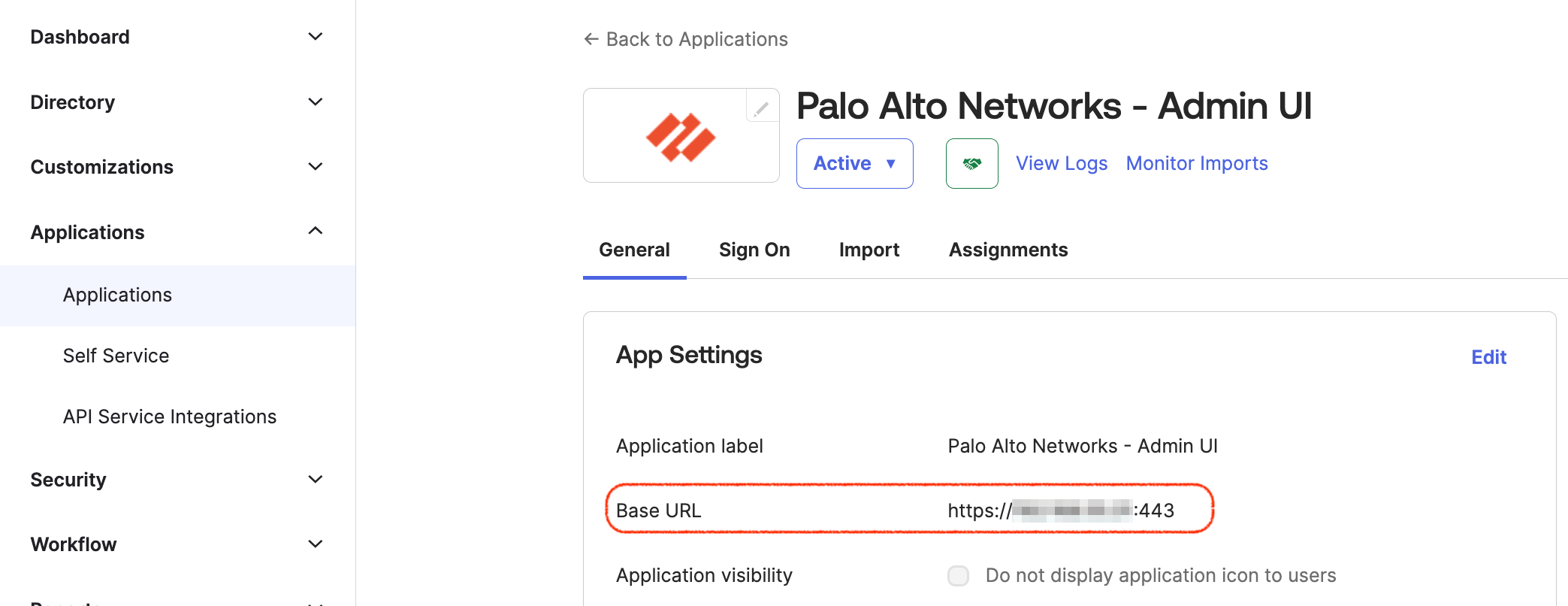

3. 追加後、Palo Alto Networks – Admin UI > General > App Settings > Base URLに、https://<PA or Panoramaの管理IP>:443 を入力します。

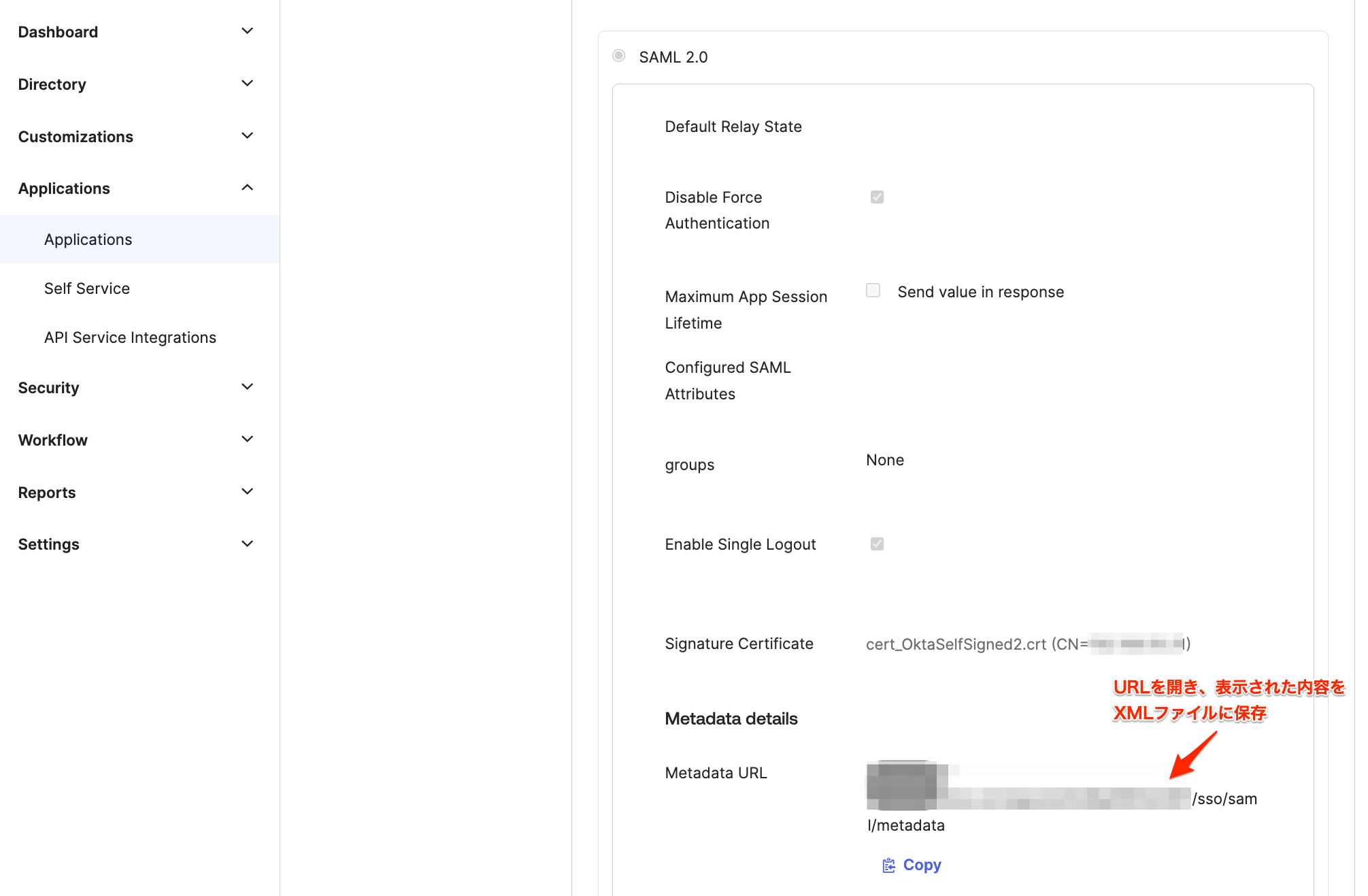

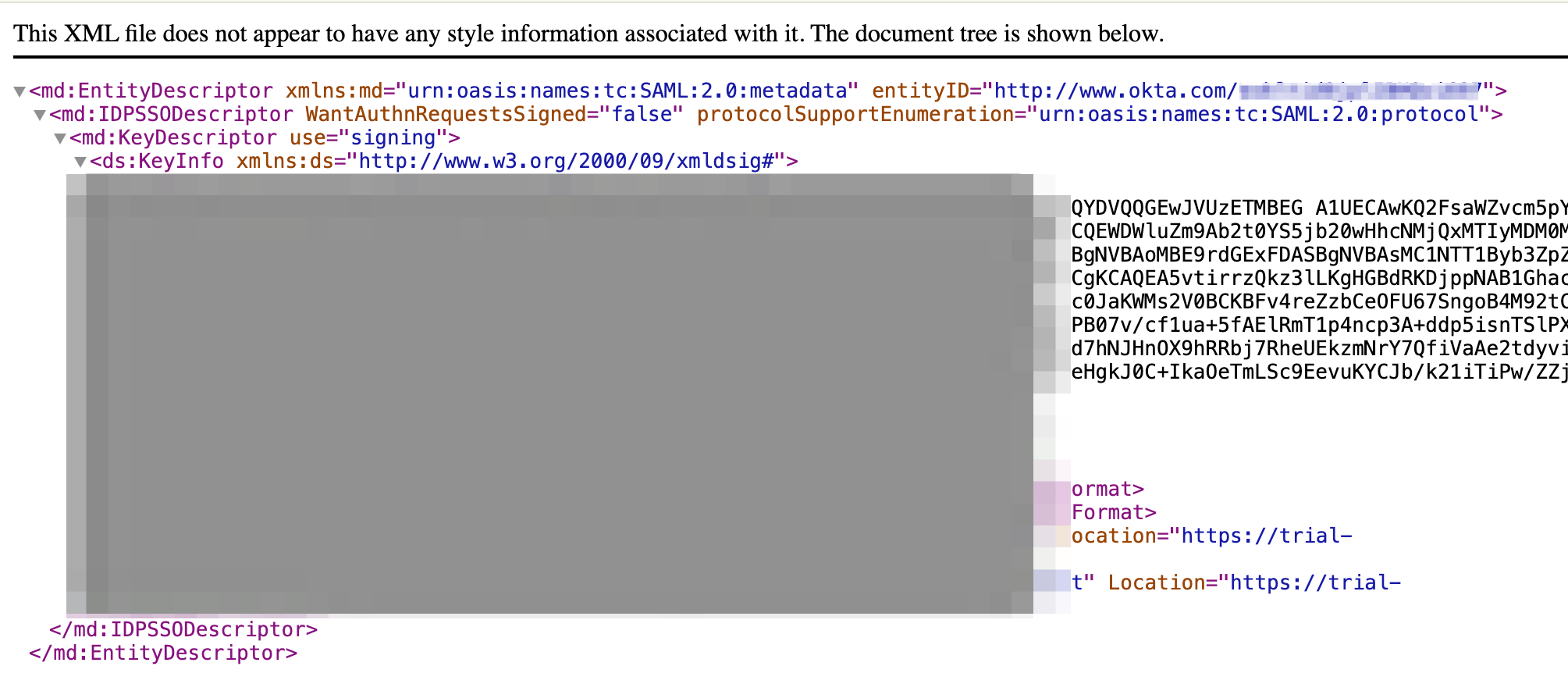

4. Palo Alto Networks – Admin UI > Sign On > SAML 2.0 > Metadata URLのURLを開いて、表示された内容をXMLファイルに保存

XMLファイルの中身は下記のようなものとなります。

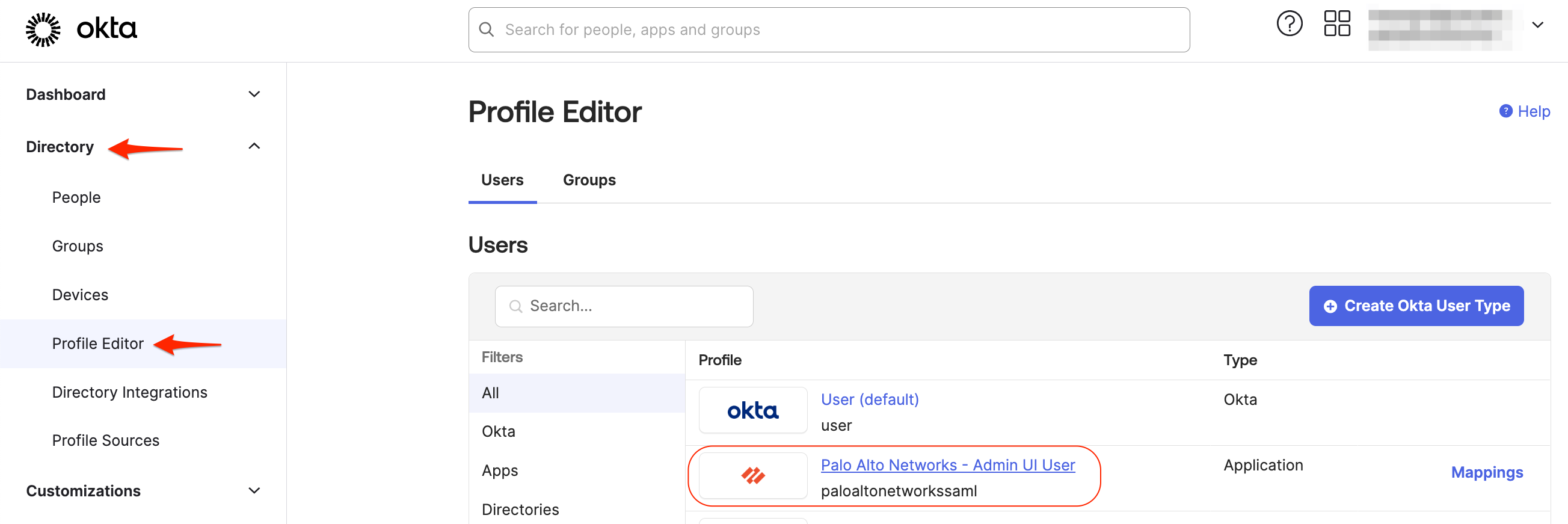

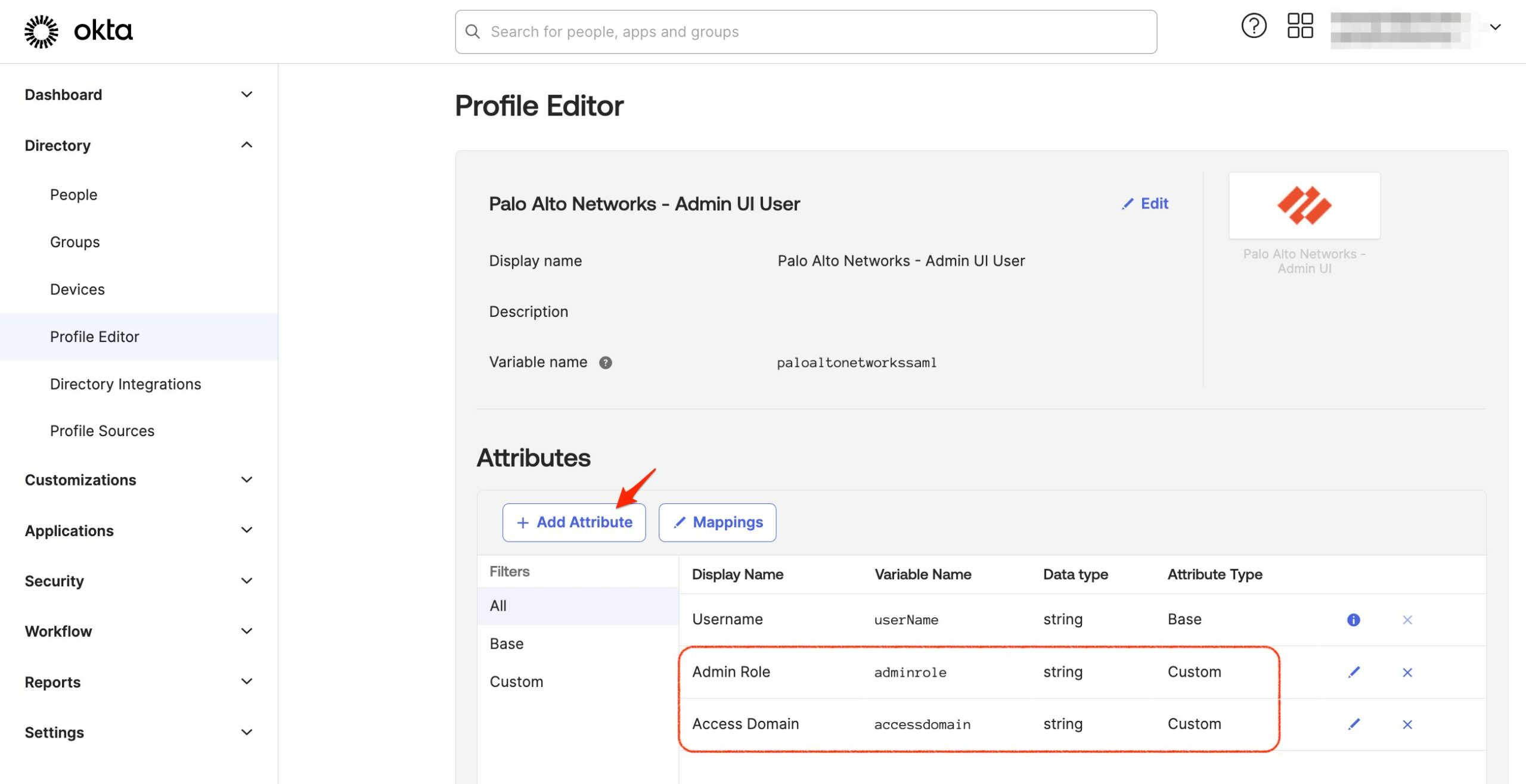

5. Directory > Profile Editor > Palo Alto Networks – Admin UI アプリを選択します。

6. Add Atributeボタンをクリックし、Admin Role と Access Domain を以下のように追加します。

PAN-OS(PA/Panorama)側の設定

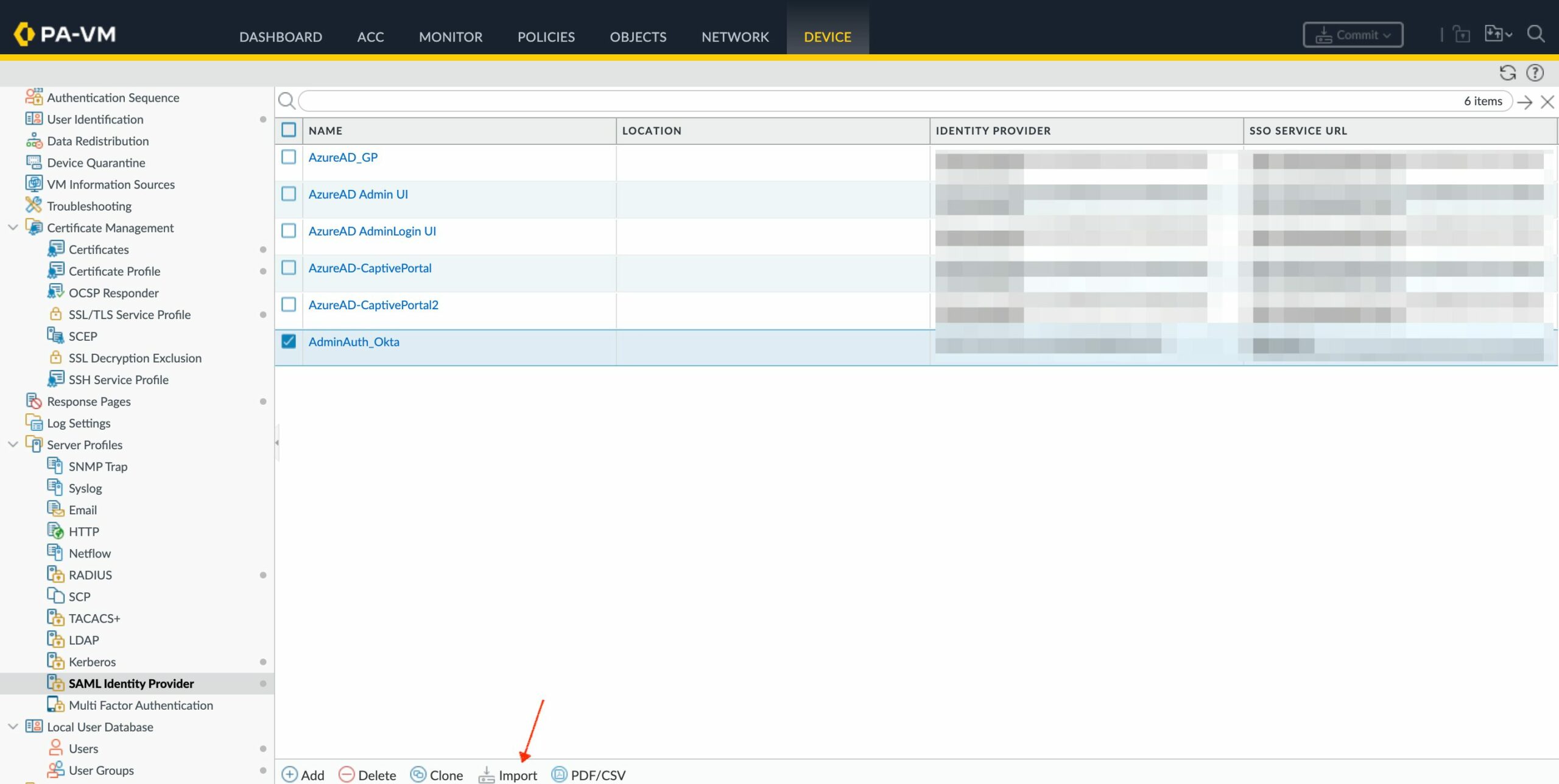

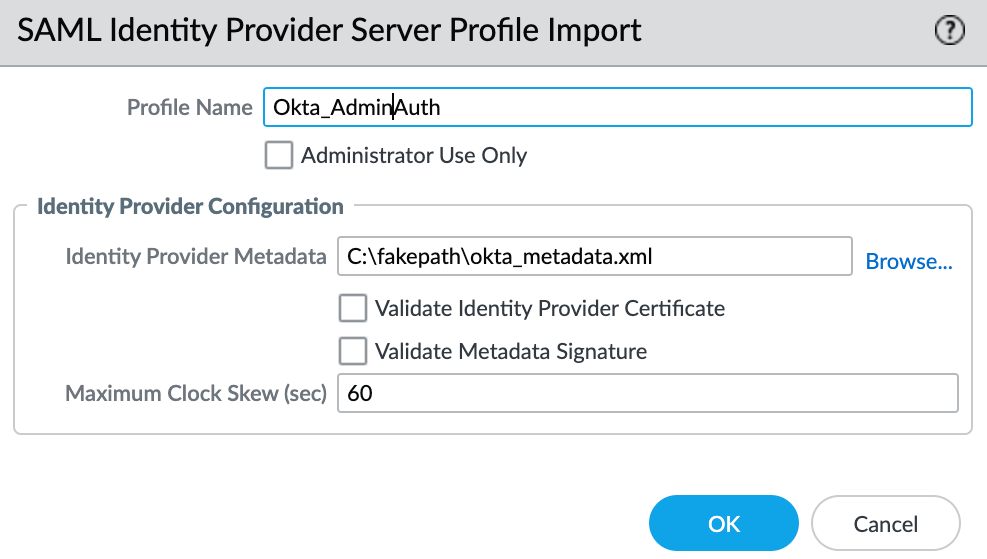

1. PAN-OSのGUIにログインし、Device > Server Profiles > SAML Identity Providerに移動して、ページ下部の Import をクリックします。

2. プロファイル名をProfile Nameに入力し、Metadataにステップ 1-4で保存したXMLファイルを指定し、OKボタンをクリックして、一度ポップアップウィンドウを閉じます。

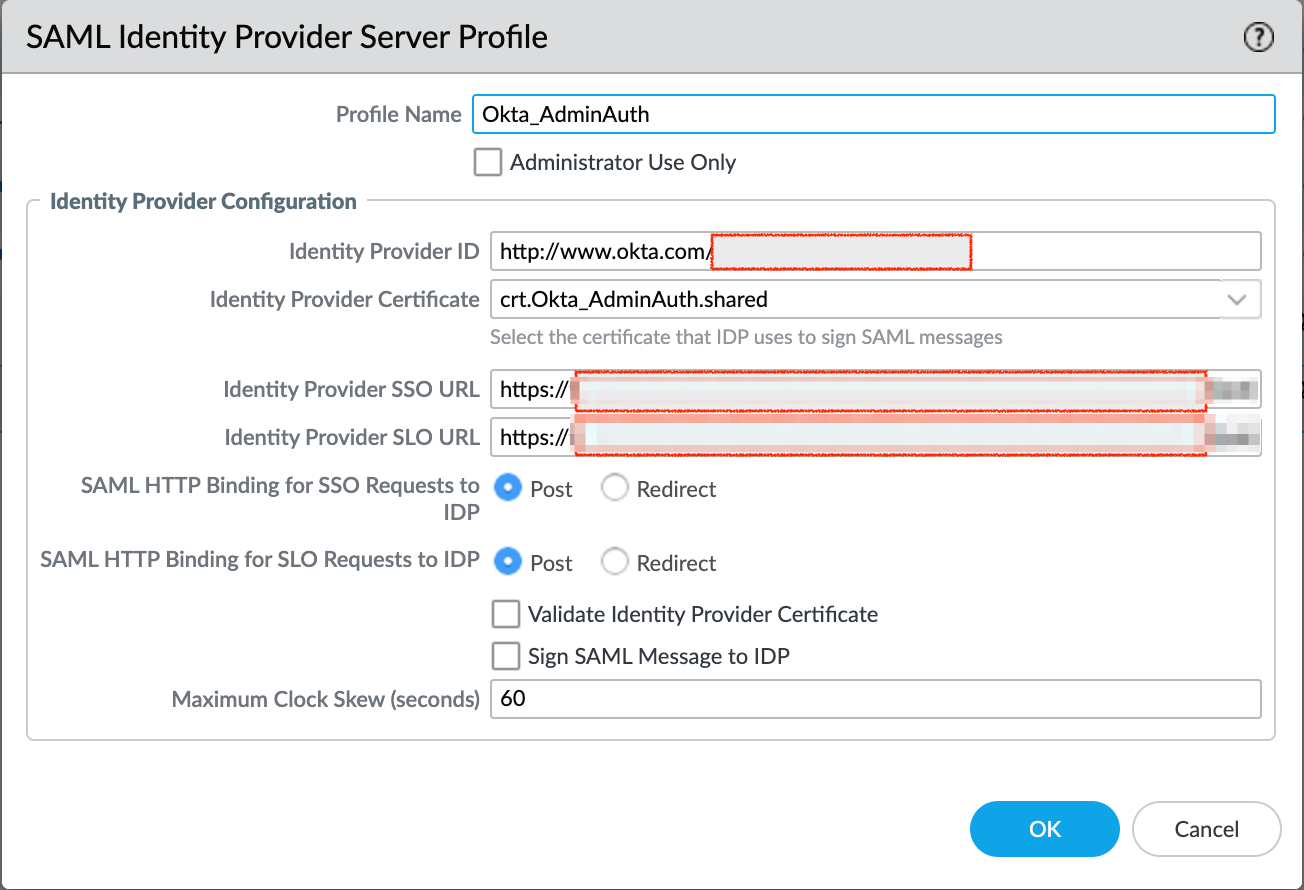

3. 追加されたProfile(本例では、Okta_AdminAuth)をクリックして、編集します。

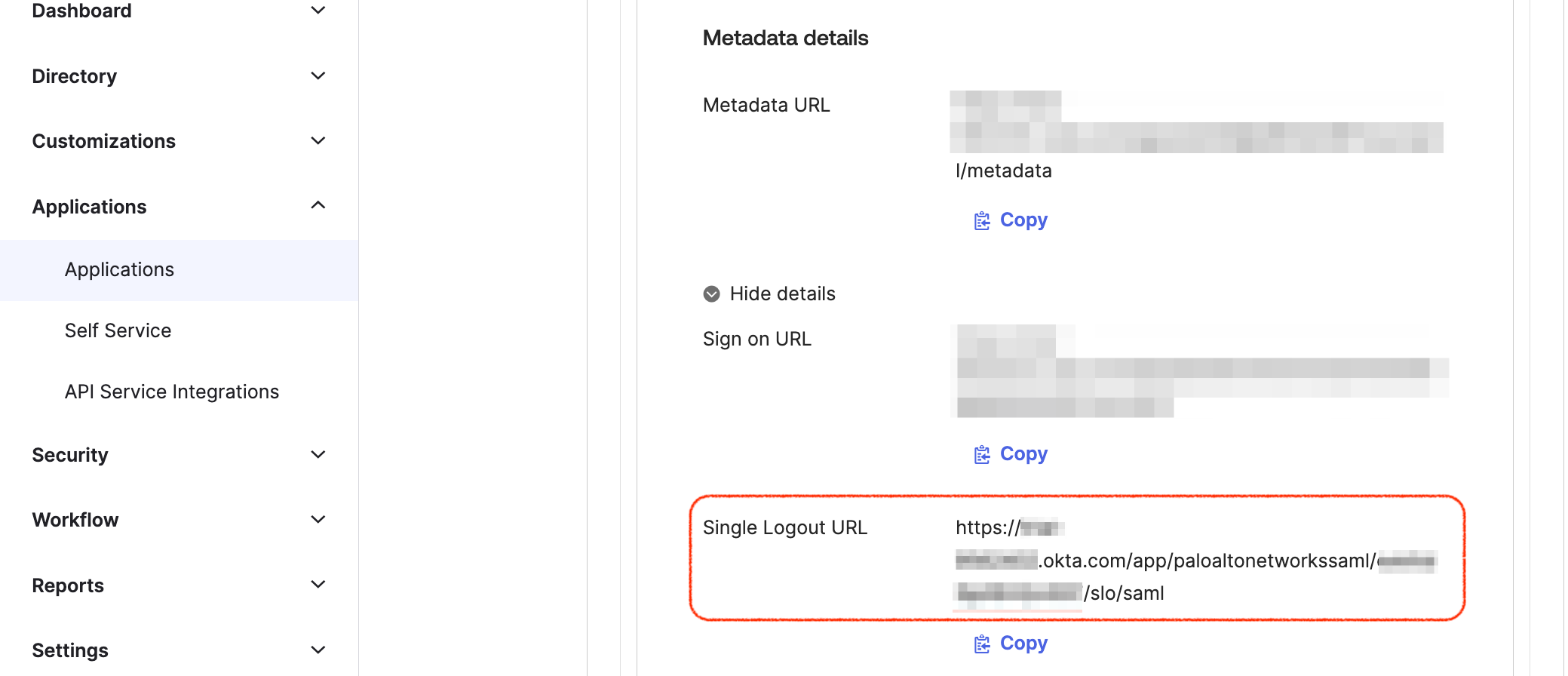

Identity Provider SLO URL:Okta側設定画面のMetadata DetailsのSingle Logout URLの値をコピーします。

(参考:Okta側設定画面)

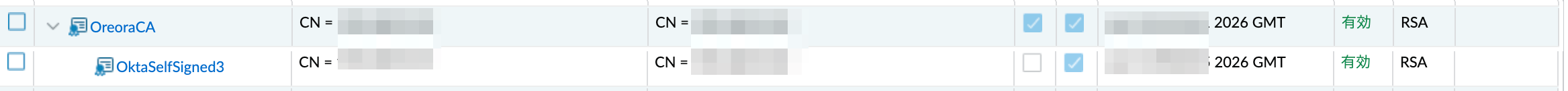

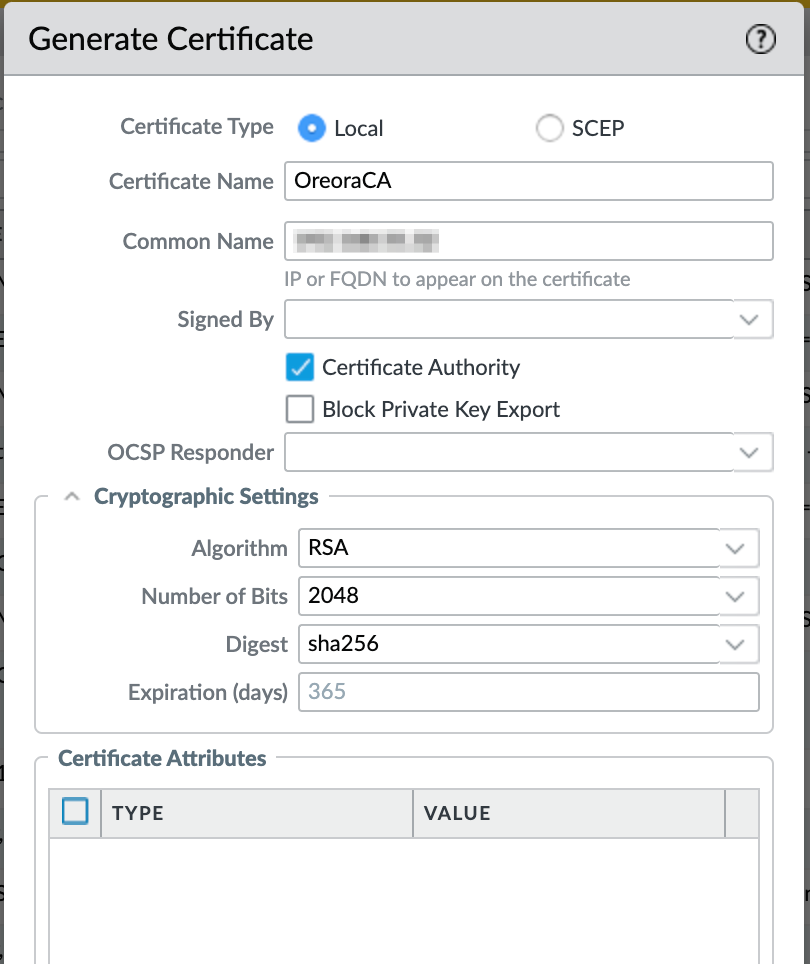

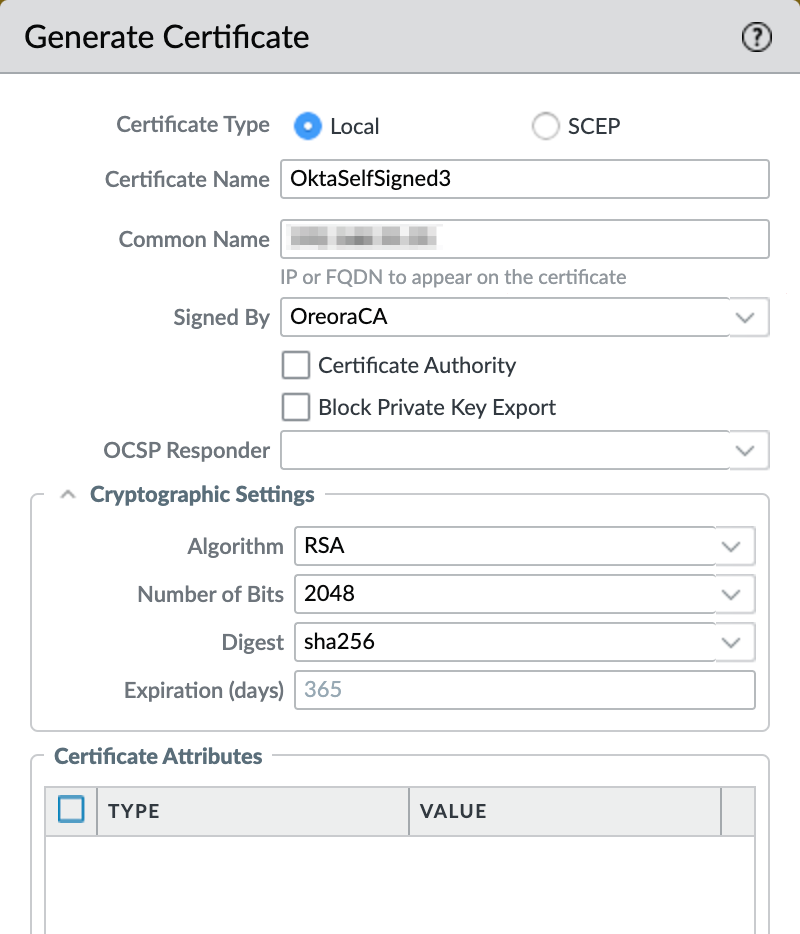

4. Device > Certificate Management > Certificates から2階層の証明書を予め作成します。

(いわゆる オレオレ証明書でOKです)

1. Root CAの作成

Certificate Name:(適当な名称を付与)

Common Name:PA/PanoramaのIPアドレス + 1 (これも適当)

Certificate Authority:有効化

2. サーバ証明書

Certficate Name:(適当な名称を付与)

Common Name:PA/PanoramaのIPアドレスを指定

Signed By : 上記のCertificate Nameを指定

Certificate Authority : 無効化

2つの証明書を作成後、サーバー証明書(ここでは、OktaSelfSigned3)を選択し、証明書のエクスポートを実施しておきます。(PEM形式で保存)

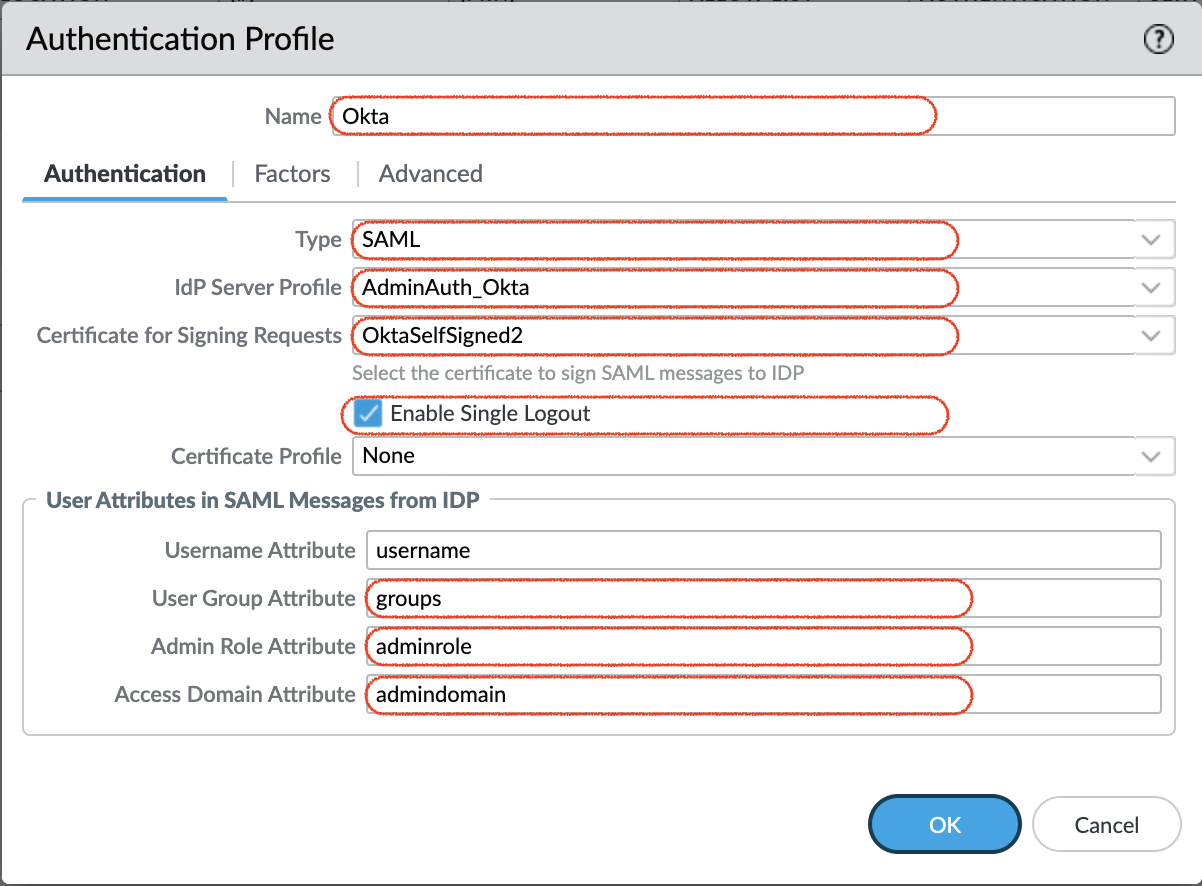

5. Device > Authentication Profileを作成します。

Name:(適当な名前に入力)

Type:”SAML”を選択

IdP Server Profile:ステップ 2-2 で作成したProfile名を指定

Certificate for Signing Requests:ステップ 2-4 で作成したサーバー証明書を指定

Enable Single Logout : 有効化

User Group Attribute:”groups” を入力

Admin Role Attribute:”adminrole” を入力

Access Domain Attribute:”admindomain” を入力

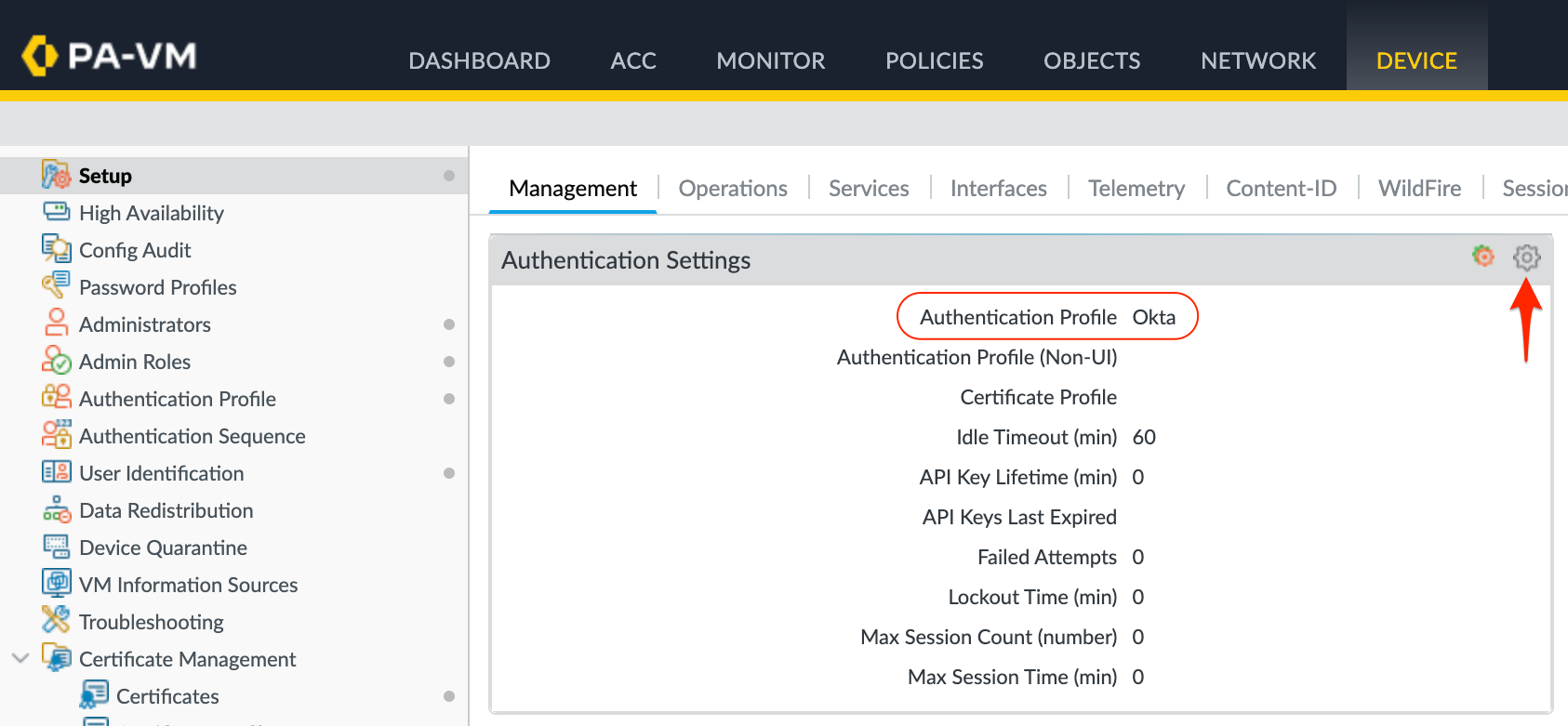

6. Device > Setup > Management > Authentication Settings の歯車マークをクリックし、Authentication Profileの項目で、ステップ2-5. で作成したプロファイルを指定します。

(下記例では、Okta)

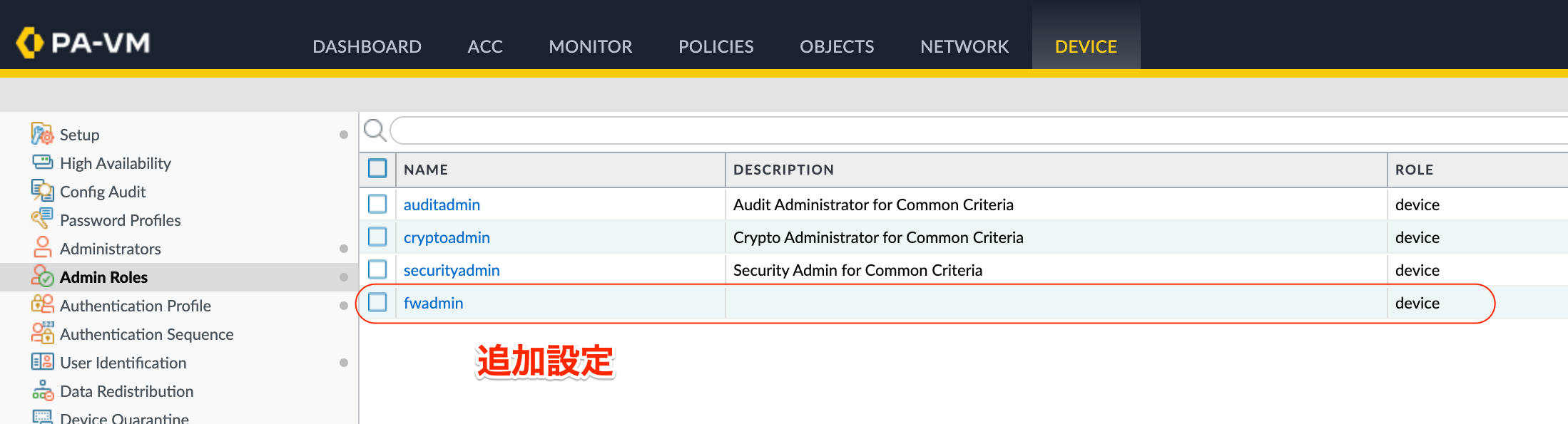

7. Device > Admin Roles で、Addをクリックし、エントリーを追加します。

Name: 適当に入力 (ここでは fwadmin を入力)

8. PA(Panorama)上でCommitを実行し、設定を反映させます。

再度 Okta 側の設定

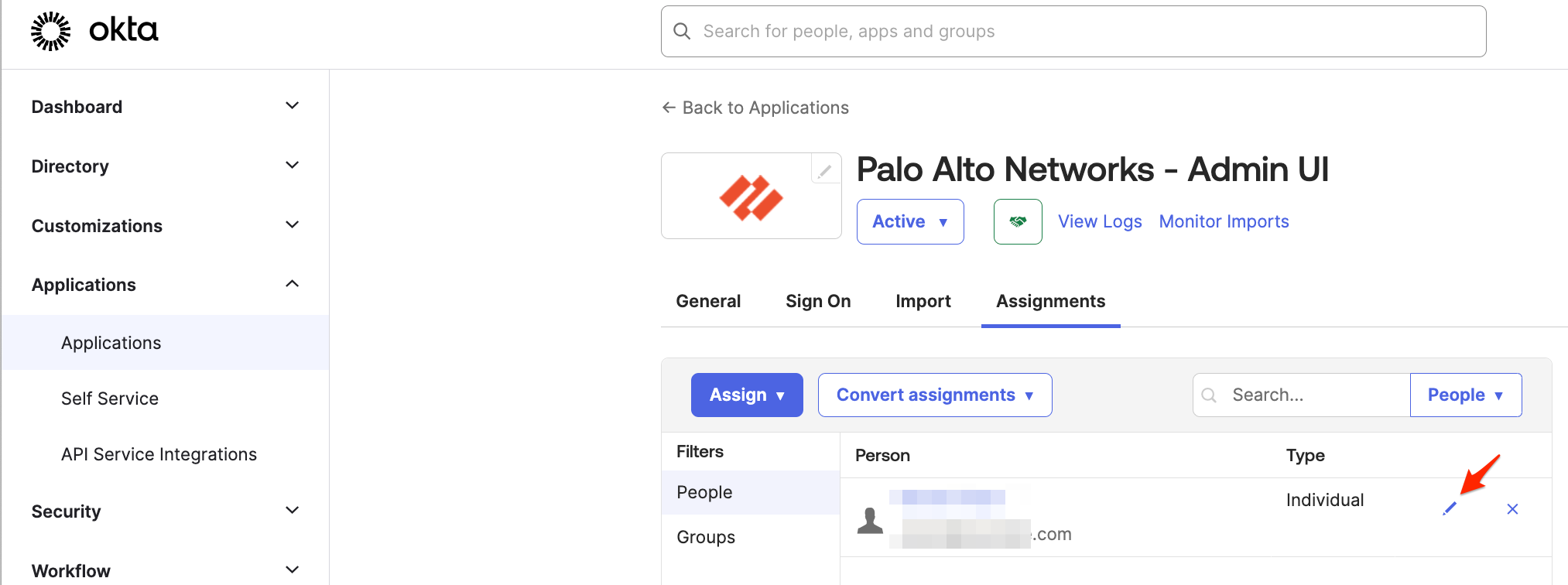

1. Applications > Applications > Palo Alto Networks – Admin UIを選択します。

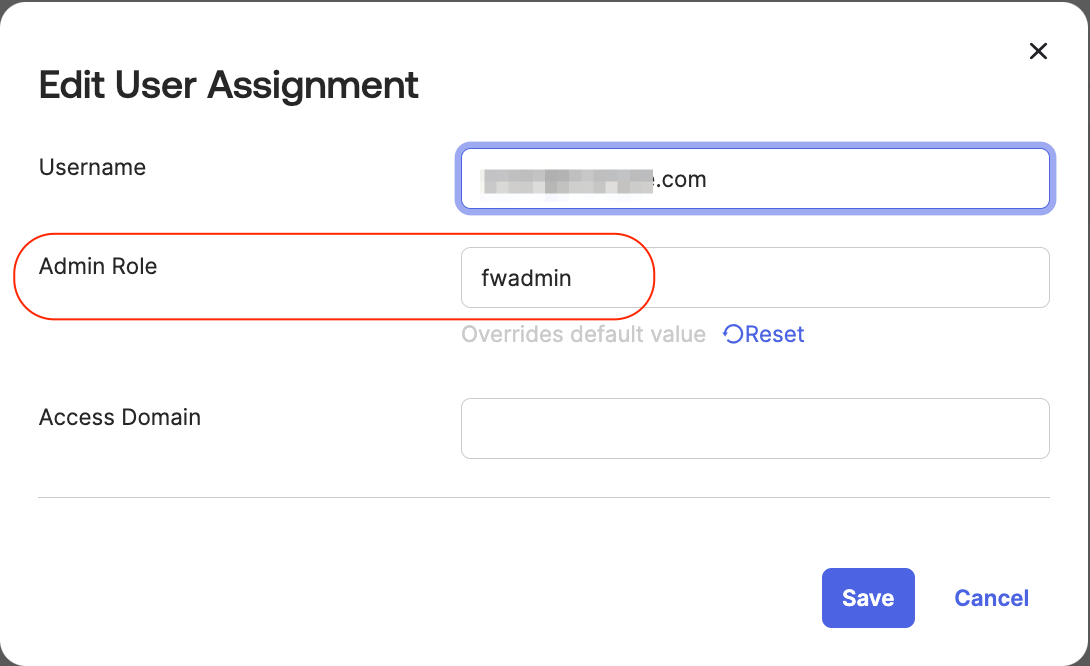

更に Assignments > Assign > Assign to People から管理者向け画面にログインを許可するユーザを選択し、編集ボタン(鉛筆マーク)をクリックします。

その際、Admin Role には、ステップ2-7 で追加したRole名と同じ文字列を入力します。

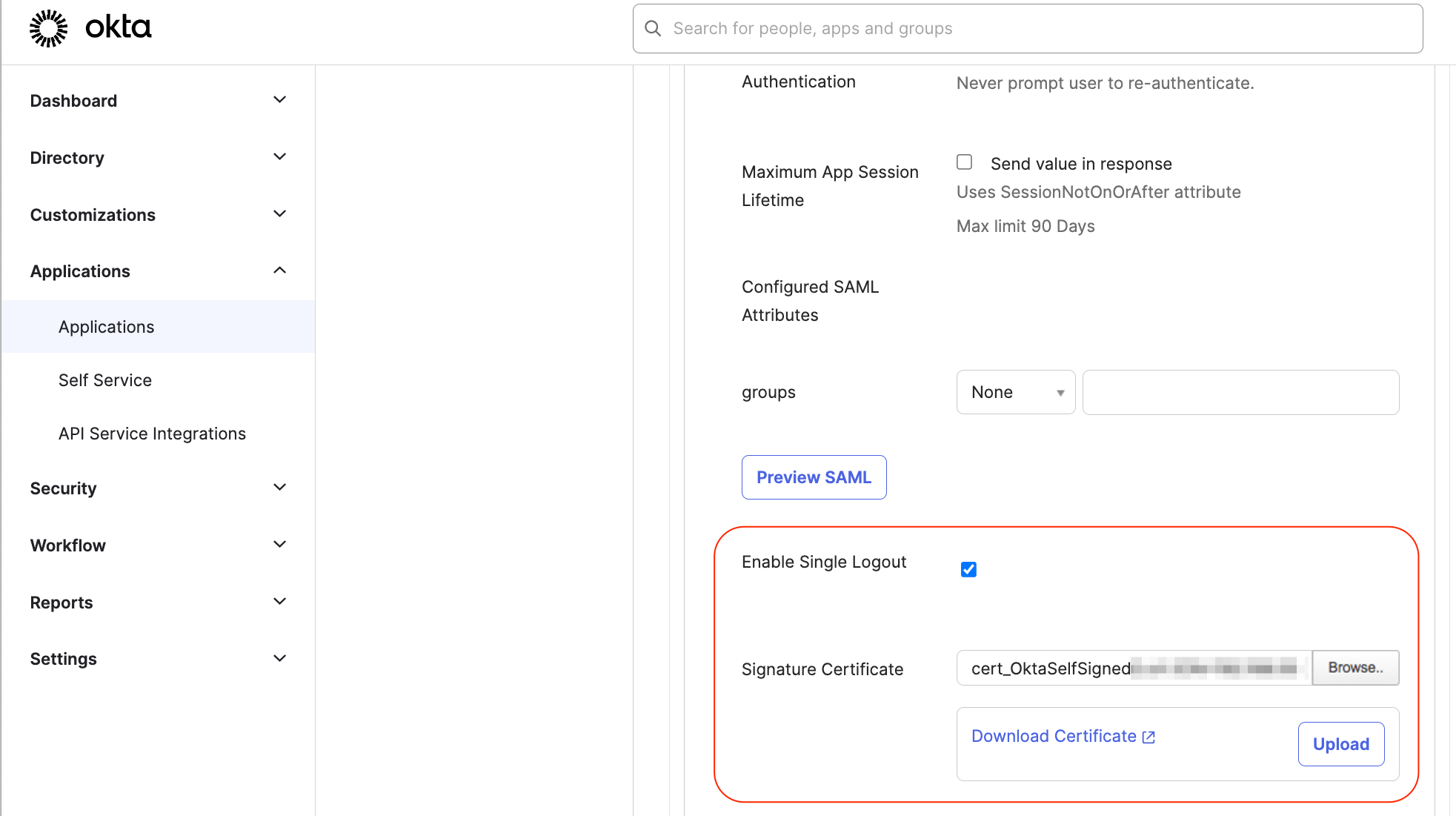

2. Applications > Applications > Palo Alto Networks – Admin UIを選択 > Sign On をクリックし、下記の設定を行います。

Enable Single Logout:有効化

Signature Certificate:ステップ 2-4 でダウンロードしておいた証明書ファイルをアップロードします。

3. 設定終了

認証/ログインのテスト

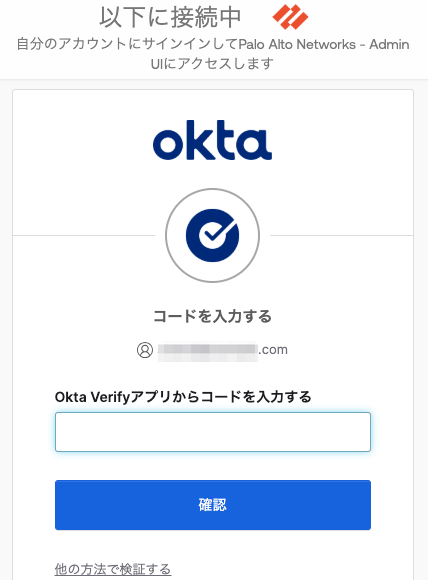

1. (これまで設定で利用していたブラウザの認証情報を引き継ぎさせないため)別のブラウザ、またはChromeブラウザでシークレットウィンドウを新規で立ち上げます。

2. URLにPA(Panorama)のIPアドレスを入力します。

3. ログイン画面が表示されたら、Use Sigle Sign-ONをクリックし、さらに Continueボタンをクリックします。

4. Okta のサインイン画面に切り替わるので、ステップ 3-1 で構成したユーザ名を入力し、Okta認証を進めます。

5. 認証が成功すれば、通常どおりPAN-OSのダッシュボード画面が表示されるはずです。

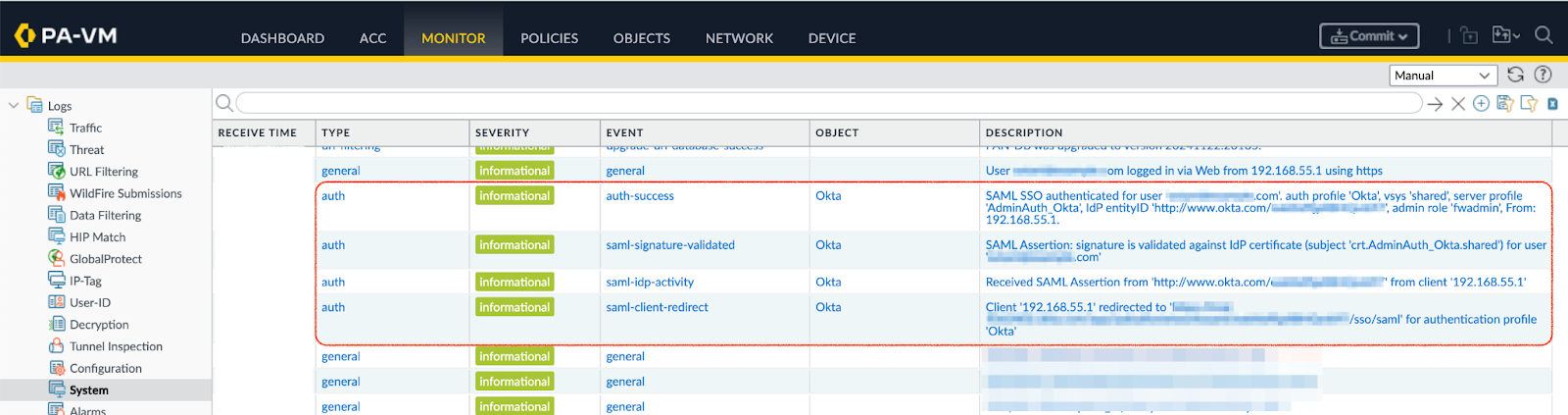

6. PA(またはPanorama) の Monitor > Logs > System 画面で、SAML認証のログを確認することが可能です。

参考URL

コメント欄 質問や感想、追加してほしい記事のリクエストをお待ちしてます!