ここでは、Active Directory Certificate Services (以降、ADCS) サーバーの構築ステップを記載します。

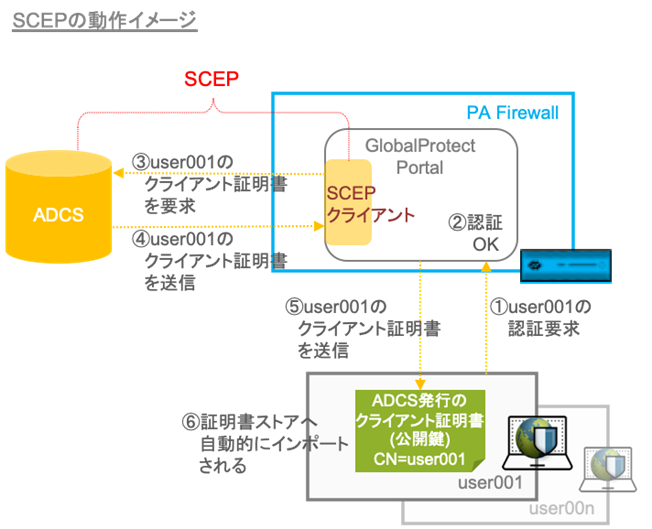

Windows Server 2019のADCSはSCEP (Simple Certificate Enrollment Protocol) に対応しています。

Windows Server 2019のActive Directoryを利用して認証を行う設定をしている場合、このサーバーをCertification Authority (認証局) として設定し、SCEPサーバーとしての設定も行うことで、ユーザー認証と同時にクライアント証明書を発行することができます。

下記のスクリーンショットは、Windows Server 2012R2のものですが、Windows Server 2019でもほぼ同じです。

(Windows Server 2019のスクリーンショットを取り忘れてインストールしてしまいました。。。)

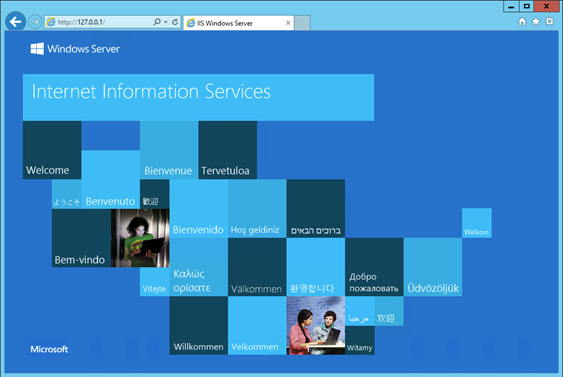

IISのインストール

SCEPでクライアント証明書を発行する際に利用されるプロトコルはHTTPであり、Windows Server 2019ではIIS (Internet Information Service)が利用されます。

よって、まずはIISをインストールします。

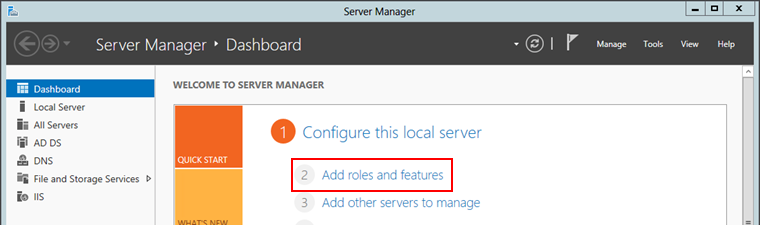

Windows Server 2019のServer Managerで、「Add roles and features」をクリックします。

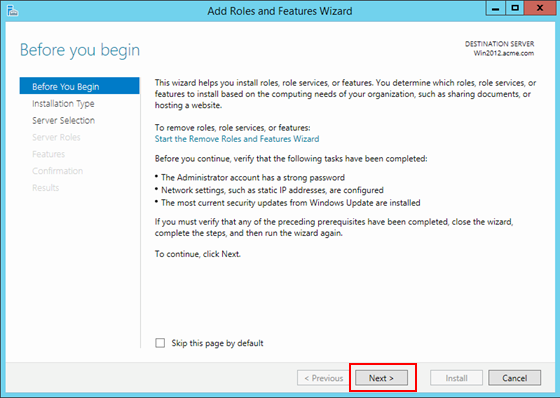

「Next」をクリックします。

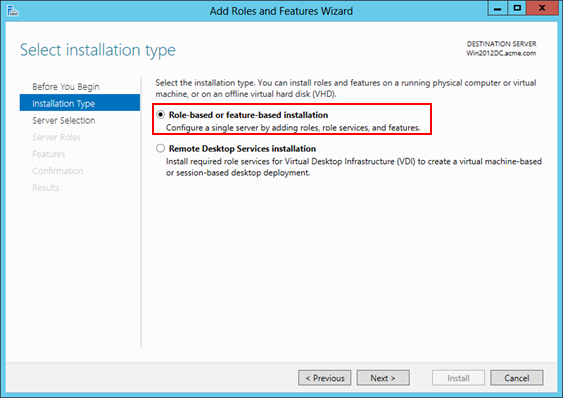

「Role-based or feature-based installation」を選択して、「Next」をクリックします。

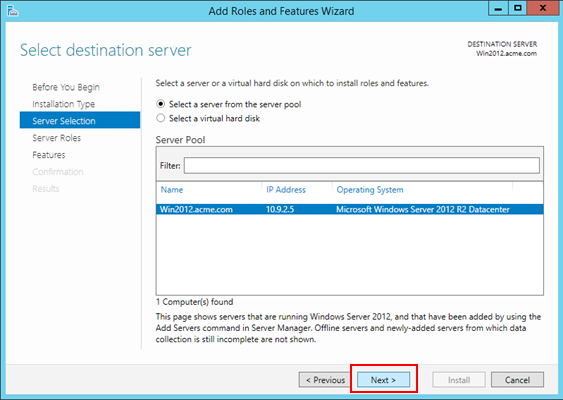

本ガイドの構成は、Windowsサーバーは一台なので、そのまま「Next」をクリックします。

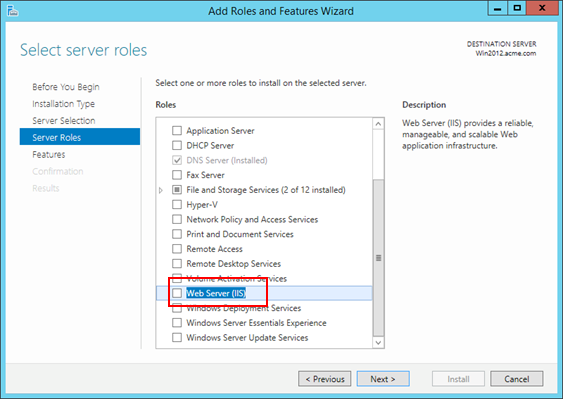

「Web Server (IIS)」の先頭のチェックボックスをクリックします。

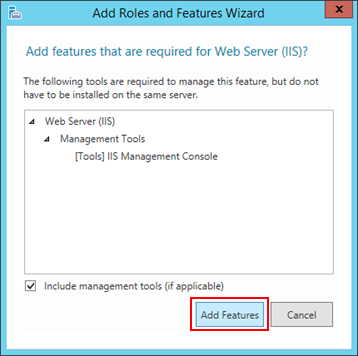

「Add Features」をクリックします。

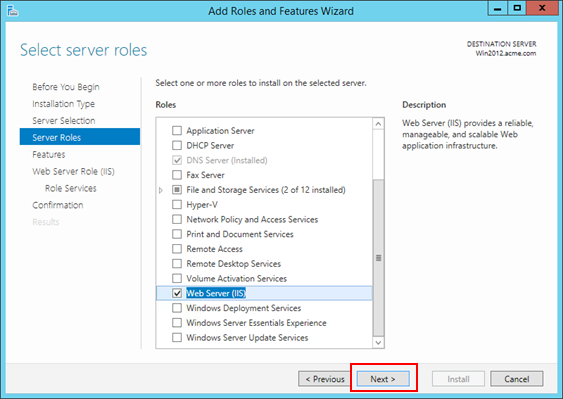

「Next」をクリックします。

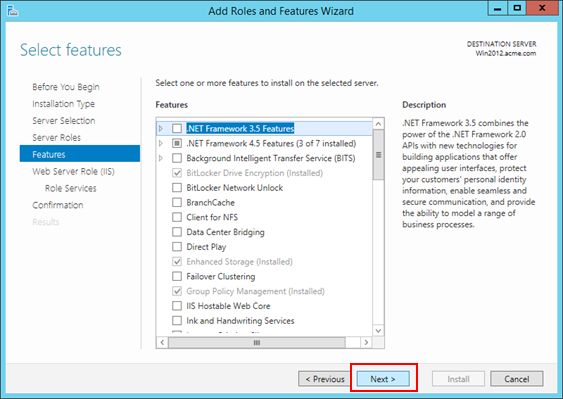

なにも選択せず、「Next」をクリックします。

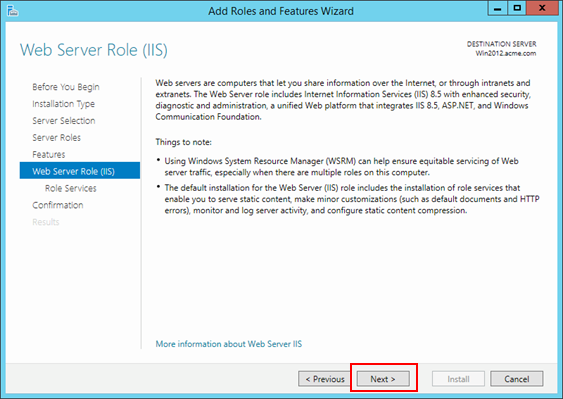

「Next」をクリックします。

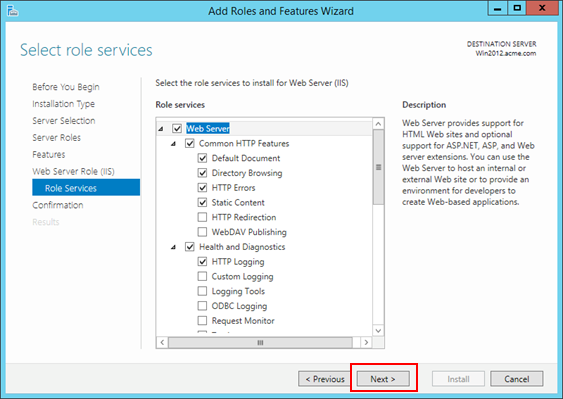

デフォルトのまま、「Next」をクリックします。

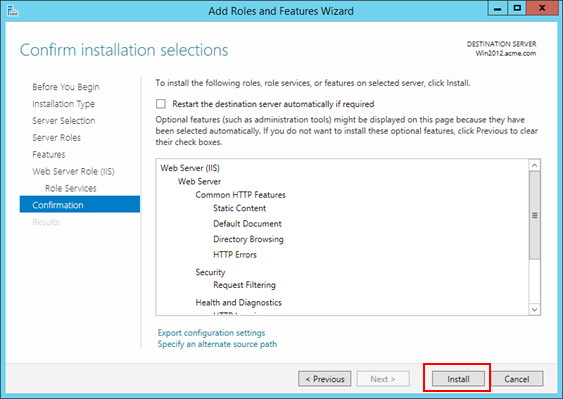

「Install」をクリックします。

https://35.79.214.171にアクセスして、IISが動作することを確認します。

ADCSのインストール

ADCSにはいくつかの役割がありますが、以下3つをインストールします。

-

Certification Authority (以降、CA)

- 認証局 (証明書発行機関) です。

-

Network Device Enrollment Service (以降、NDES)

- SCEPの機能を持っています。

-

Certification Authority Web Enrollment (以降、CAWE)

- Internet Explorer ブラウザを使って、クライアント証明書を発行するための機能です。

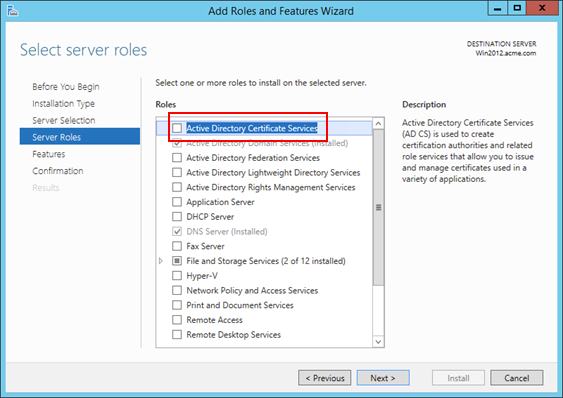

IISと同様に、Windows Server 2019のServer Managerで、「Add roles and features」をクリックし、以下の画面のところまでは「Next」をクリックして進めます。

以下の画面で、「Active Directory Certificate Service」の先頭のチェックボックスをクリックします。

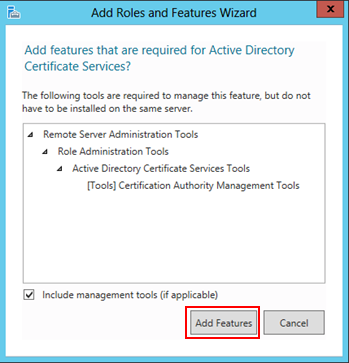

「Add Features」をクリックします。

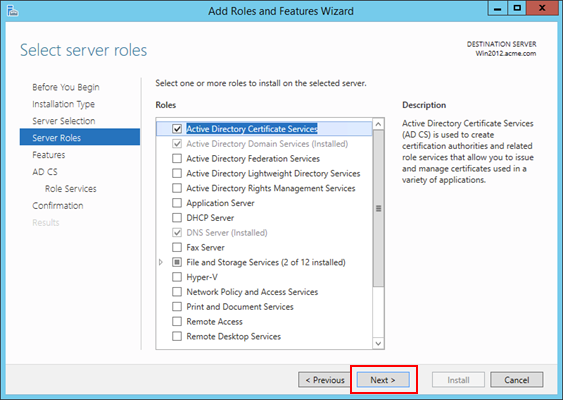

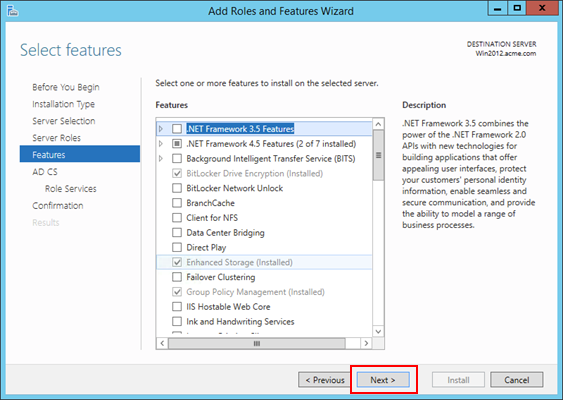

他は選択せず、「Next」をクリックします。

何も選択せず、「Next」をクリックします。

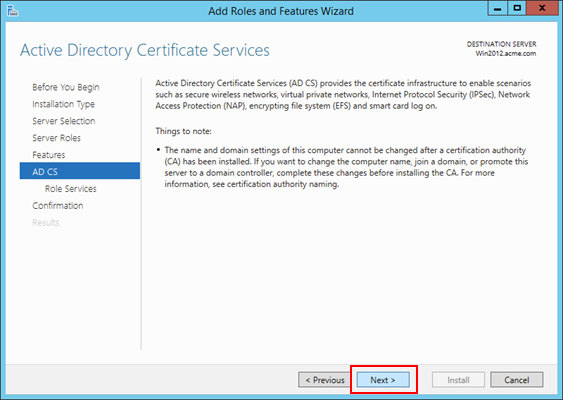

「Next」をクリックします。

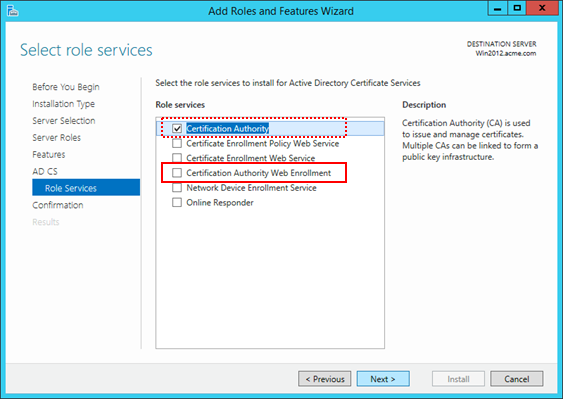

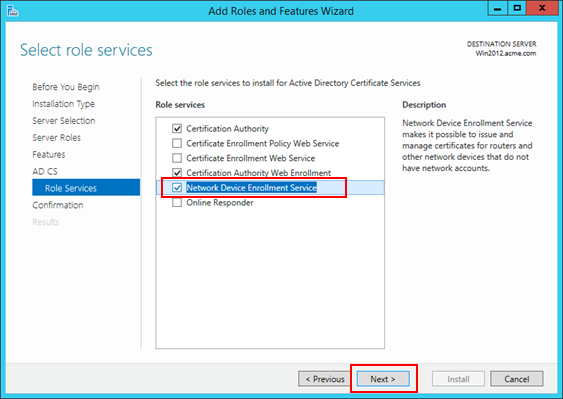

「Certification Authority」に加え、まず、「Certification Authority Web Enrollment」にチェックを入れます。

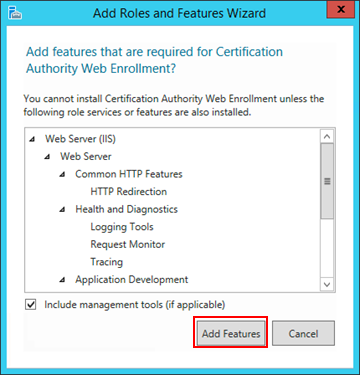

「Add Features」をクリックします。

さらに「Networks device Enrollment Service」にもチェックを入れ、「Next」をクリックします。

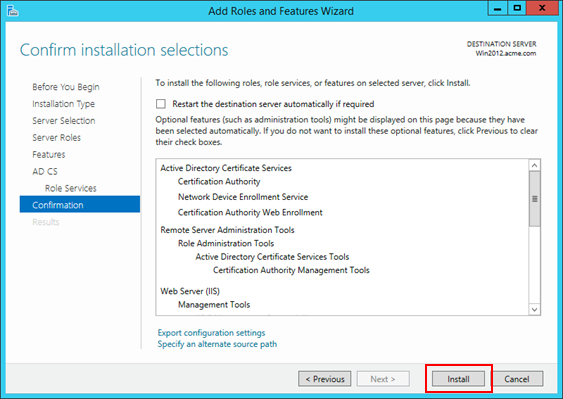

「Install」をクリックします。

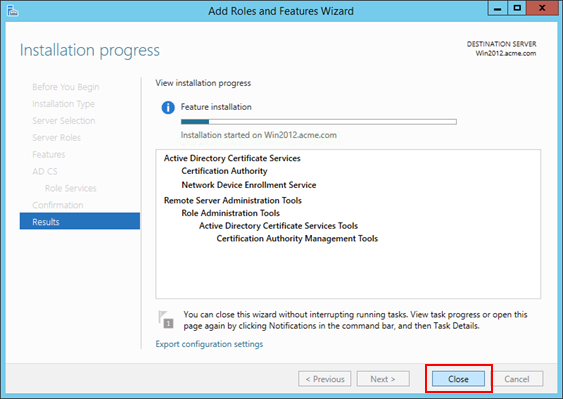

「Close」をクリックします。

NDES用のアカウント設定

PA Firewallが各ユーザー個別のクライアント証明書をNDESに要求する際には、その権限を持つアカウントの設定が必要です。

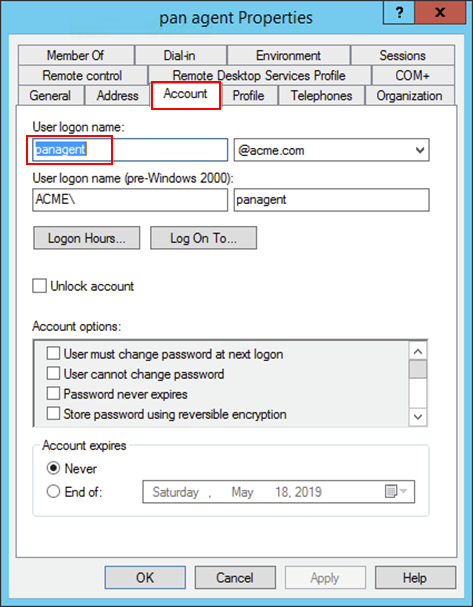

NDESを設定する際にも、その権限アカウントが要求されるので、事前に「panagent」に権限を設定しておきます。

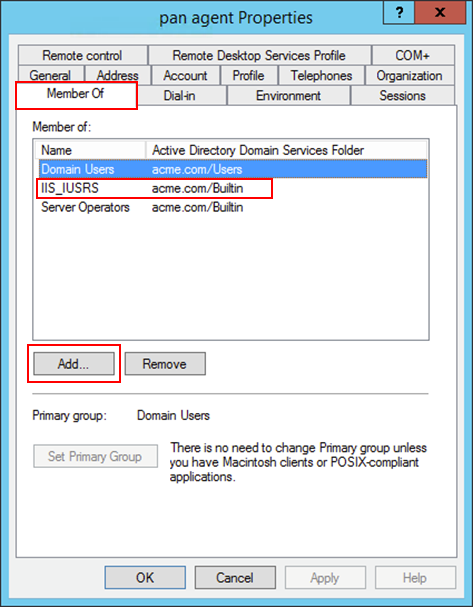

Windows Server 2019の「Administrative Tools」 → 「Active Directory Users and Computers」を開きます。

「acme.com」 → 「Users」で、設定済みの「panagent」をダブルクリックします。

そのアカウントの「Member of」タブで「Add」をクリックし、「IIS_IUSRS」権限を加え、「OK」をクリックします。

ADCSの設定

ADCSのCAとNDESのインストールが完了し、「panagent」へ必要な権限を付与しましたので、次は設定を行います。

CAの設定

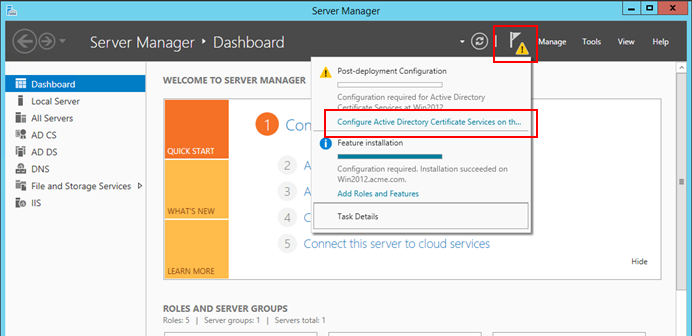

Server Managerで警告を示すマークをクリックします。

「Configure Active Directory Certificate Service on the destination server」をクリックします。

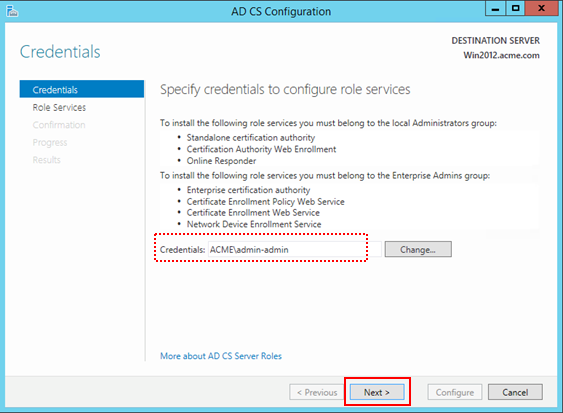

管理者権限を持つユーザーが選択されていることを確認して、「Next」をクリックします。

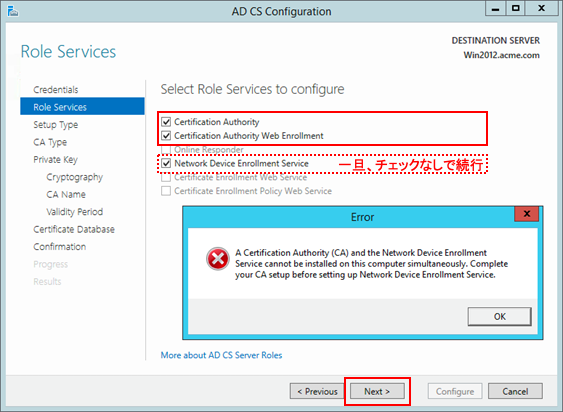

「Network Device Enrollment Service」も同時にチェックを入れると、以下のように「Certification Authority」を先にインストールするように警告が出ますので、「Certification Authority」と「Certification Authority Web Enrollment」にだけチェックを入れて、「Next」をクリックします。

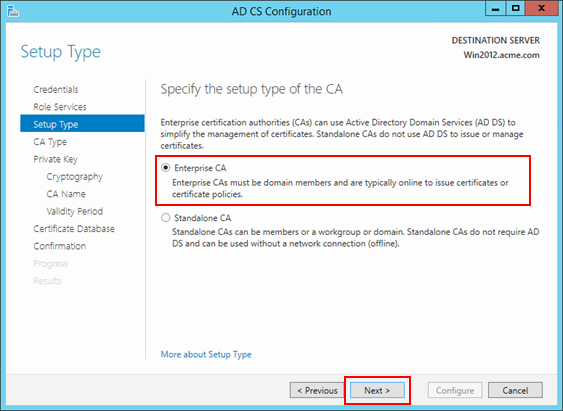

「Enterprise CA」が選択された状態で、「Next」をクリックします。

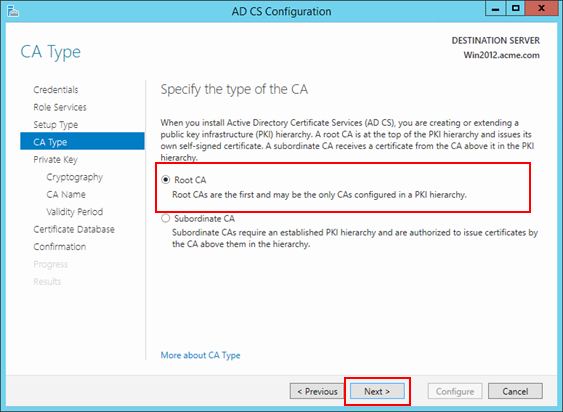

「Root CA」が選択された状態で、「Next」をクリックします。

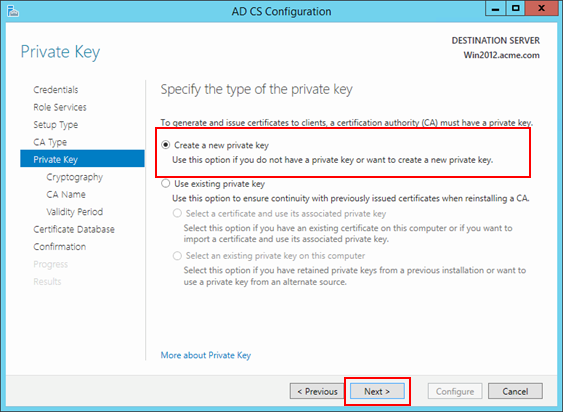

「Create a new private key」が選択された状態で、「Next」をクリックします。

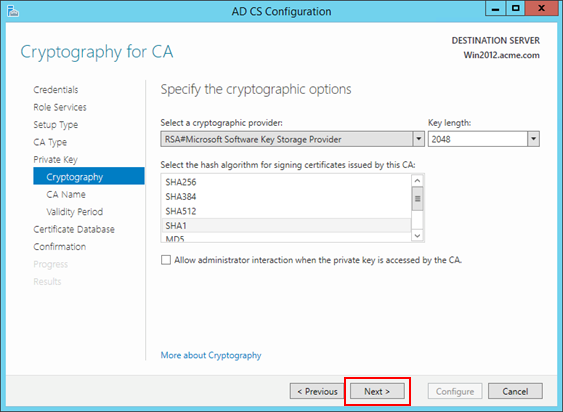

ここではデフォルト値を使います。「Next」をクリックします。

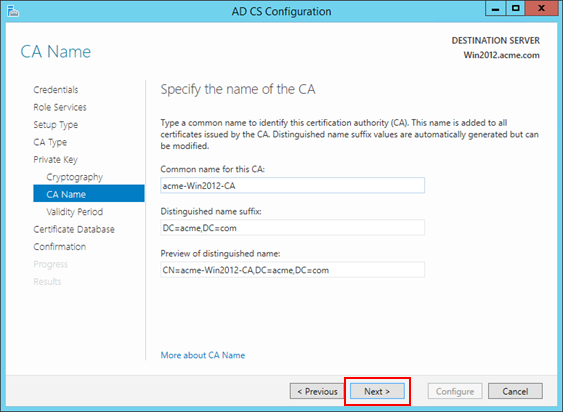

ここでは、表示された値をそのまま使います。「Next」をクリックします。

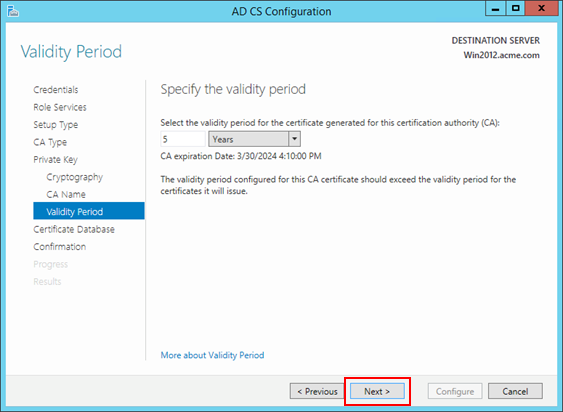

ここではデフォルト値を使います。「Next」をクリックします。

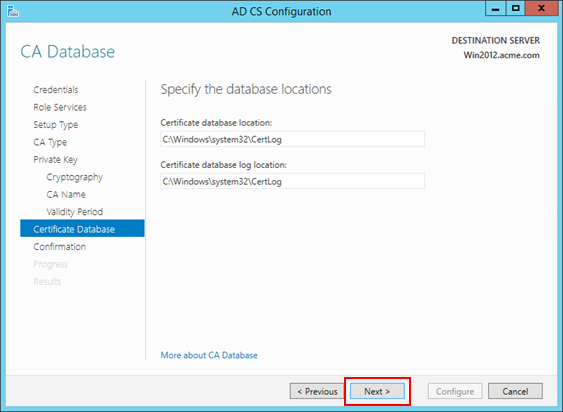

ここではデフォルト値を使います。「Next」をクリックします。

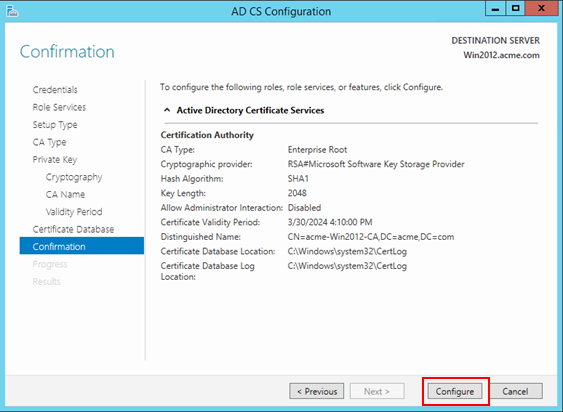

「Configure」をクリックします。

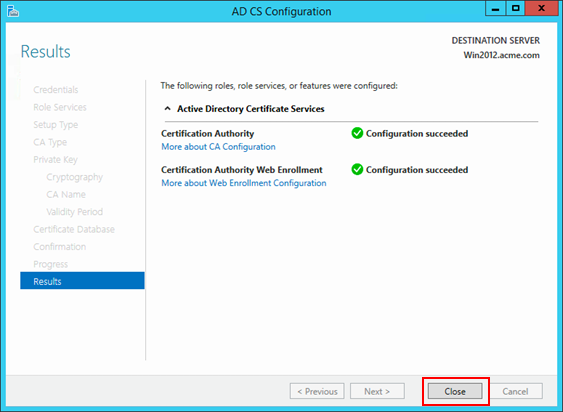

「Close」をクリックします。

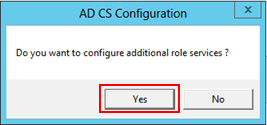

続けてNDESの設定を行いますので、「Yes」をクリックします。

NDESの設定

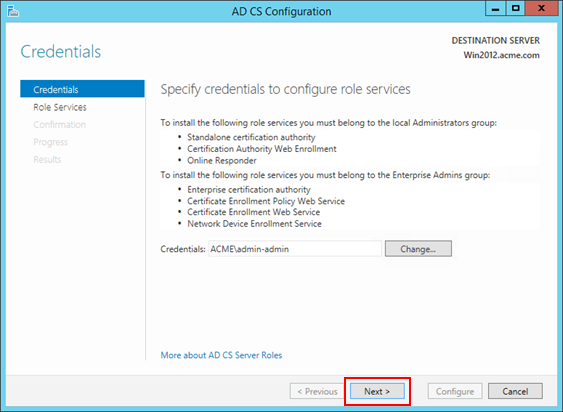

管理者権限を持つユーザーが選択されていることを確認して、「Next」をクリックします。

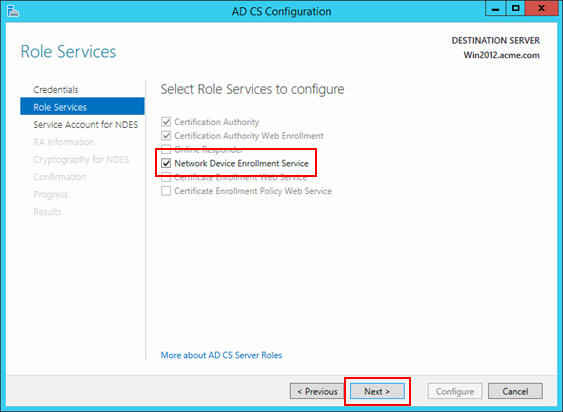

「Network device Enrollment Service」にチェックを入れて、「Next」をクリックします。

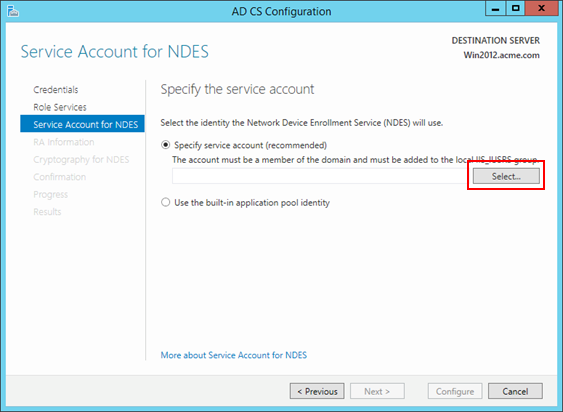

「Select」をクリックします。

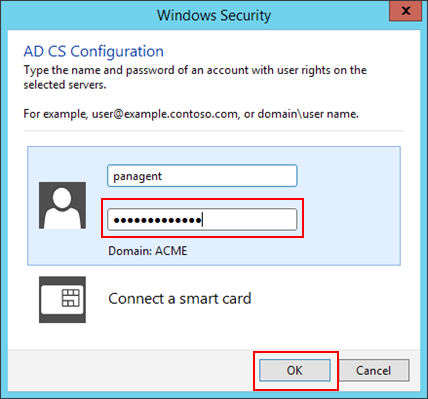

Panagentの認証が必要です。パスワードを入力して、「OK」をクリックします。

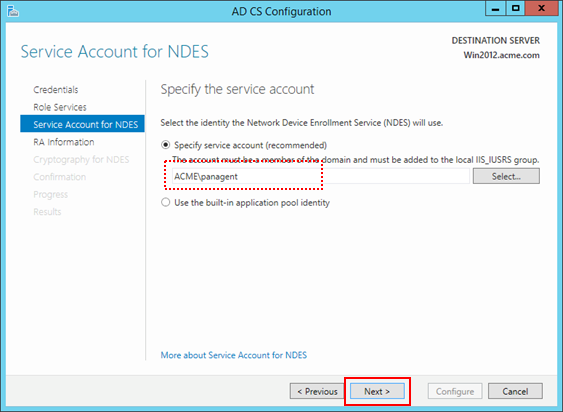

ACME\panagentが選択された状態で、「Next」をクリックします。

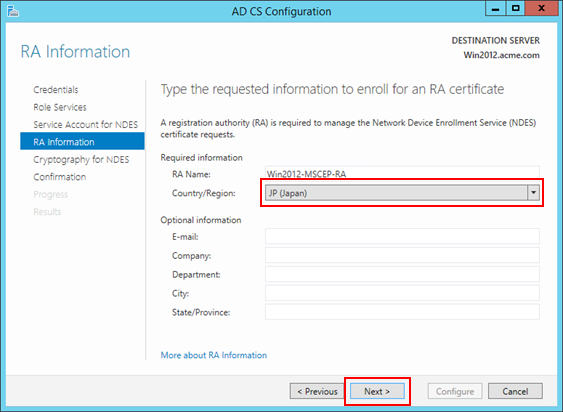

ここでは、Country/Region:で「JP(Japan)」を選択し、他はブランクのまま、「Next」をクリックします。

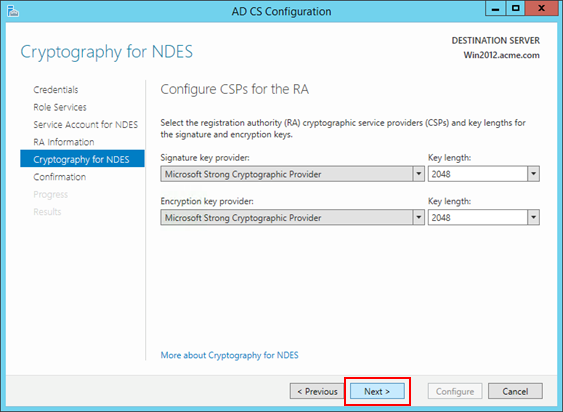

ここでは、デフォルト値を利用します。「Next」をクリックします。

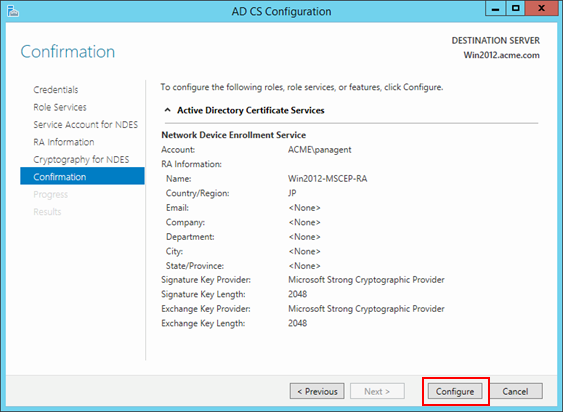

「Configure」をクリックします。

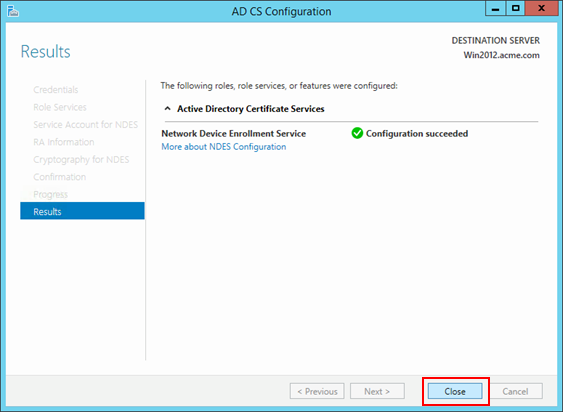

「Close」をクリックします。

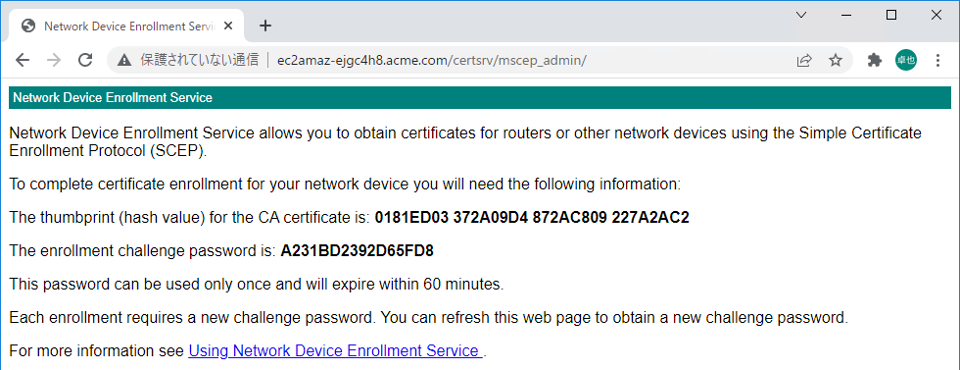

NDESの動作確認

設定したNDESが動作することを確認します。

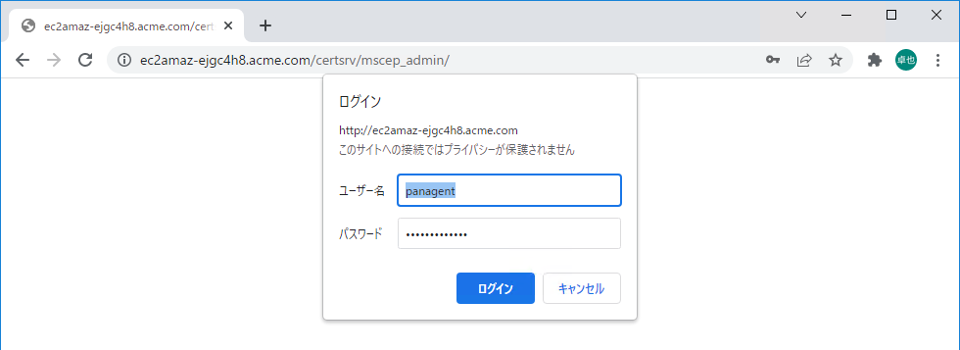

NDES設定を行ったWindows Server 2019へ到達できるIPアドレスを持つ端末 (例:w10-001) から、下記Linkへアクセスします。

(この環境のWindows Server 2019のホスト名は「ec2amaz-ejgc4h8.acme.com」です。)

http://ec2amaz-ejgc4h8.acme.com/certsrv/mscep_admin/

panagentアカウントでログインします。

以下のような画面が出力されれば、OKです。

コメント欄 質問や感想、追加してほしい記事のリクエストをお待ちしてます!