以前からNGFWに対する設定分析ツールとしてBPAを提供しておりましたが、2023年7月17日より提供方法が変わっておりますので、改めてご紹介いたします。NGFWの新規導入・リプレース時やOSアップグレード時など設定の見直しを行う際などにご活用ください。また、継続的に実施いただくことで設定の最適化を支援することができます。

BPAとは

- Best Practice Assessment (BPA)とはPalo Alto Networksが提供するNGFWに対するセキュリティポスチャ分析ツールです。

- 設定内容を分析し、推奨設定とのギャップをレポートします。

- TSF(テクニカルサポートファイル)を用いて200 を超えるベストプラクティスと各ポリシー、セキュリティ プロファイルなど設定とを比較し、解析します。

- ベストプラクティスはCIS(Center for Internet Security)のCSC(Critical Security Controls)も含まれ、NISTフレームワークの該当項目も併せて表示します。

- 無償でいつでも簡単なセキュリティチェックを受けることができますので、四半期ごとなど、定期的に実施いただき、継続的に強化されているか、次の優先項目はどこにすべきか、などを随時ご確認ください。

- BPAでは大量に指摘項目が表示されますが、必ずしも全ての項目をクリアしなければならない、ということではありません。現在の設定を評価するための参考(意図された設定なのか/その設定を考慮したかなど)としてご利用頂ければ幸いです。

AIOps for NGFW free

以前はCSP(Customer Support Portal)で利用することができましたが、2023年7月17日よりAIOps/SCM(StrataCloudManager)の一機能として移行されております。

ここでは無料版のAIOps for NGFW freeを利用する手順をご紹介します。すでにSCMをご利用の方はこちらの手順は不要です。

- HUB(https://apps.paloaltonetworks.com/hub)へログインします。

- Account AdministratorもしくはApp AdministratorのRoleが必要となります。

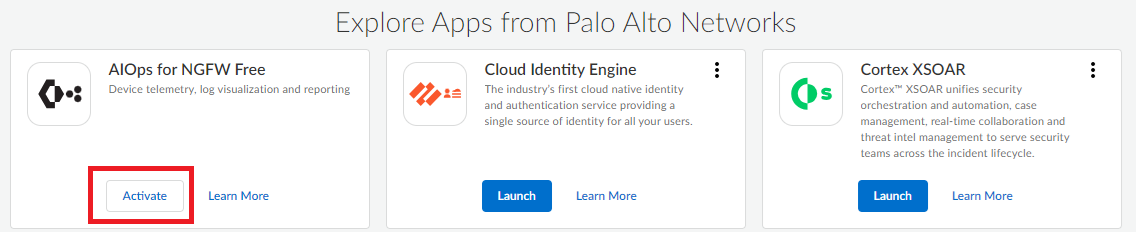

- Explore Apps from Palo Alto Networksにある「AIOps for NGFW Free」の[Activate]をクリックします。

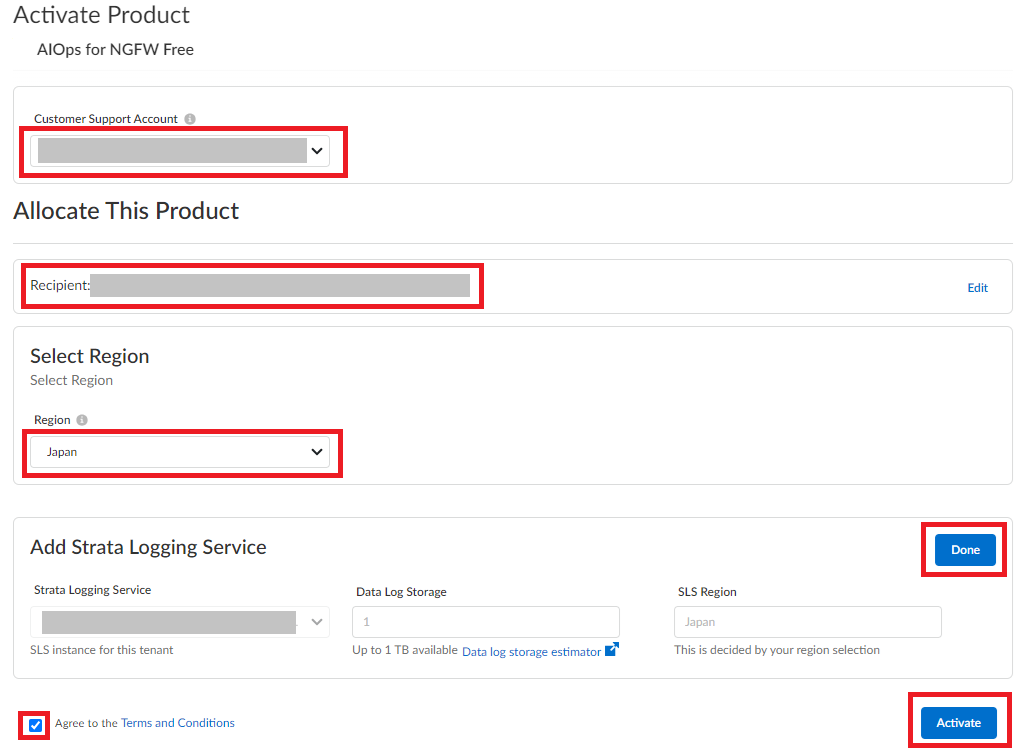

- 各フォームを入力します。

- Customer Support Account(CSP)

- Tenant

- Region…デプロイおよびデータが保存されるリージョン。

- Strata Logging Service

- [Agree to the Terms and Conditions]をチェックし、[Activate]をクリックします。

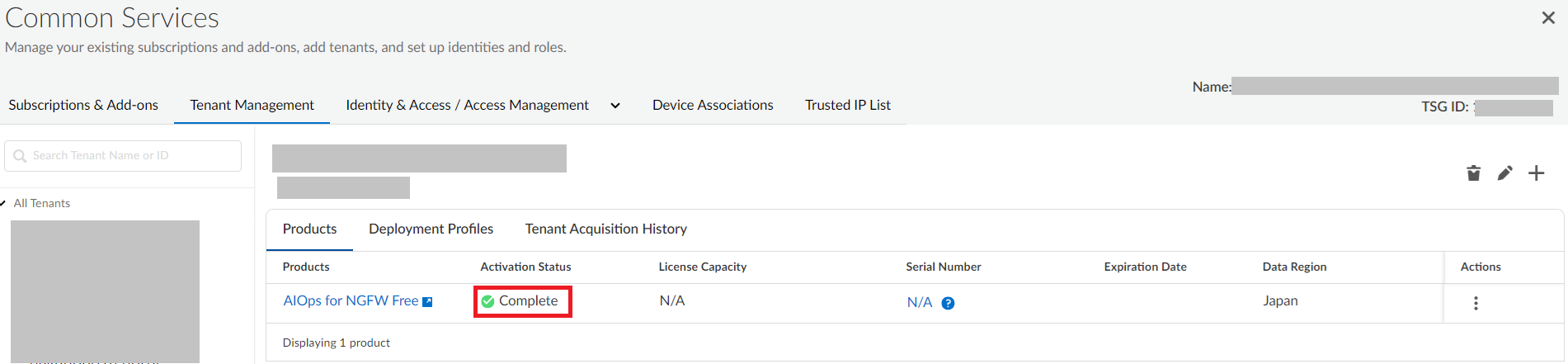

- AIOps for NGFW FreeのStatusがCompleteになったことを確認します。

- 上のバナーをクリックします

- マウスポインタは指マークに変わりません

- マウスポインタは指マークに変わりません

- ホーム画面に戻ると、AIOps for NGFW Freeのアイコンが作成されています。これでアクティベーションは完了です。

BPAレポートの作成/表示

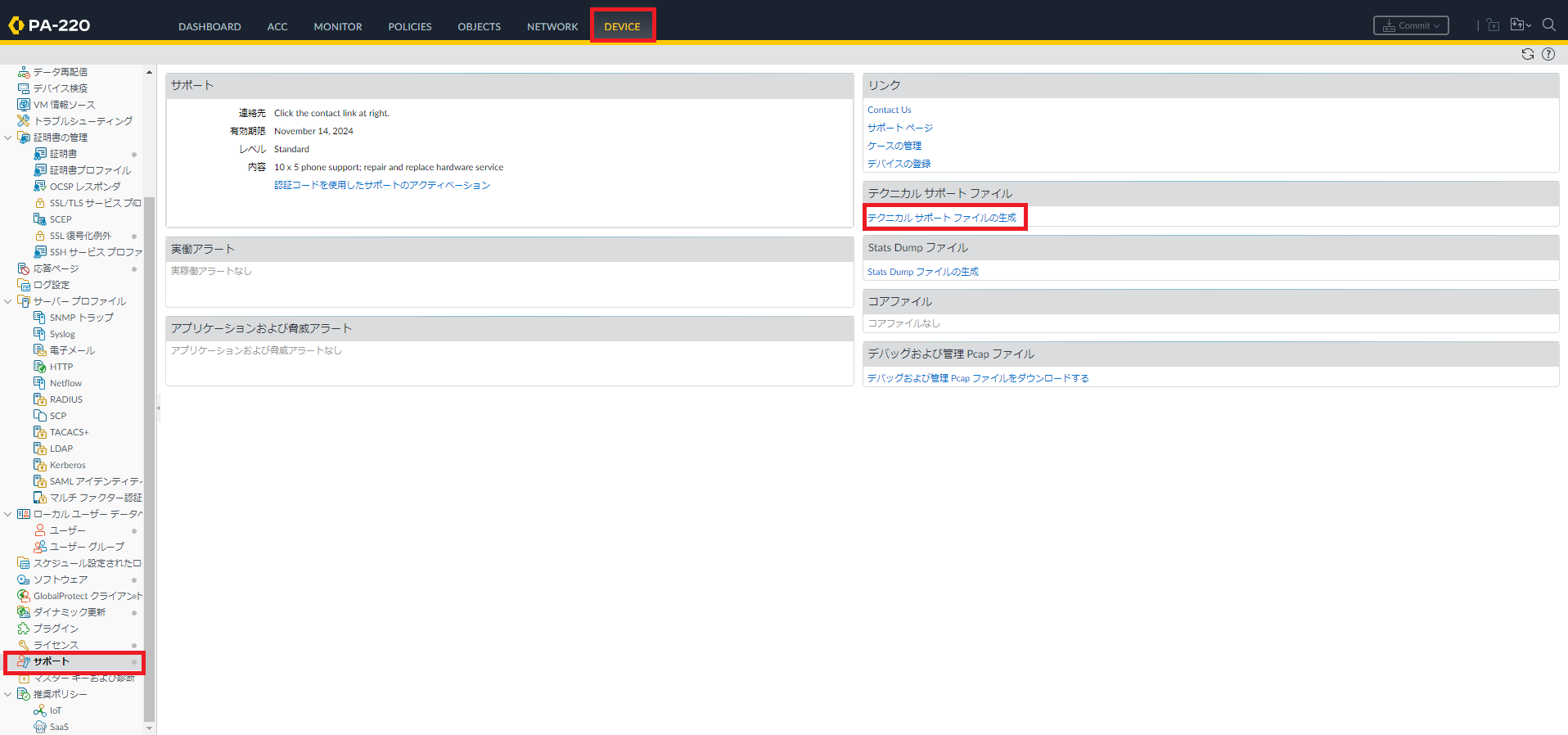

BPAレポートはPAのTSFを使用して作成します。最新のTSFをダウンロードし、AIOps for NGFW Free/SCMへアップロードします。

- 対象のPAでTSFを作成し、ダウンロードします。

- HUB(https://apps.paloaltonetworks.com/hub)へログインし、AIOps for NGFW Freeのアイコンをクリックします。

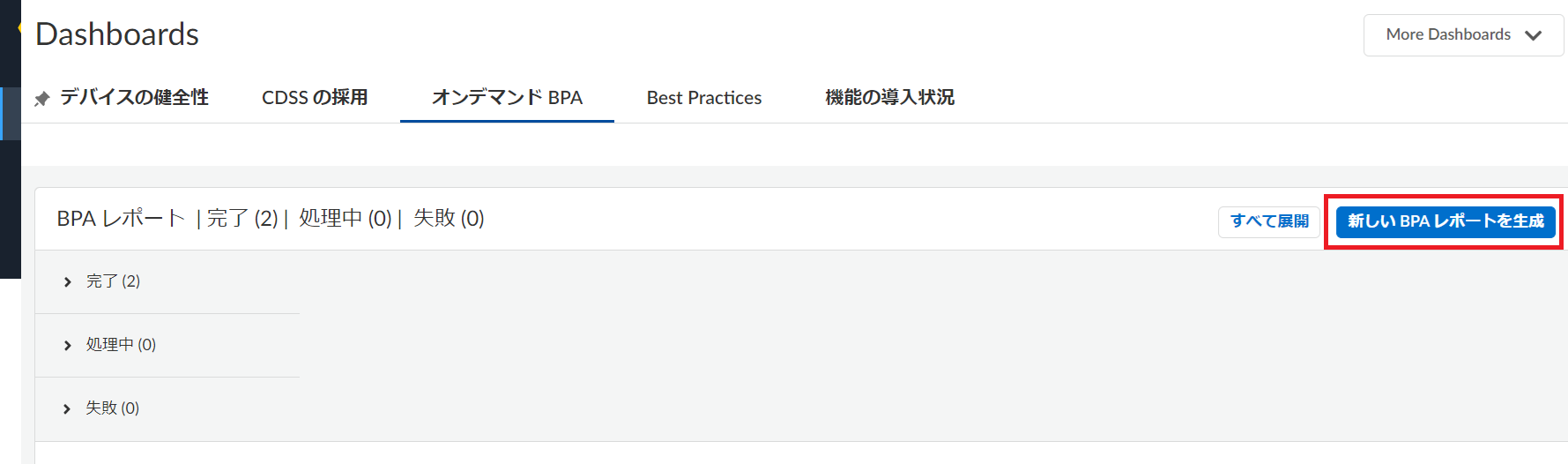

- Dashboardsが表示されます。[オンデマンドBPA]をクリックします。

- SCMの場合も同様です。

- ※表示されていない場合は右上の[More Dashboards]をクリックし、[オンデマンドBPA]にチェックを入れます。

- [新しいBPAレポートを作成]をクリックします。

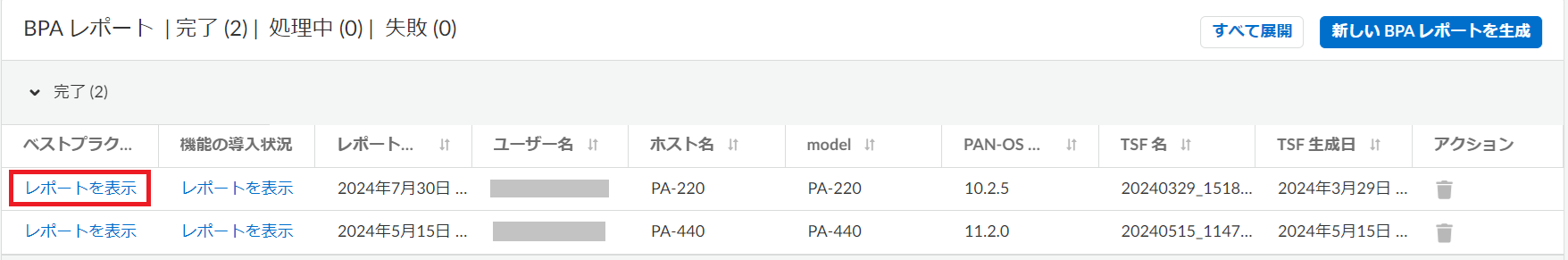

- 予めダウンロードしたTSFをアップロードし、[アップロード]をクリックします。

- 「完了」の下にアップロードしたTSFの情報が表示されるので、「ベストプラクティス」の下の[レポートを表示]をクリックします。

- レポートが表示されます。

BPAレポートの見方

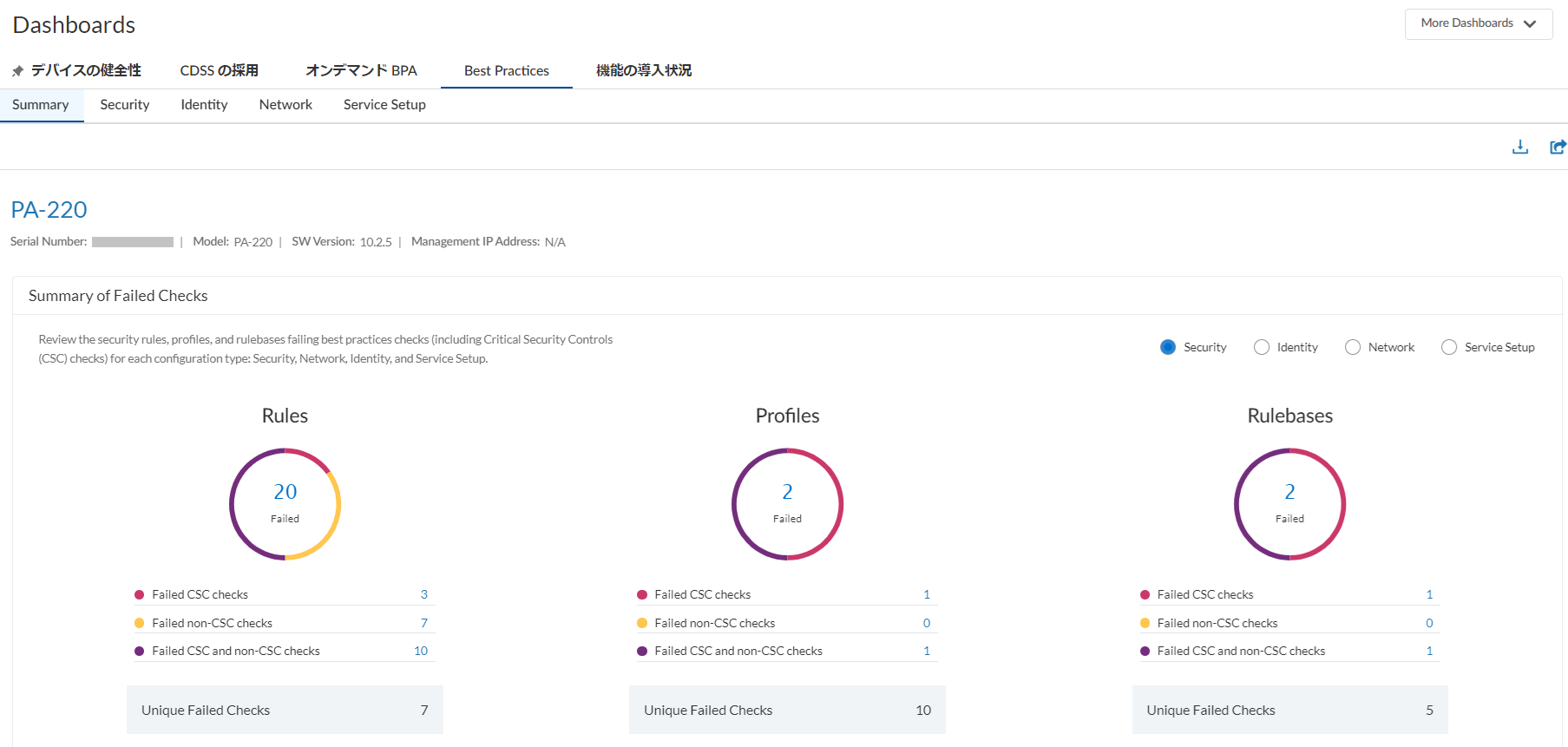

BPAレポートは以下の項目に分かれています。

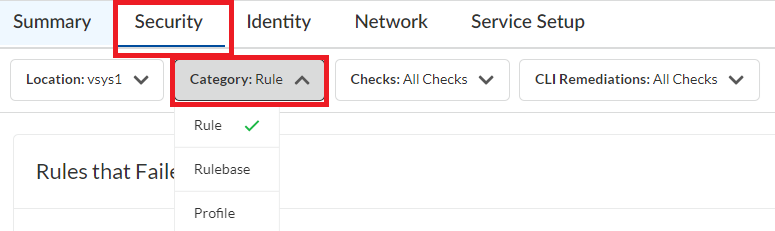

- Security

- Rules

- Profiles

- Rulebases

- Rulesはルール自体のチェックを行い、Rulebasesはポリシー全体がどのように構成されているか、および多くのルールに適用される構成設定のチェックを行います。

- Identity

- Authentication Rules

- Authentication Profiles

- Authentication Portal

- Network

- Application Override Rules

- Policy-Based Forwarding Rules

- Network Profiles

- Zones

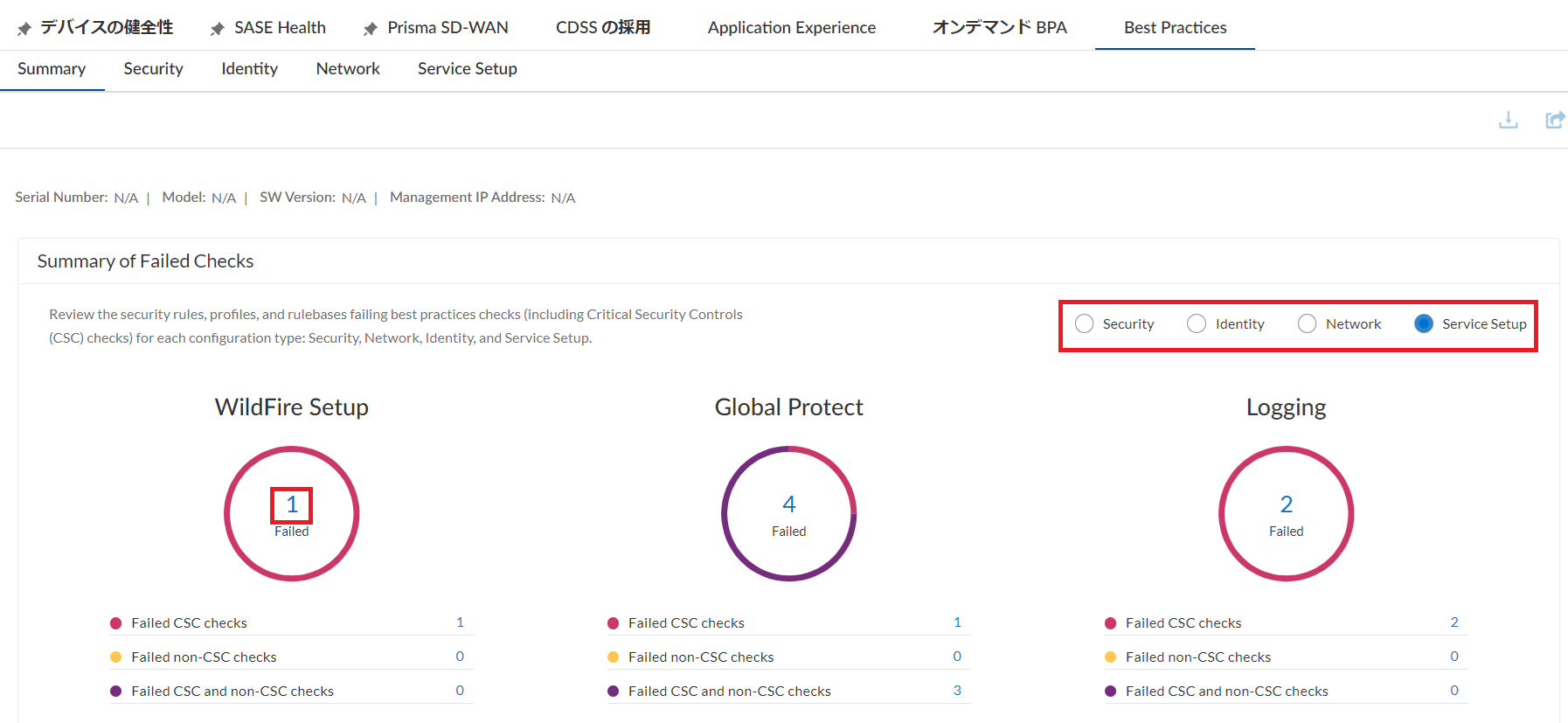

- Service Setup

- WildFire Setup

- Global Protect

- Logging

- Log Forwarding

- User ID

- High Availability

- Tags

- Dynamic Updates

- General Settings

Summryの「Summary of Failed Checks」から大項目を選択すると、各小項目が表示されます。各チェック内容はそれぞれ数字をクリックすると確認することができます。

また、画面上部のタブから大項目(Security/Identity/Network/Service Setup)を選択し、Categoryから各項目を指定しても各チェック内容が確認できます。

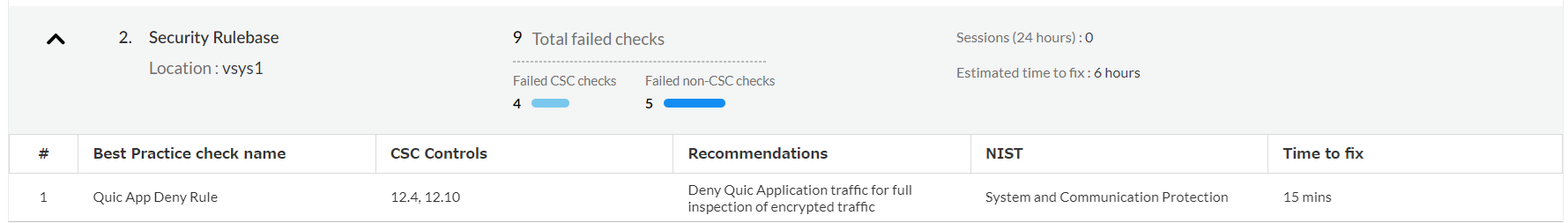

チェック内容はCIS(Center for Internet Security)のCSC(Critical Security Controls)チェックとPalo Alto Networksの推奨チェックがあります。 また、対応するNISTフレームワークの項目も併せて表示します。以下はSecurity>Rulebasesで見つかった内容の例です。

アプリケーション:QuicのDenyルールが設定されているかどうかのチェックです。設定の推奨や修正にかかる時間の目安も確認することができます。

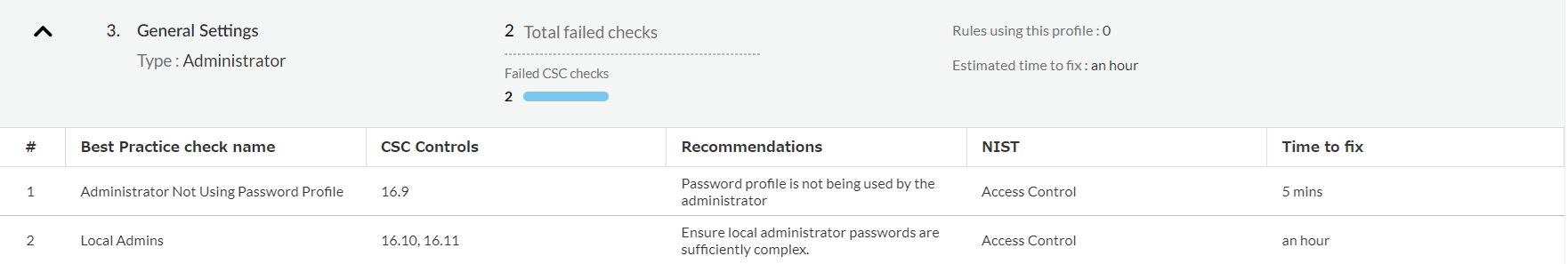

続いて、Service Setup>General Settingsで見つかった内容の例です。

Administratorに関するパスワードに関するチェックで検出されています。

各サマリー、各チェック内容は画面右上の![]() からダウンロード・シェアが可能です。

からダウンロード・シェアが可能です。

冒頭でも述べましたが、全ての項目をクリアするという観点というよりは現在の設定を評価・チェックし、どこを改善すべきかといった観点でご使用頂ければよろしいかと存じます。ぜひご活用ください。

コメント欄 質問や感想、追加してほしい記事のリクエストをお待ちしてます!