設定の解説に入る前に、GlobalProtectの動作を説明します。

ここで説明する動作については、GlobalProtect Agent (以降、GP Agent) ソフトウェアがクライアントPCへインストール済みである前提とします。

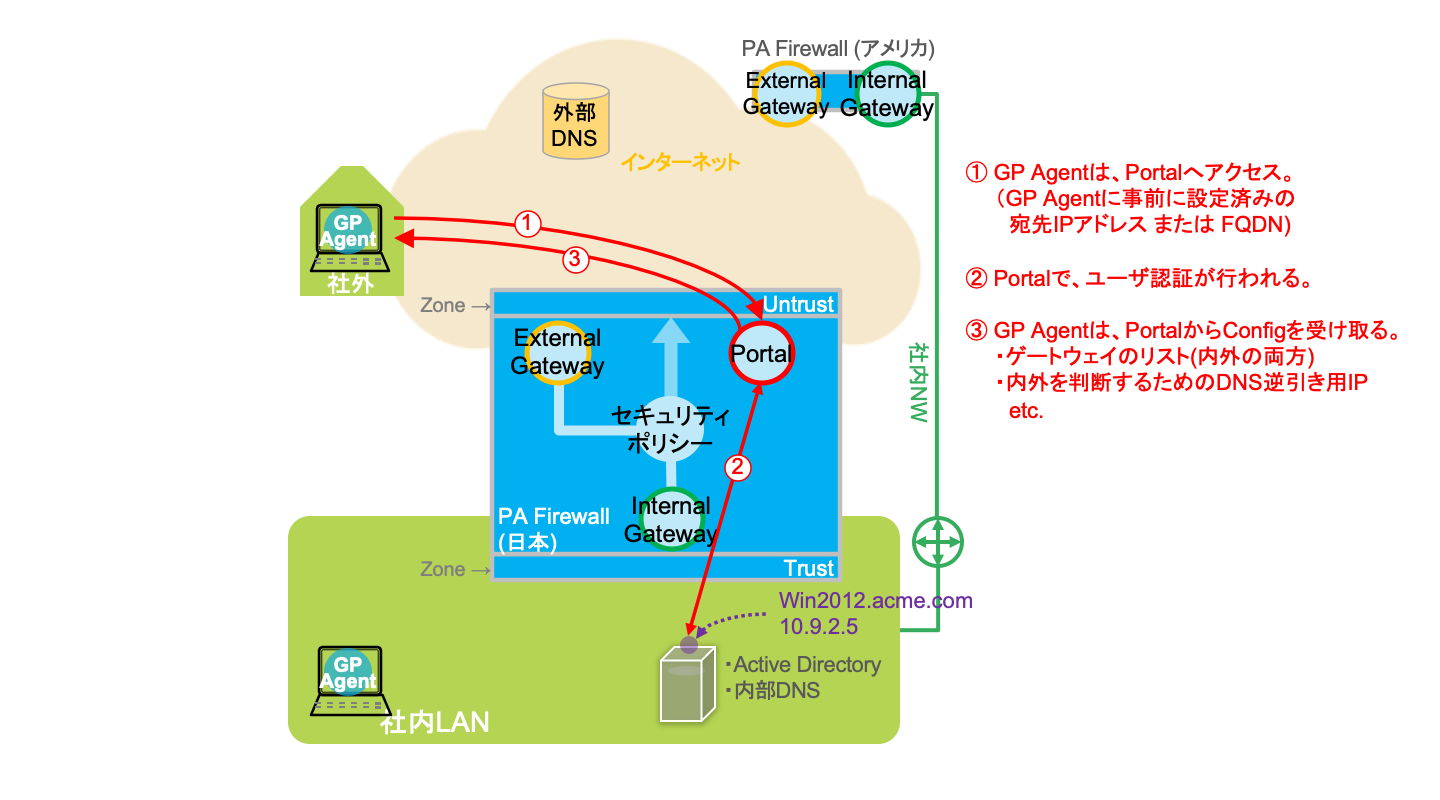

External Gatewayへの接続

GP Agentが、社外=インターネットから自社内LANに接続するときの動作フローです。

GP Agentは、最初は必ずGP Portalへアクセスする。

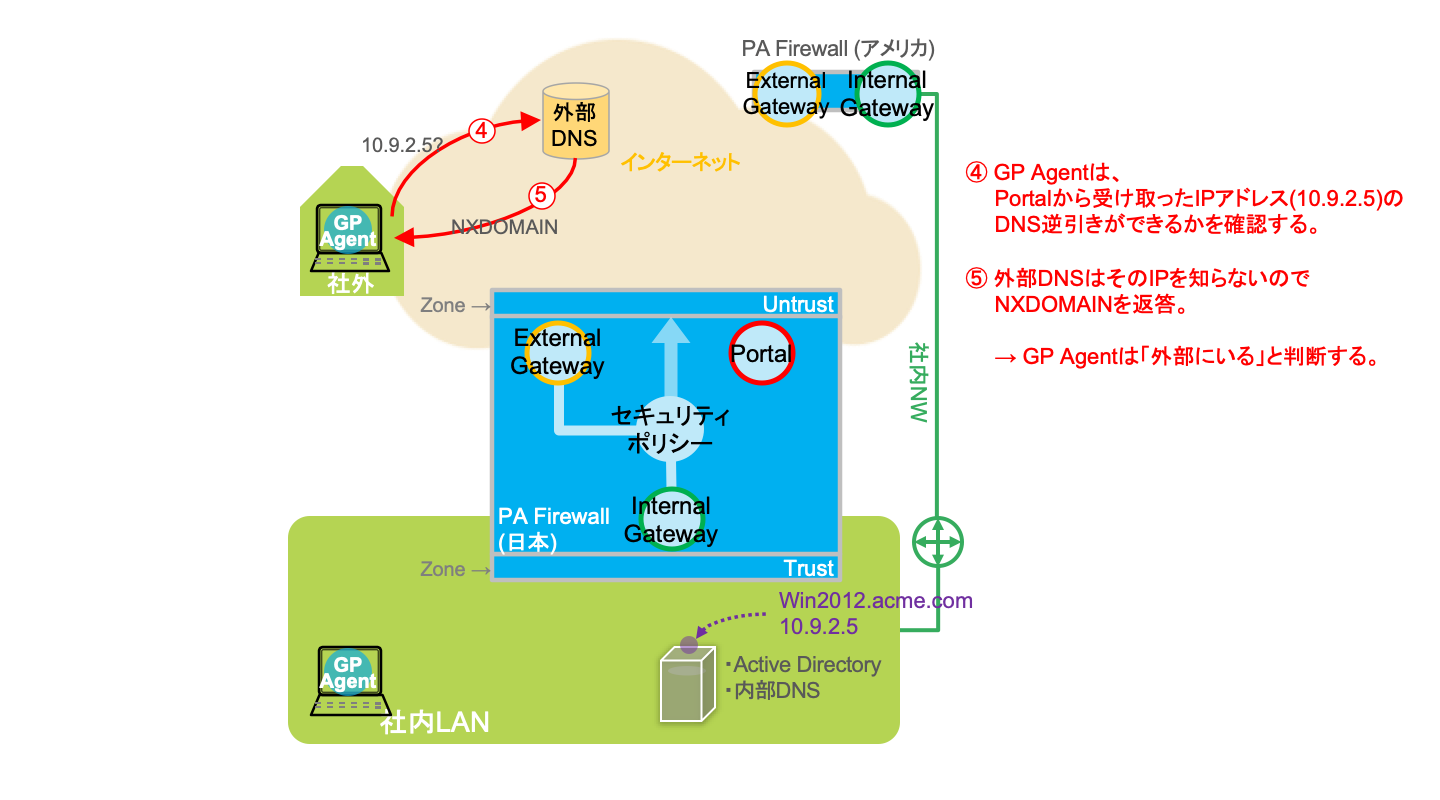

DNSを使って、GP Agentが今どこにいるのか(外部or内部)を判断する

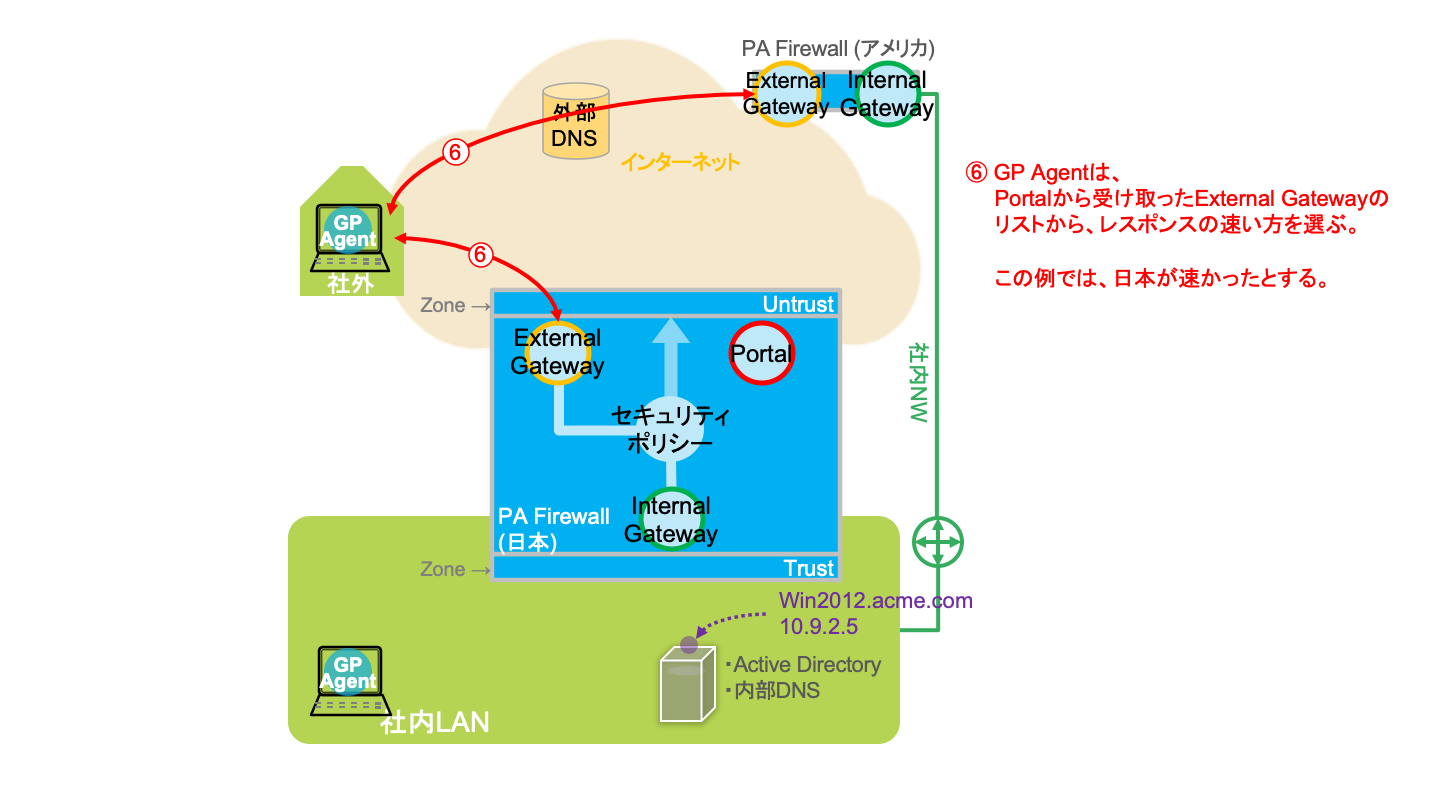

External Gatewayが複数の場所に複数存在する場合、レスポンスが速い方を選択する

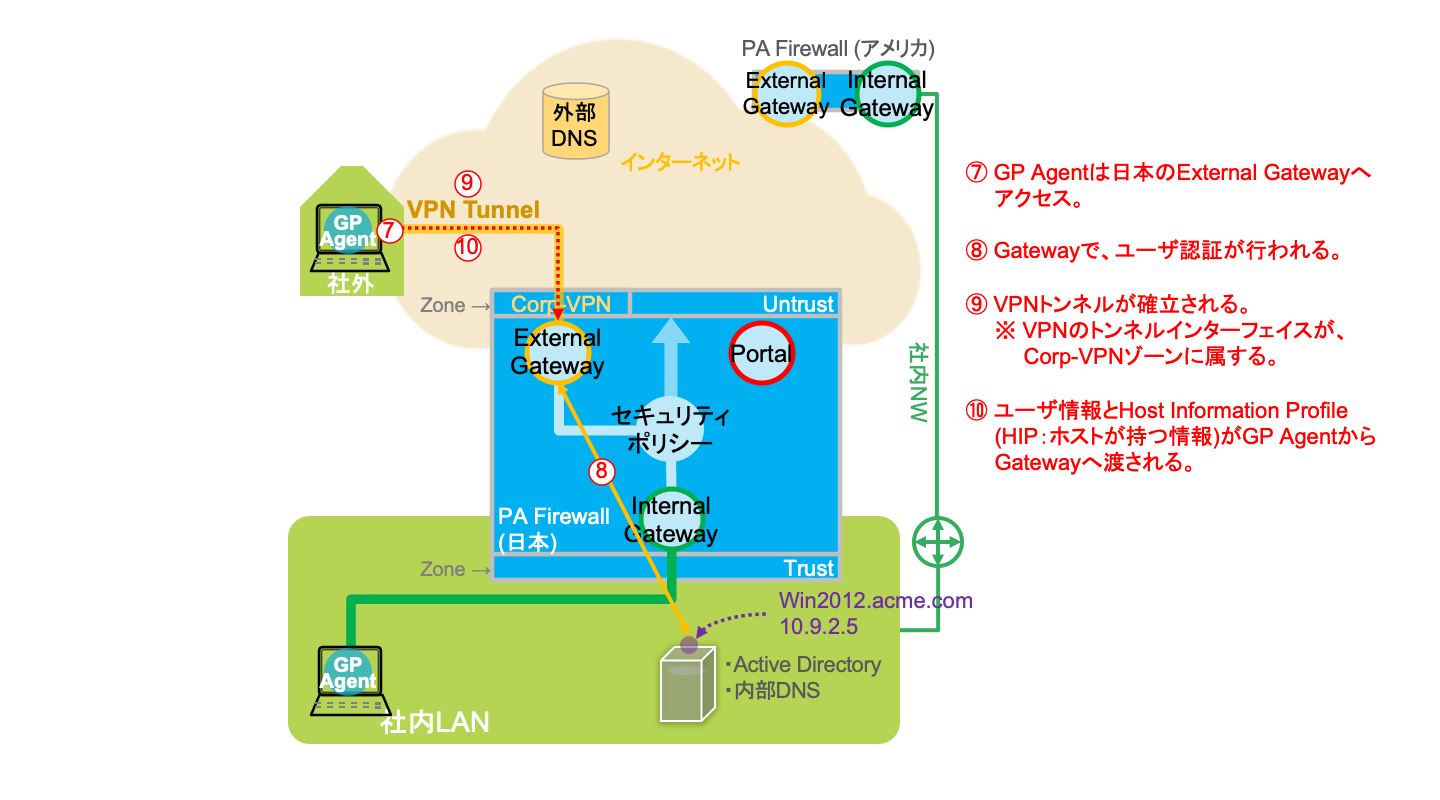

External Gatewayへのログイン & VPNトンネル確立し、検疫情報 (HIP) を送信する

VPNトンネル確立後のクライアントPCは、LAN端末と同様の扱いが可能となり、PA Firewallのセキュリティポリシーの適用が可能です。

ユーザー認証を実施済みなので、ユーザーID情報を持つログ出力や、ユーザー名(グループ名)でのポリシーコントールが可能です。

検疫によるポリシーコントロールも可能であり、例えば「ディスクが暗号化されていないPCは特定サーバーへアクセスさせない」という制御も可能です。

Internal Gatewayへの接続

次は、GP Agentが社内LANに接続されたときの動作フローです。

基本的な動作は、「External Gatewayへの接続」で示したフローと同じで、異なるのは「VPNトンネルを確立しない」点です。

GP Agentは、最初は必ずGP Portalへアクセスする。

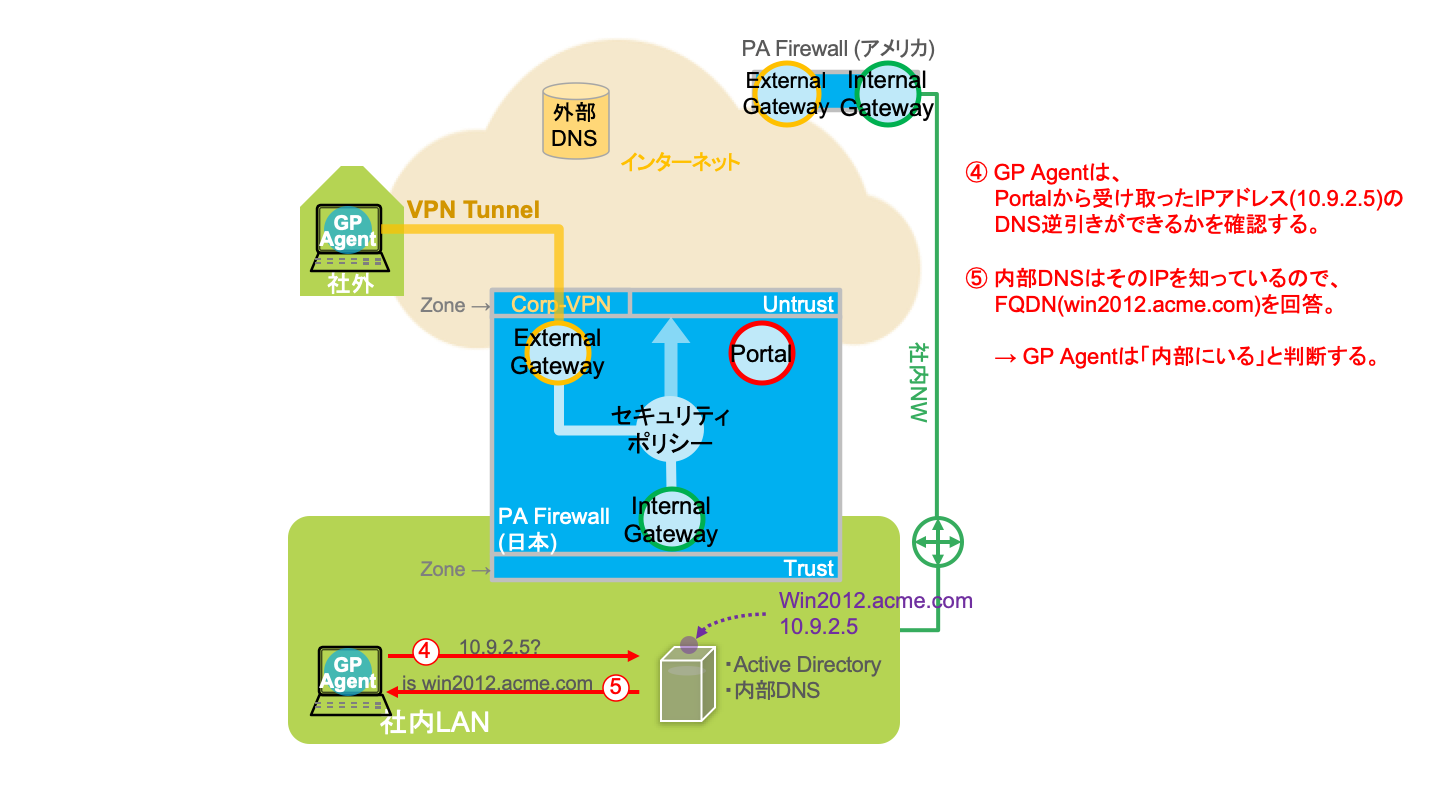

DNSを使って、GP Agentが今どこにいるのか(外部or内部)を判断する

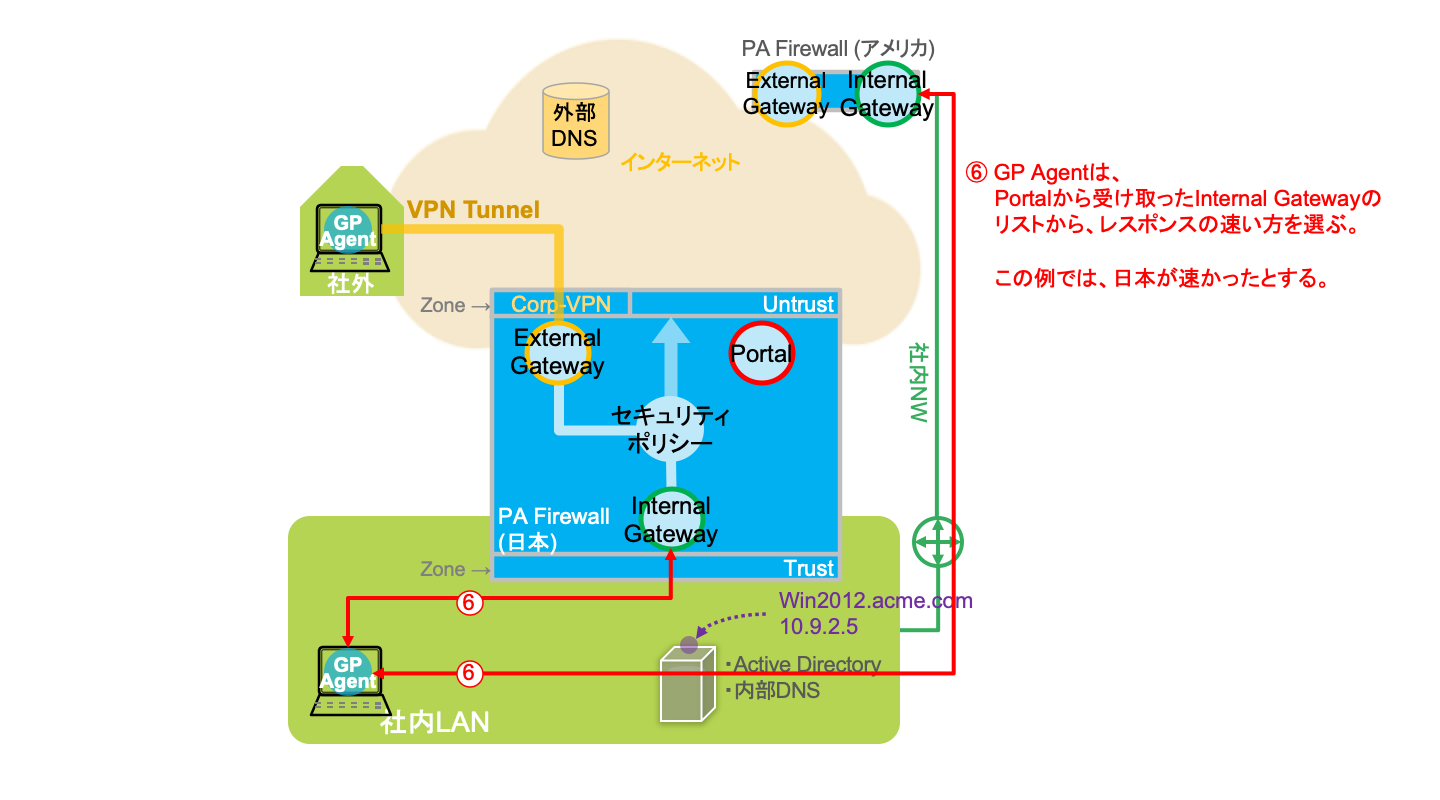

Internal Gatewayが複数の場所に複数存在する場合、レスポンスが速い方を選択する

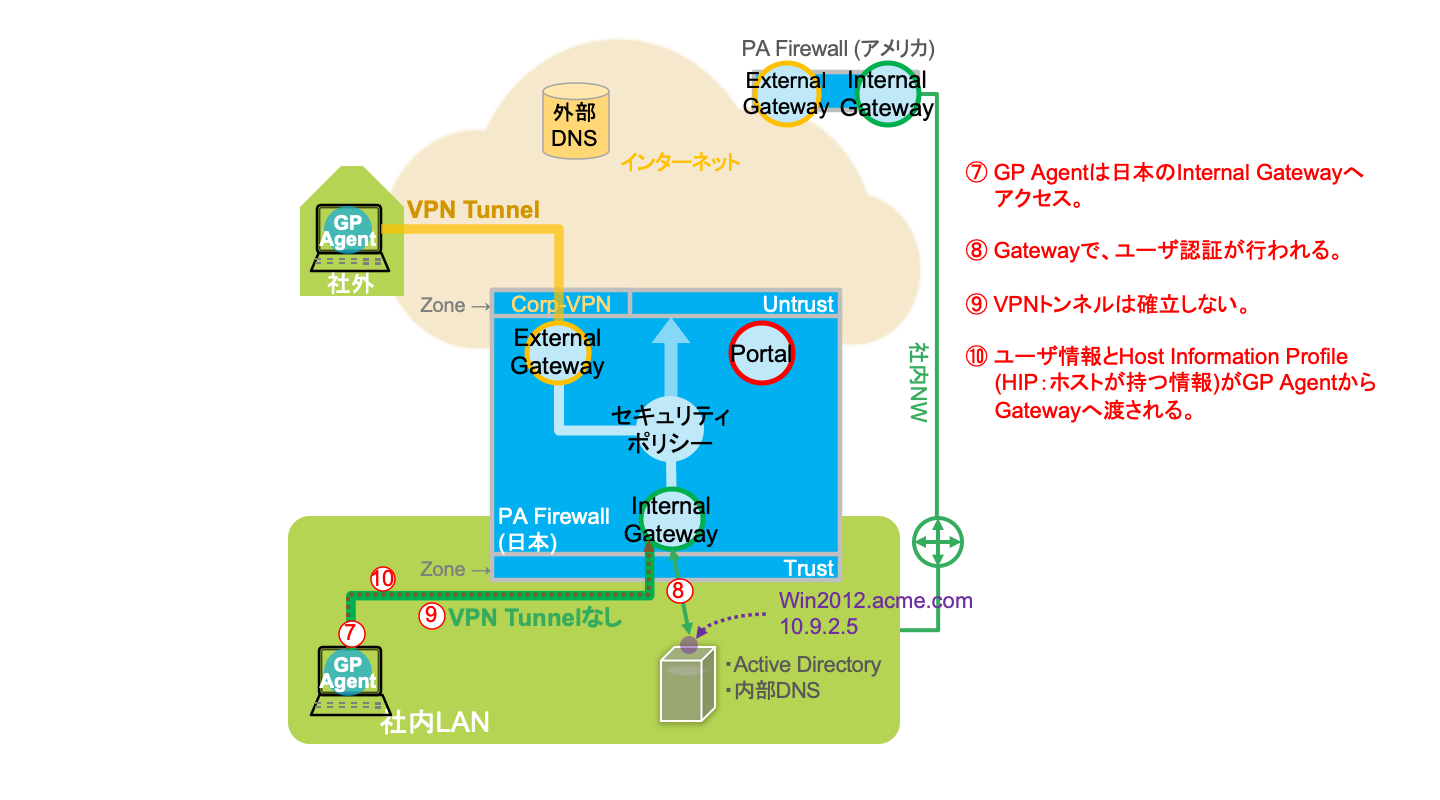

Internal Gatewayへのログインと、検疫情報 (HIP) を送信する (VPNトンネルは確立しない)

Internal Gatewayログイン後は、LAN端末として、PA Firewallのセキュリティポリシーの適用が可能です。

ユーザー認証を実施済みなので、ユーザーID情報を持つログ出力や、ユーザー名(グループ名)でのポリシーコントールが可能です。

社内LANにおいても検疫によるポリシーコントロールが可能であり、例えば「ディスクが暗号化されていないPCは特定サーバーへアクセスさせない」という制御も可能です。

コメント欄 質問や感想、追加してほしい記事のリクエストをお待ちしてます!