GlobalProtectネットワーク構成

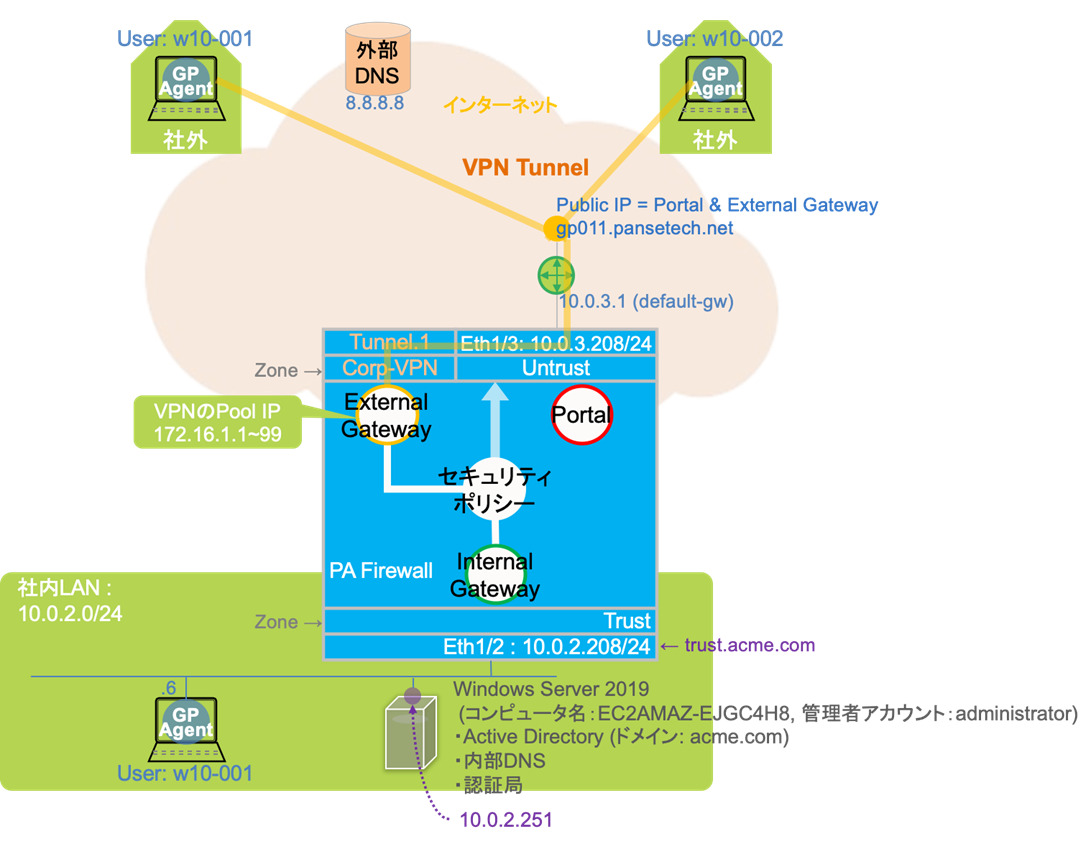

以下のネットワーク構成にて、GlobalProtectの動作を確認します。

検証用ネットワーク構成の概要

-

GlobalProtect設定を行うPA-Firewallは、パブリッククラウド:Amazon Web Services (以降、AWS) 上に設置しています。

- AWSから提供されるPublic IPアドレスと、Untrust側のプライベートIPアドレス (10.0.3.208) は1対1 NATです。

- そのPublic IPアドレスは、AzureのDNSに「gp011.pansetech.net」として登録しています。

-

Windows Server 2019(以降、Win2019)をTrustゾーン側(Azure内)に設置し、以下の役割をインストールします。

- コンピューター名: EC2AMAZ-EJGC4H8

- Active Directory Domain Services (ドメイン:acme.com)

- 内部DNS (正引き/逆引き)

- Active Directory Certificate Services (認証局:クライアント証明書の発行及び管理)

-

GP AgentがインストールされたクライアントPCは3台あり、以下の状態です。

- 全てWindows10です。

- ドメイン:acme.comのクライアントです。

- GP AgentがVPN接続した後に払い出されるVPN用プライベートIPアドレス=Pool IPアドレスは「172.16.1.1~.99」に設定します。

初期設定

以下の初期設定は実施済みであるものとします。

- マネージメントIPの設定

- ライセンス投入

- シグネチャのダウンロードとインストール

- OSアップグレード

設定方法はこちらを参照ください。

L3 Firewallとしての基本的な設定

GlobalProtectの設定に入る前に、社内LANとインターネット間の通信ができるように設定しておきます。

設定方法はこちらを参照ください。

コメント欄 質問や感想、追加してほしい記事のリクエストをお待ちしてます!