ゾーン、インターフェイス、ルーティングなど、ネットワーク関連の設定を行います。

想定ネットワーク構成はこちらを参照ください。

ゾーンの設定

ゾーンは、物理または仮想インターフェイスをグループとして扱うための設定です。

ゾーンによって、異なるゾーン間の通信制御や同一ゾーン内の通信制御を、個別に行うことができるようになります。

以降、ネットワーク構成通りに、TrustとUntrustゾーンを設定します。

a)「Network」 → b)「ゾーン」 → c)「追加」をクリックします。

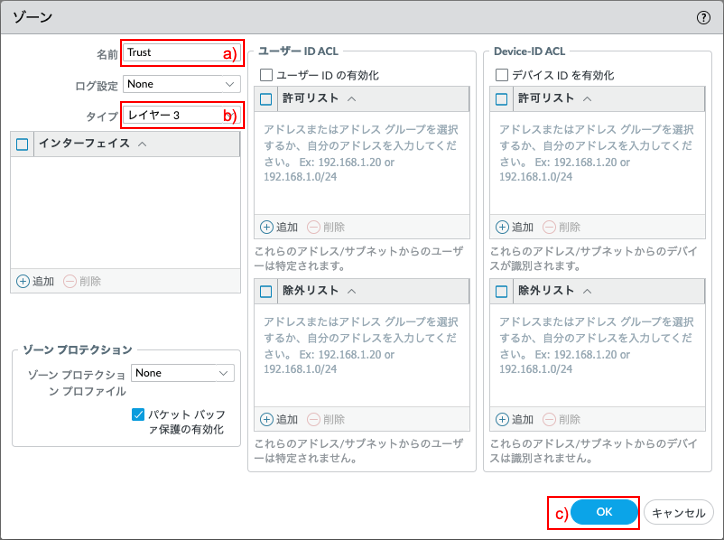

表示された画面で、a)名前に「Trust」、b)タイプで「レイヤー3」を選択して、b)「OK」をクリックします。

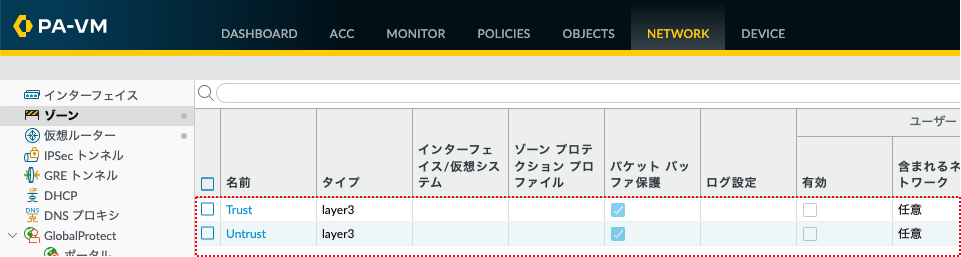

同様の方法で、「Untrust」ゾーンも設定します。

以下は、TrustとUntrustの2つのゾーンが生成された状態です。

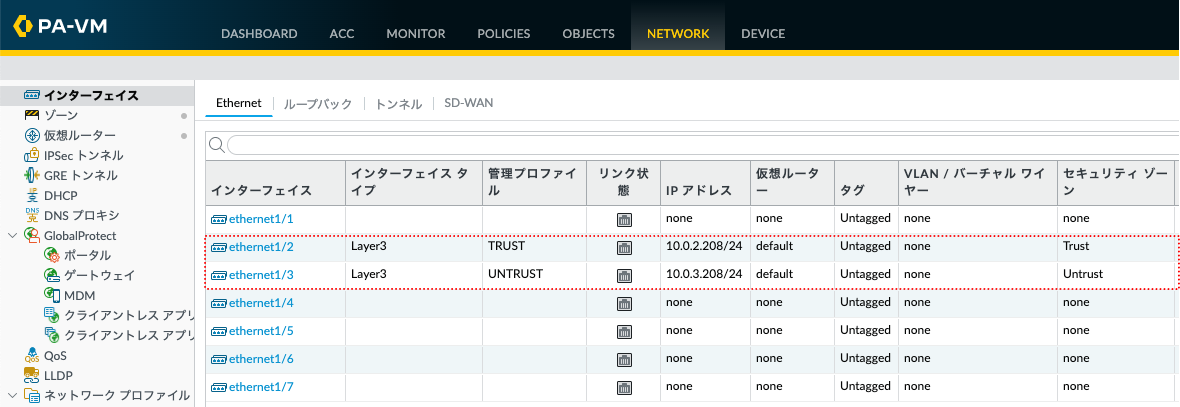

インターフェイスの設定

インターフェイスにゾーン及びIPアドレスを割り当てます。

また、そのインターフェイスへのPingの応答を許可する設定も行います。

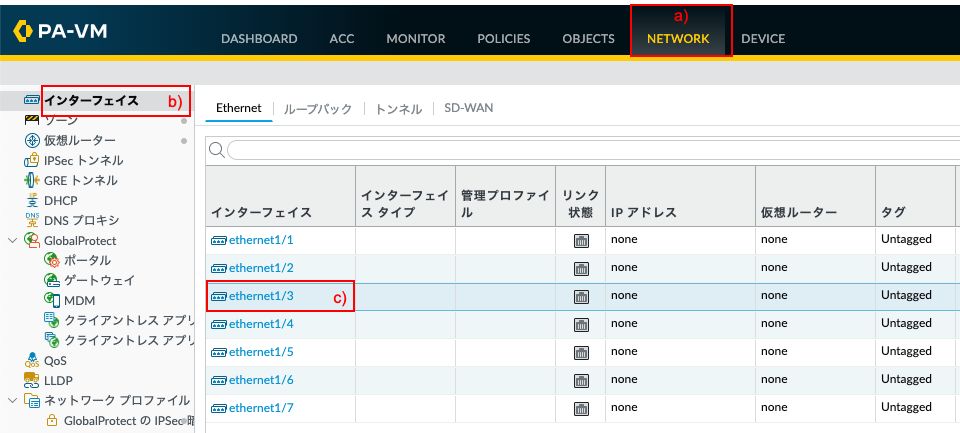

a)「Network」 → b)「インターフェイス」 → c)「ethernet1/3」をクリックします。

a)インターフェイスタイプで「レイヤー3」を選択します。

まず、b)「設定」タブ内の設定を行います。

c)仮想ルーターで「default」を選択します。(※「default」仮想ルーターは後ほど設定します。)

d)セキュリティゾーンは「Untrust」を選択します。

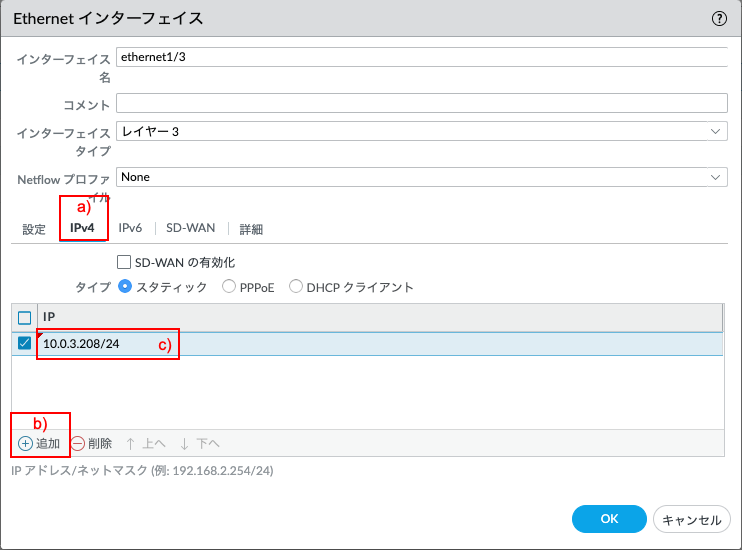

a)「IPv4」タブをクリックします。

b)「追加」をクリックします。

ネットワーク構成に従って、ethernet1/3に設定するIPアドレス:c)10.0.3.208/24を入力します。

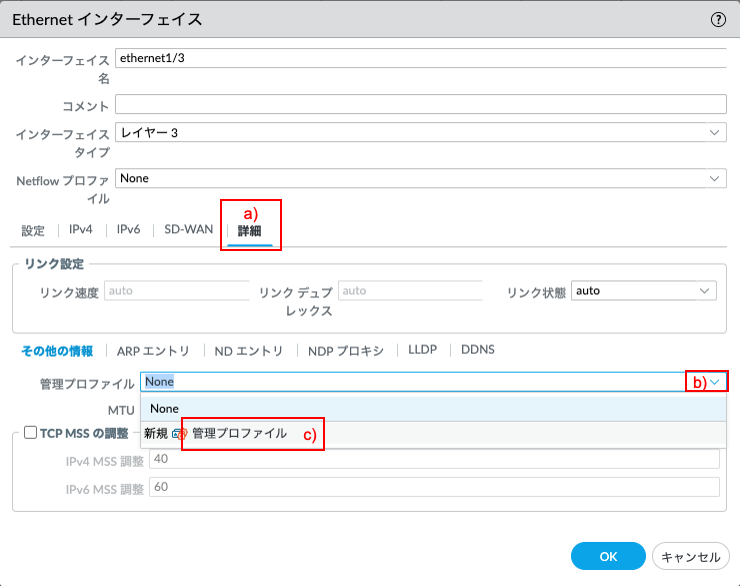

a)「詳細」タブをクリックします。

管理プロファイルのb)プルダウンをクリックして表示されたc)「管理プロファイル」をクリックします。

「このインターフェイスに対して、Pingは許可したい」という要件を想定して、その設定を行います。

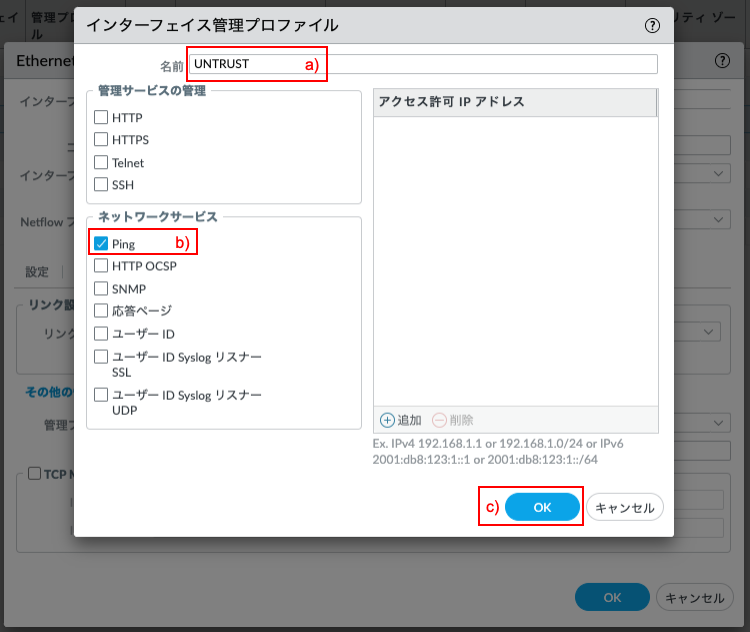

a)名前に「UNTRUST」、Permit Services内のb)Pingにチェックを入れて、c)「OK」をクリックします。

「OK」をクリックします。

ethernet1/2に対しても、ネットワーク構成に従って、同様の設定を行います。

(ethernet1/2のゾーンはTrust、IPアドレスは10.0.2.208/24です。 管理プロファイルは TRUSTです。)

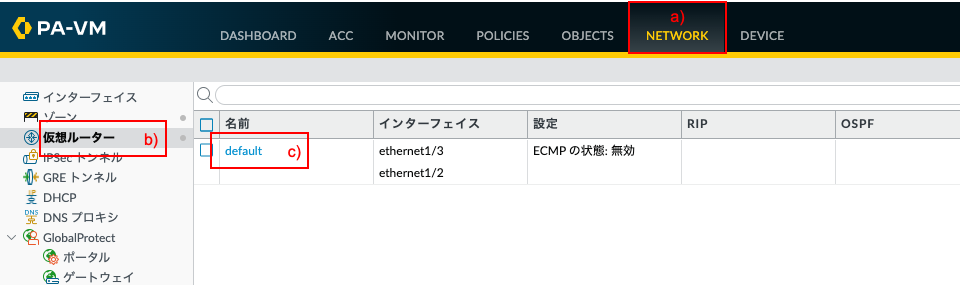

ルーティングの設定

「default」という名前の仮想ルーターが、PA Firewall内部に元々存在しています。

仮想ルーターは、PA Firewall内部でルーティングを行うための機能です。

「インターフェイスの設定」のセクションで、ethernet1/3と1/2を仮想ルーターに割り当てたので、その2つのインターフェイス間のルーティングはできる状態になっています。

しかし、デフォルトルートは設定していないため、インターネットへのアクセスができる状態にはなっていないので、その設定を行います。

a)「Network」 → b)「仮想ルーター」 → c)「default」をクリックします。

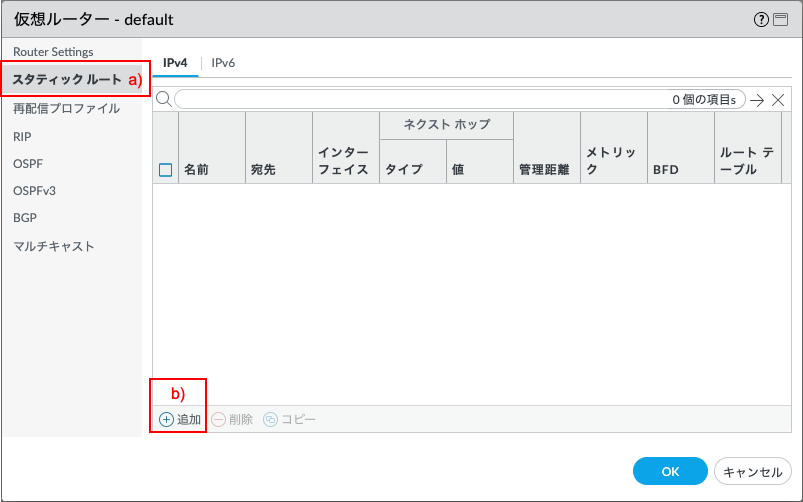

a)「スタティックルート」 → b)「追加」をクリックします。

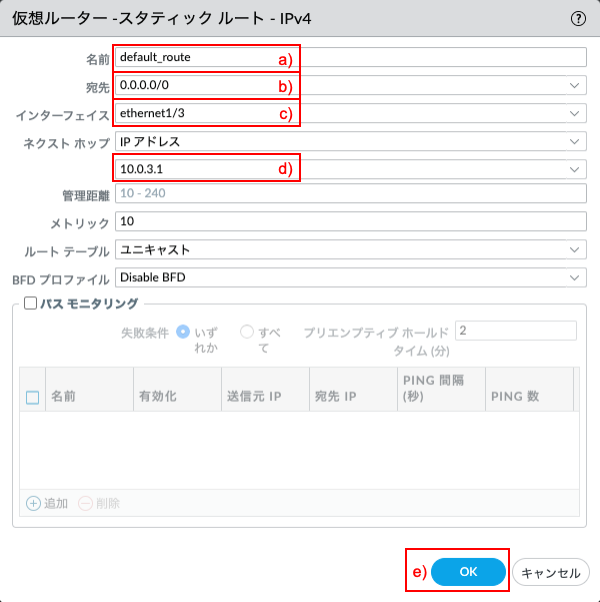

a)名前に「default_route(任意)」、b)宛先に「0.0.0.0/0」、c)インターフェイスは「ethernet1/3」を選択、

d)ネクストホップへは、デフォルトゲートウェイのIPアドレス: 10.0.3.1を入力します。

e)「OK」をクリックします。

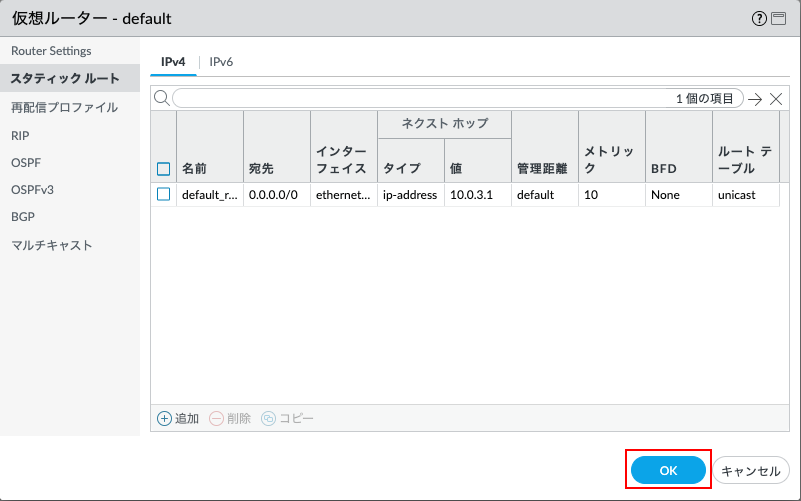

「OK」をクリックします。

「コミット」を実施します。

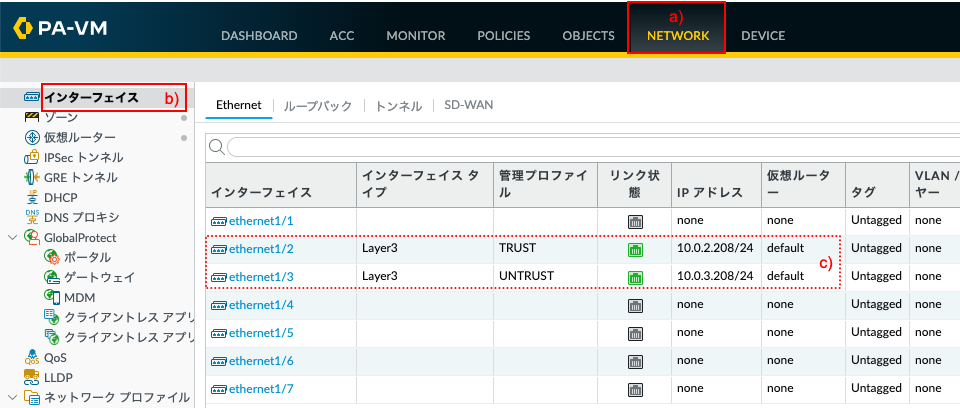

Commit後、a)「Network」 → b)「インターフェイス」を確認すると、リンク状態が変化します。

以下は、インターフェイスがLink Upしている状態です。

NAT

本ガイドでは、Trustゾーンのサブネット:10.0.2.0/24 の端末からUntrust方向(インターネット方向)へは、送信元アドレスを、ethernet1/3に設定されたIPアドレス:10.0.3.208にアドレス変換して通信することにします。

その設定方法を以下に示します。

a)「Policies」 → b)「NAT」 → c)「追加」をクリックします。

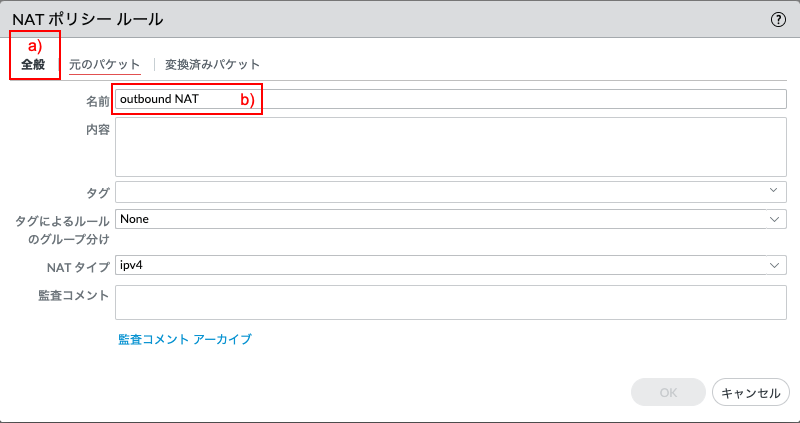

a)「全般」タブで、b)名前に「outbound NAT (任意)」と入力します。

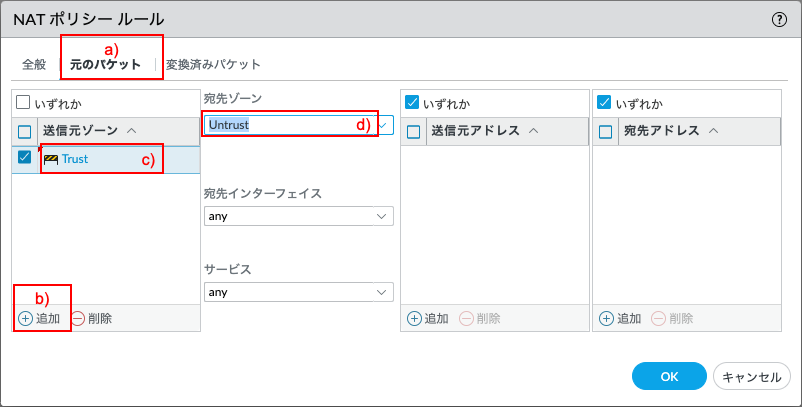

a)「元のパケット」タブをクリックします。

送信元ゾーンを追加します。b)「追加」 → c)「Trust」を選択します。

宛先ゾーンとして、d)「Untrust」を選択します。

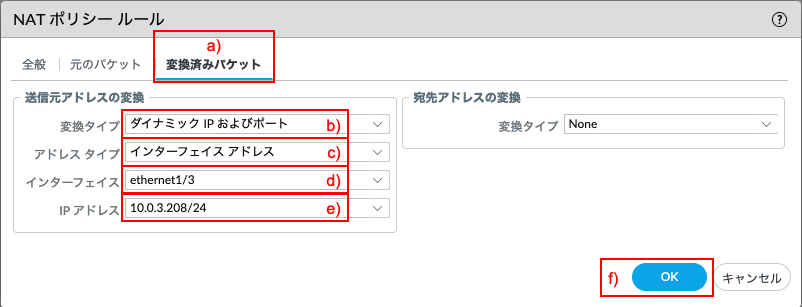

a)「変換済みパケット」タブをクリックします。

b)変換タイプに「ダイナミックIP及びポート」、c)アドレスタイプに「インターフェイスアドレス」、d)インターフェイスに「ethernet1/3」、e)IPアドレスに「10.0.3.208/24」を選択します。

f)「OK」をクリックします。

以下は、NAT設定後の状態です。

全許可ポリシーの設定

デフォルトのポリシーのままでは、ゾーン間通信は許可されていないので、Trustゾーンの端末からUntrustゾーン方向(インターネット方向)への通信はできません。

よって、全てを許可するポリシーを一時的に設定し、インターネットへの通信ができるようにして、通信確認を行います。

a)「Policies」 → b)「セキュリティ」 → c)「追加」をクリックします。

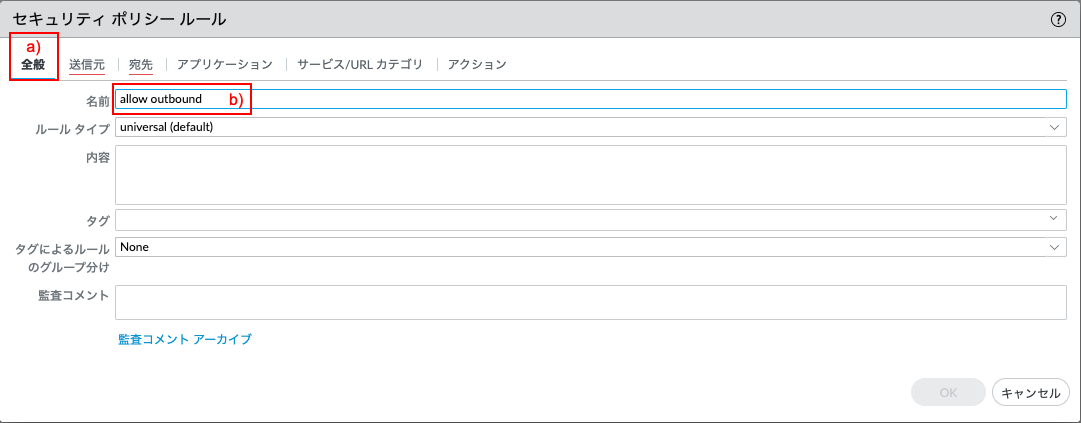

a)「全般」タブで、b)名前に「allow outbound (任意)」と入力します。

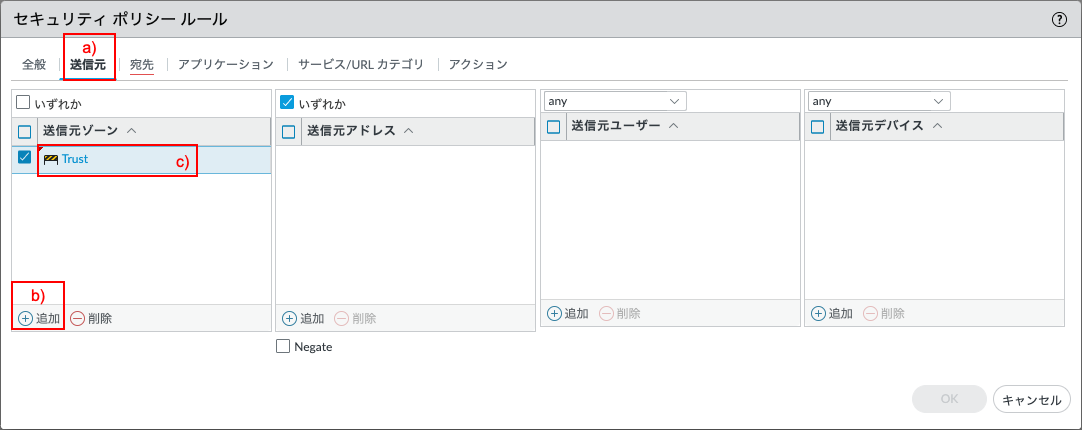

a)「送信元」タブで、b)「追加」をクリックし、c)「Trust」を選択します。

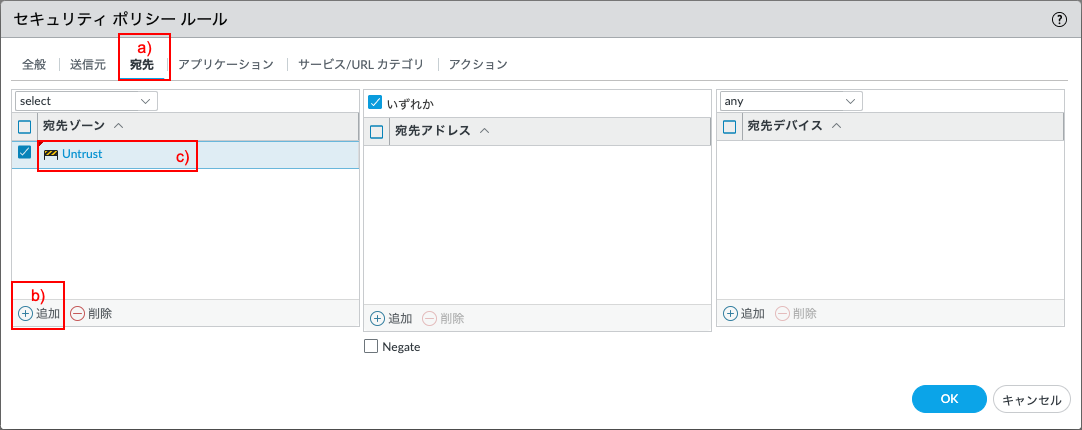

a)「宛先」タブで、b)「追加」をクリックし、c)「Untrust」を選択します。

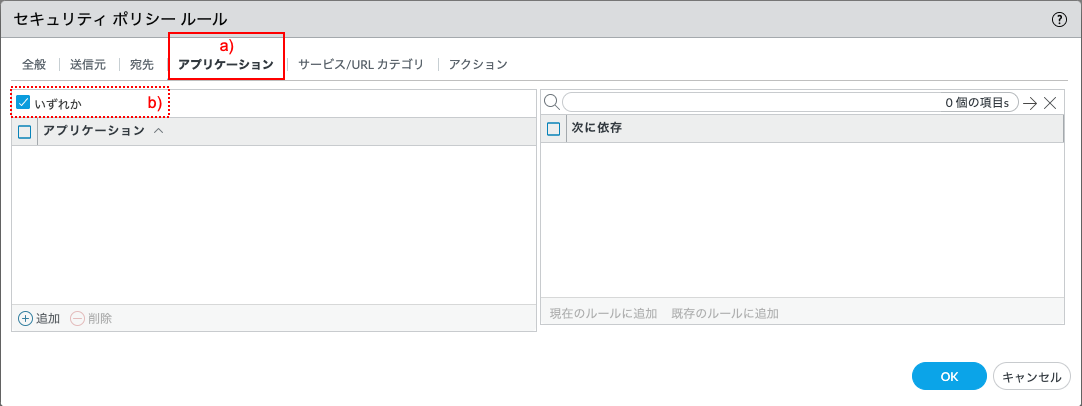

「アプリケーション」タブは、デフォルトのまま「いずれか」とします。

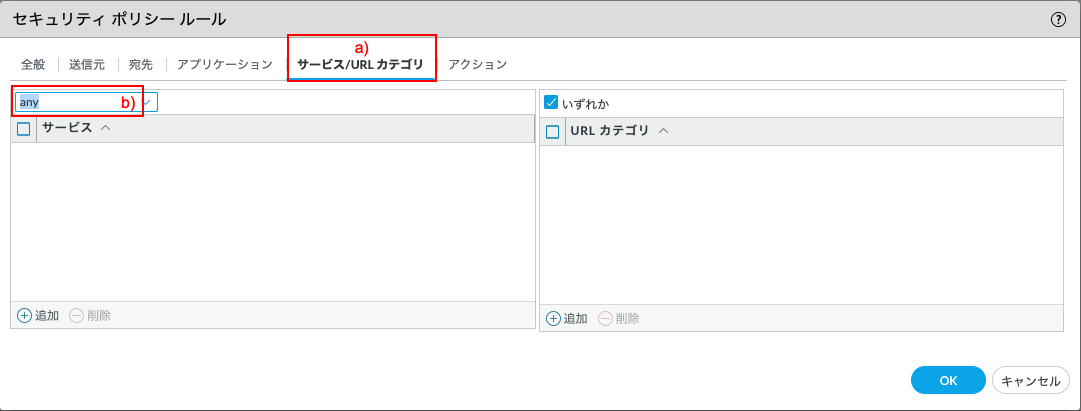

a)「サービス/URLカテゴリ」タブで、サービスはb)「any」を選択します。

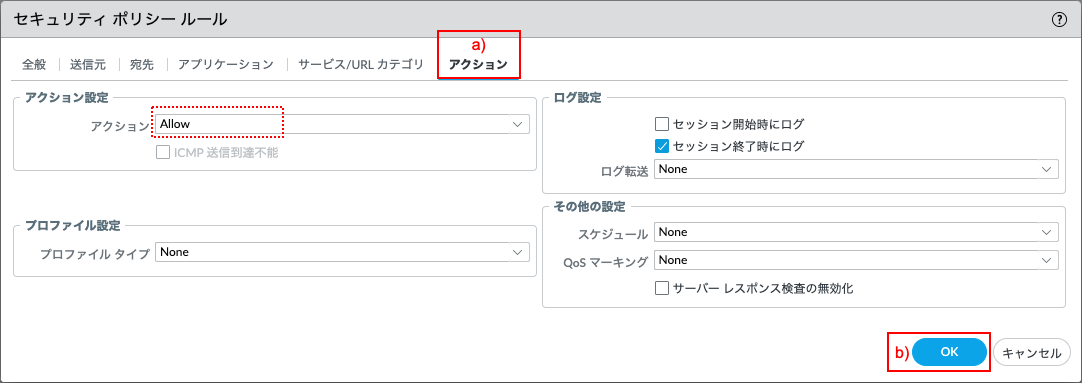

a)「アクション」タブはデフォルト設定のままとします。

(デフォルト状態で、アクションは「Allow」、ログ設定は「セッション終了時にログ」となっています。)

b)「OK」をクリックします。

TrustからUntrustへの通信を全許可するポリシー設定が完了した状態です。

「コミット」を実施します。

通信確認

Trustゾーン:10.0.2.0/24上のクライアントPCから、GoogleやYouTubeなどのインターネット上のWebサイトへアクセスできることを確認します。

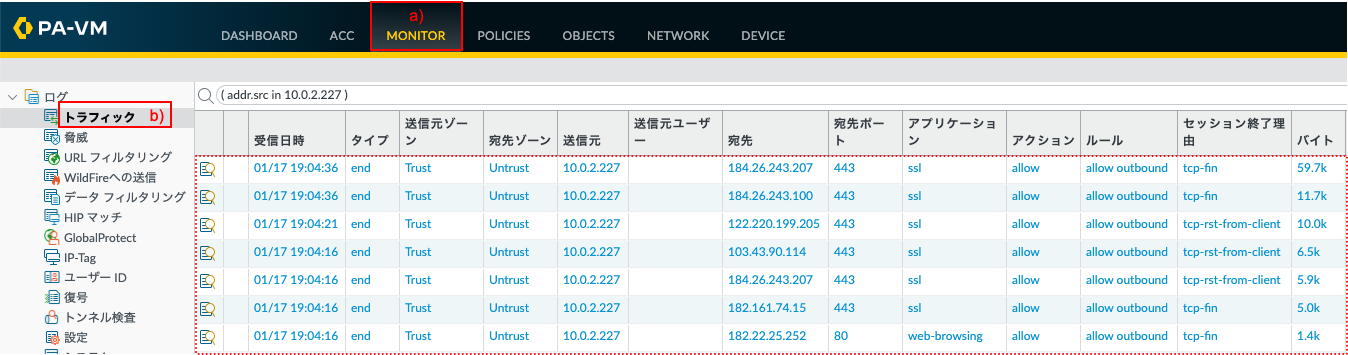

a)「Monitor」 → b)「トラフィック」で表示される、c)のログを確認します。

クライアントPCからインターネットサイトへアクセスしたログが出力されます。

コメント欄 質問や感想、追加してほしい記事のリクエストをお待ちしてます!