ここではSCM(Strata Cloud Manager)を使ったPrisma Accessの設定について紹介致します。

モバイルユーザがインターネットに通信するまでを簡単な設定方法をまとめました。

設定をするにあたり下記の環境は準備をお願い致します。

・CSPアカウントの作成

・Prisma Accessのアクティベイトとテナントの展開

下記のメーカーサイトにてアクティベイトに関する情報がありますので参考にしてください。

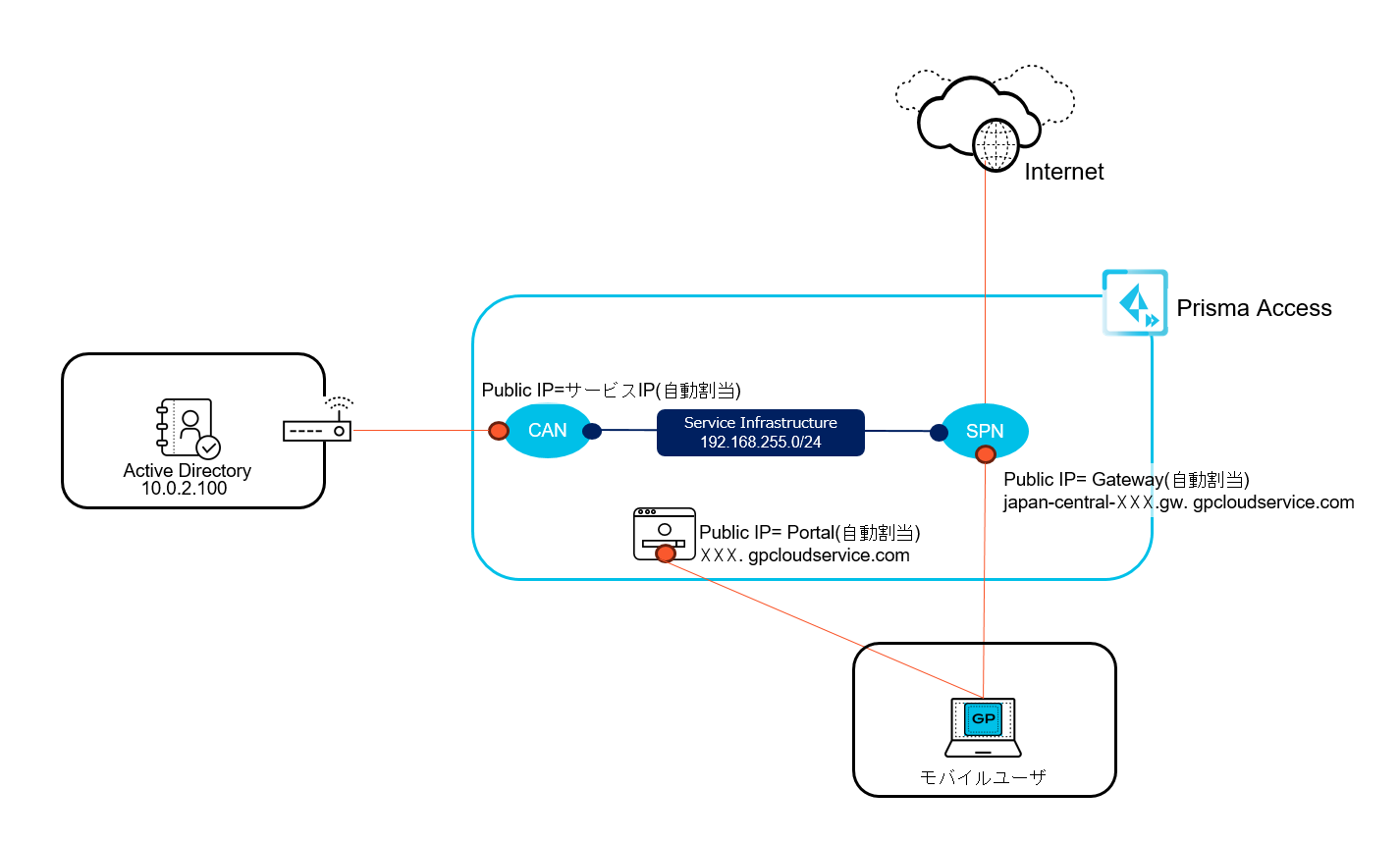

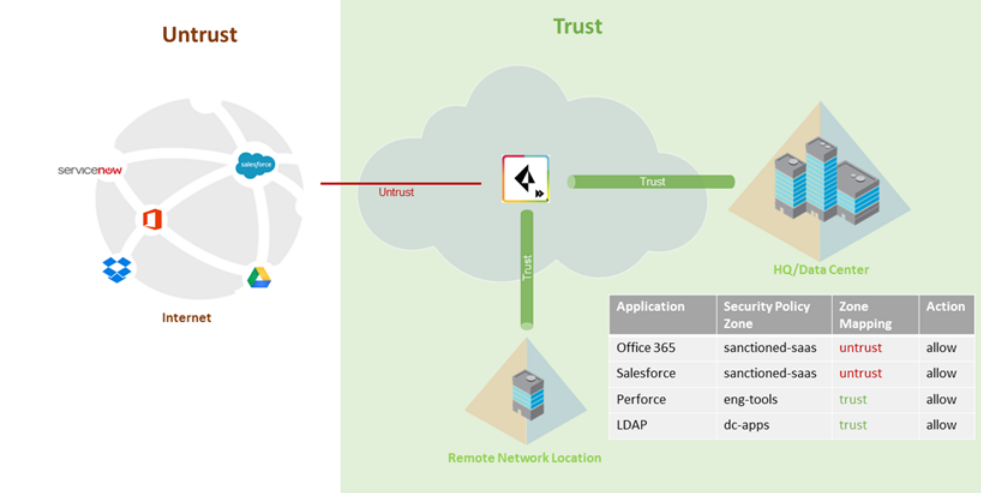

ネットワーク構成

以下のようなモバイルユーザ接続をサービスコネクション経由でAD認証をしてインターネットに接続する構成を設定します。

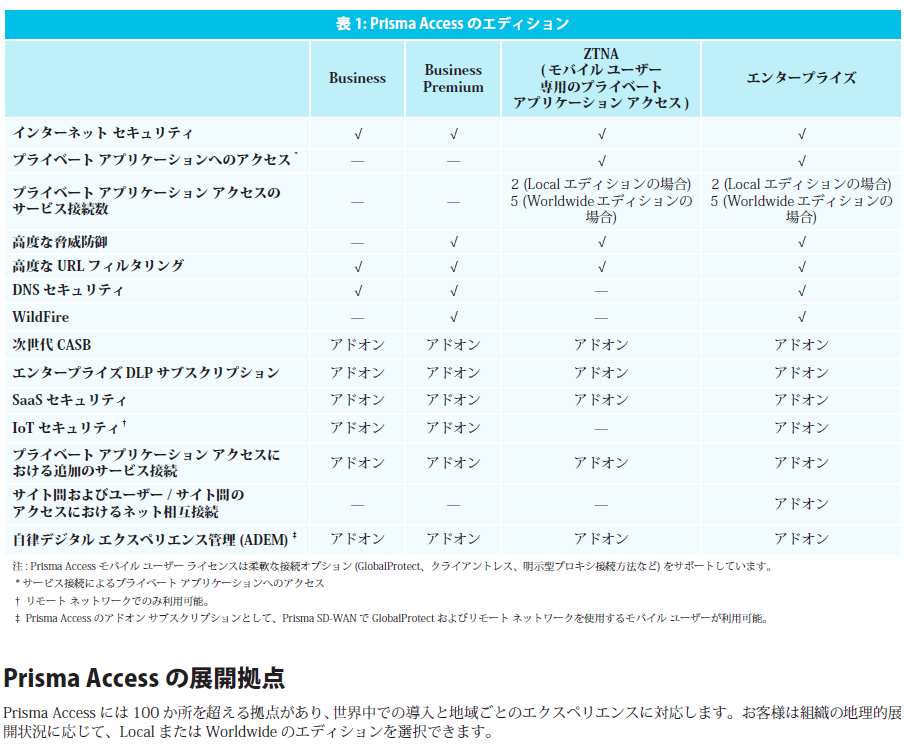

ライセンス

メーカーサイトにまとめられているライセンス表があったため載せておきます。

PAシリーズでも利用できるセキュリティ機能をどこまで利用したいかでエディションが別れています。

ZTNAのみモバイルユーザー接続限定の接続が提供されます。

また、接続したい国や拠点によってlocal 5箇所の接続拠点、Worldwide 任意の接続拠点を選択できます。

初期設定

インフラストラクチャー

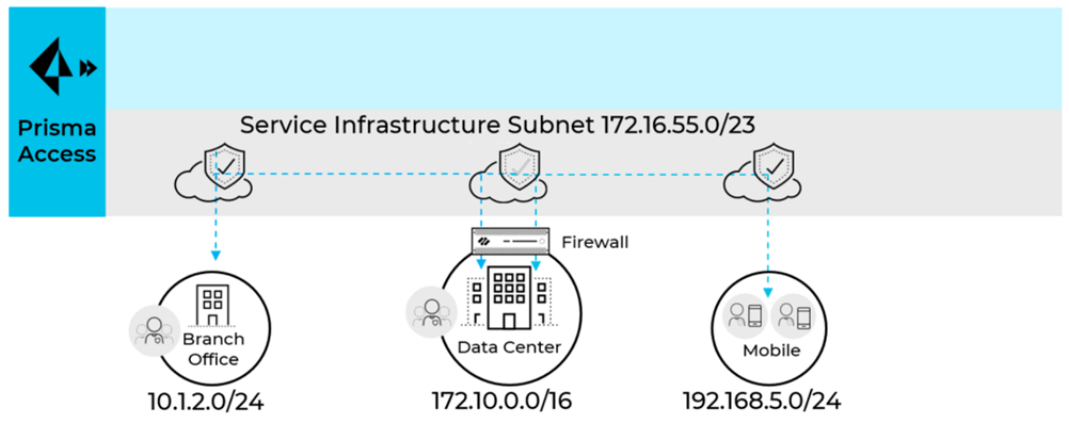

インフラストラクチャー設定はPrisma Access内に展開された各ノードにて利用されます。

拠点との接続時にも利用されるため既存のネットワークやモバイルユーザのIPプールとバッティングしないアドレスにする必要があります。また169.254.0.0/16、100.64.0.0/10はPrisma Accessの内部にて利用しているため利用することができません。

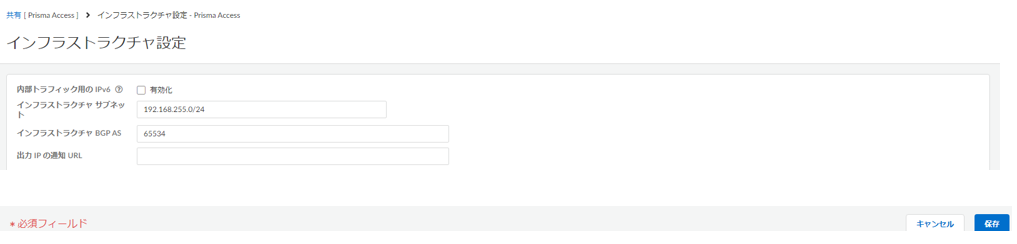

- Workflows→Prisma Access Setup→Prisma Accessをクリックし表示された歯車をクリック

- 下記のインフラサブネットのアドレスを設定して保存をクリック

モバイルユーザーセットアップ

- Workflows→Prisma Access Setup→モバイルユーザーをクリックしGlobalProtect Connectionを有効化する

サービスコネクション

サービスコネクションはデータセンタ、本社など既存のリソースに接続するために利用できる専用の接続方式となります。今回はActive Directoryとの接続に利用してモバイルユーザの認証に利用します。ZTNAエディション、Enterpriseエディションを購入している場合にローカルで2つ、Worldwideで5つ無料で利用可能となります。追加で購入することも可能です。

利用時の制限としては下記の制限があります。

- サービスコネクション接続をしている拠点はPrisma Accessのサービスコネクション接続を経由してInternet接続はできない

- サービスコネクション接続から発信する通信はPrisma Accessに接続している拠点、端末に対するポリシー制御できない(通信できてしまう)

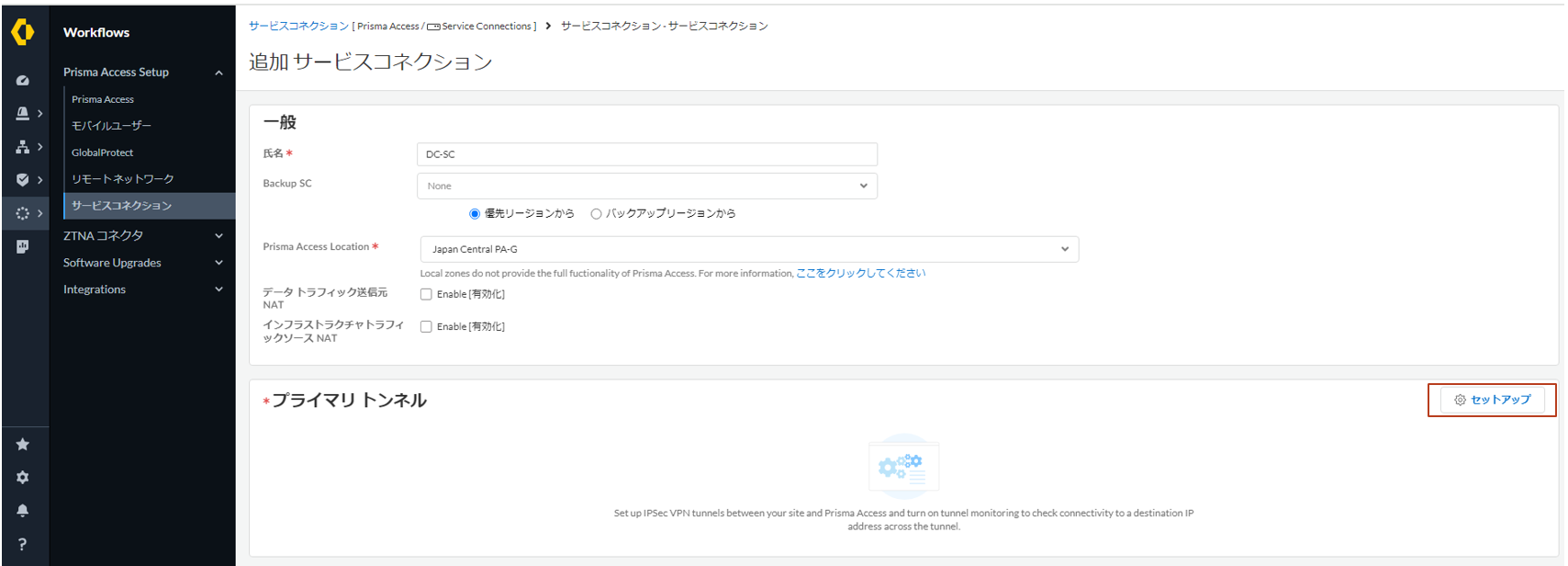

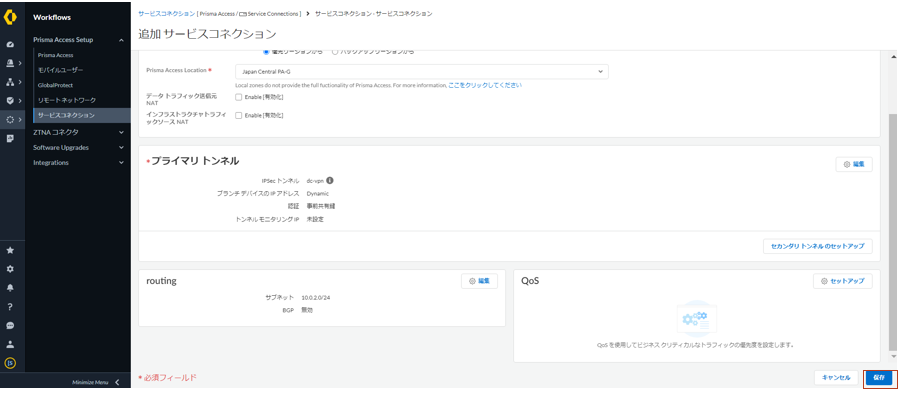

- Workflows→Prisma Access Setup→サービスコネクションをクリックし追加サービスコネクションをクリック

- トンネル名、Prisma Access Locationを選択してプライマリ トンネルのセットアップをクリック

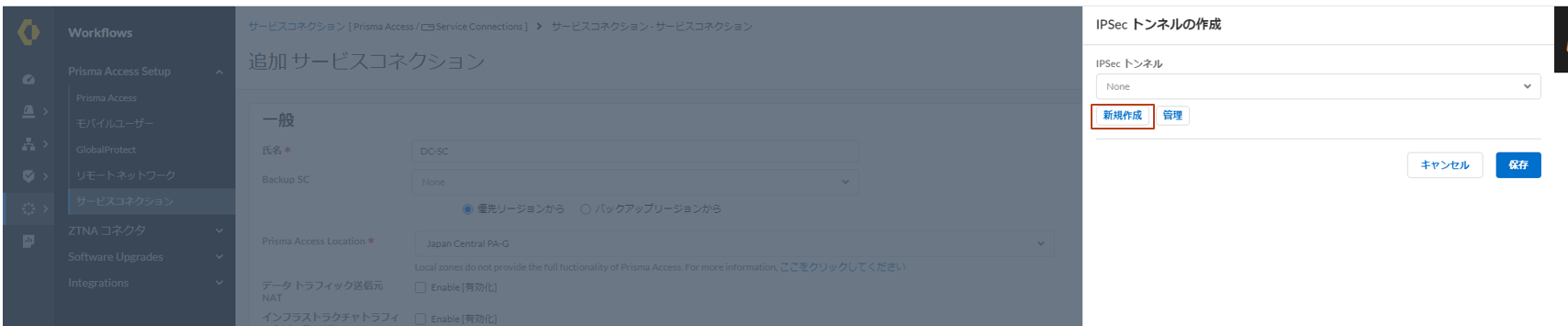

- トンネルの作成をクリック

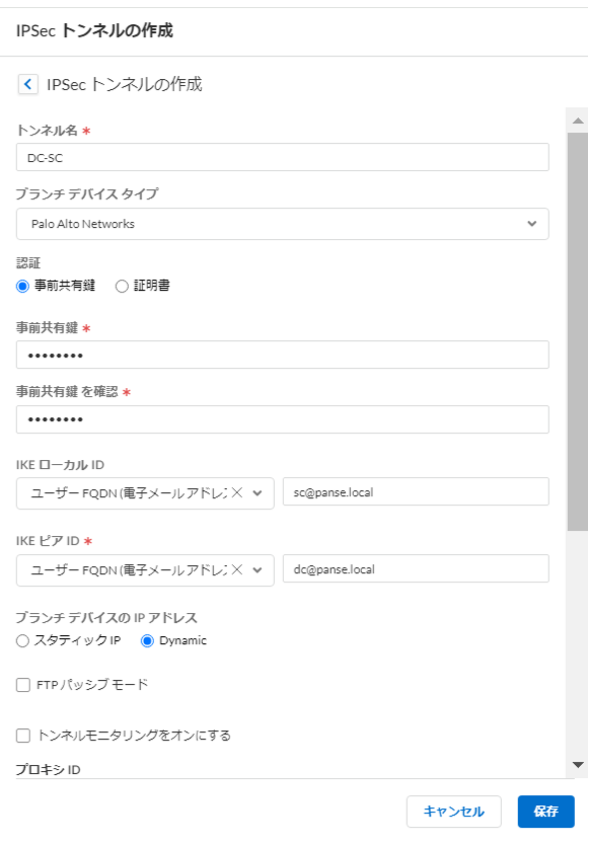

- トンネルの接続先情報を入力しスクロール

ブランチデバイスタイプは標準的なIPSECのパラメータが準備されているので利用が可能

もしリストにない場合には他のデバイスを選択

- IKE詳細オプション、IPSEC詳細オプションにて暗号方式、認証、DHグループなど詳細に設定が可能です。今回は接続先がPAシリーズのためブランチデバイスタイプにて選択されたテンプレートを利用します。設定が完了したら保存をクリック

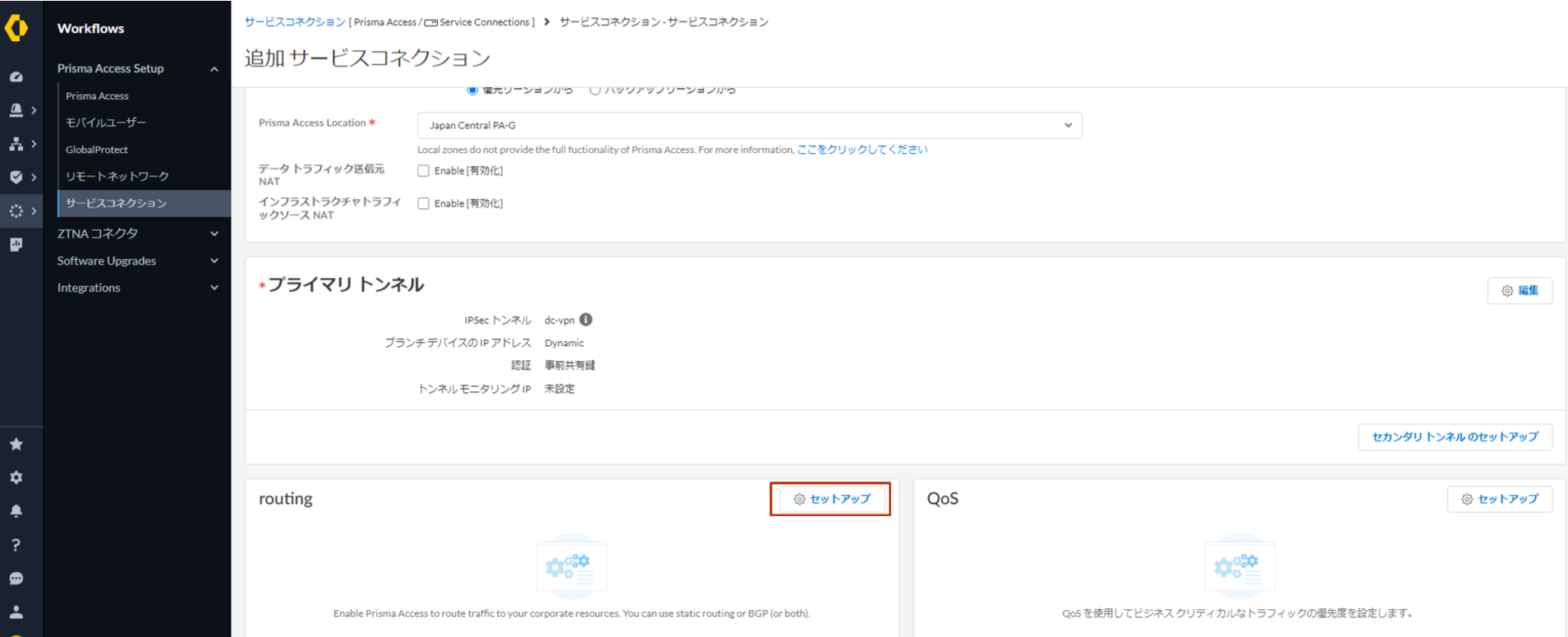

- データセンタ側のRoutingを設定するためにroutingのセットアップをクリック

- スタティックルーティングに+にてサブネットを追加して保存をクリック

- すべて入力できたら保存をクリック

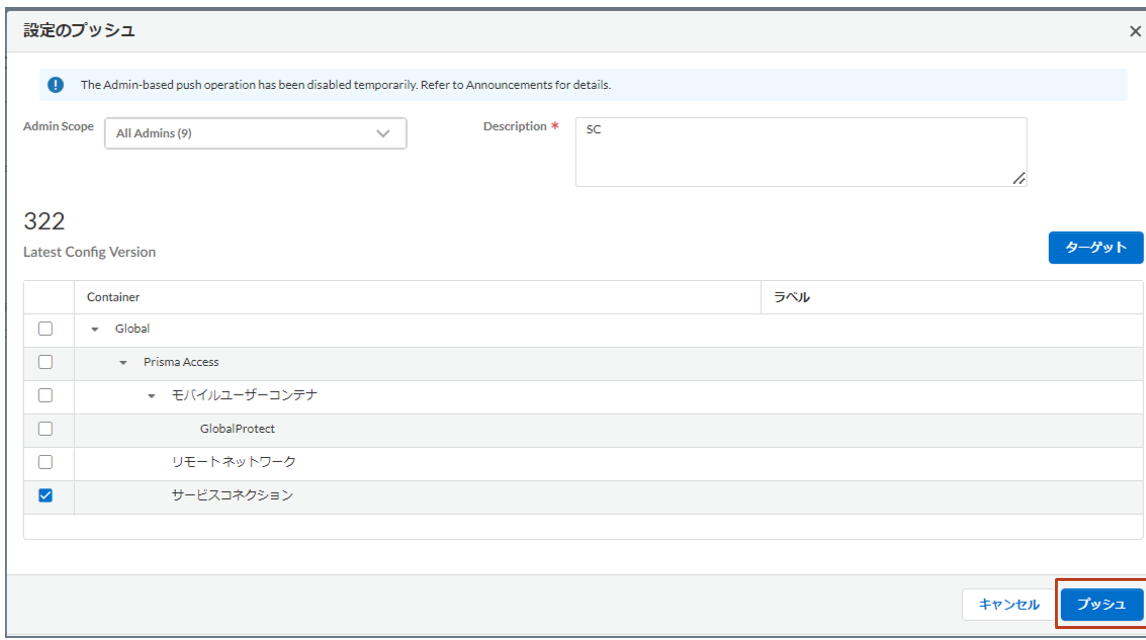

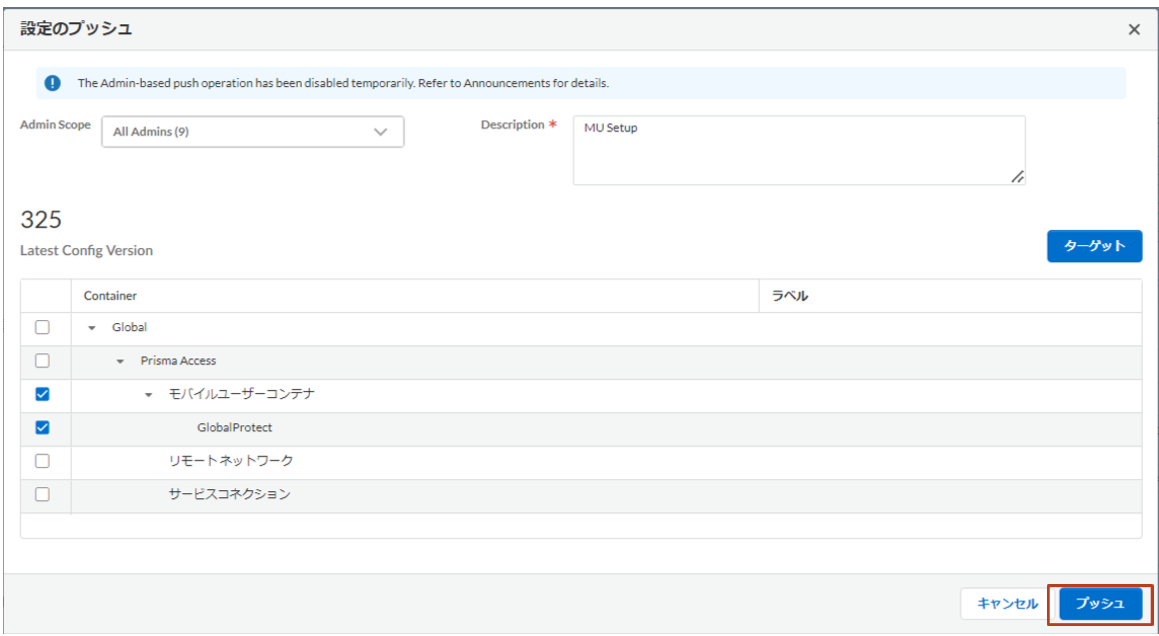

- 作成したサービスコネクションがあることを確認して設定のプッシュをクリックし表示されたプッシュをクリック

- Descriptionに文字を入力しサービスコネクションにチェックが入っていることを確認してプッシュをクリック

設定の反映の際に新規でノードが立ち上がるため30分程度待つ

- 設定の反映が完了するとサービスIPが表示されます。そのIPがピアとなるIPアドレスですので、そちらを対抗機器にて設定をします。トンネルがアップするとステータスが緑色になります。

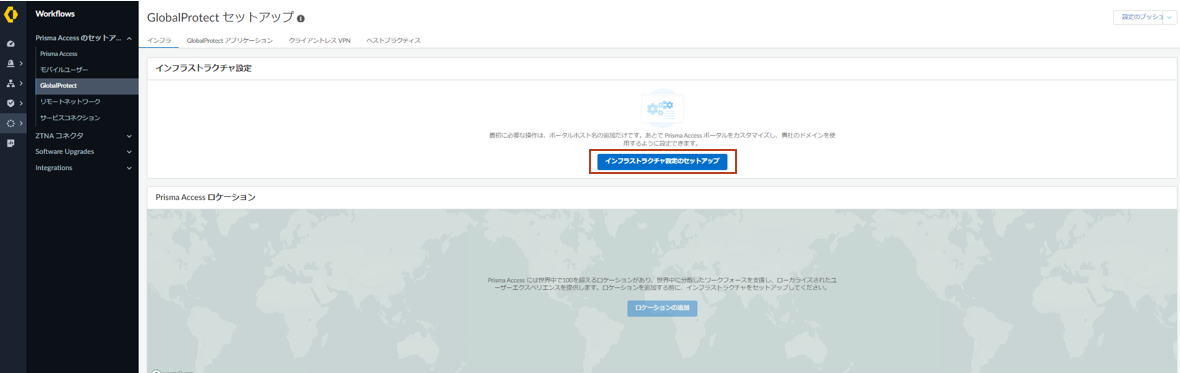

GlobalProtectのセットアップ

インフラストラクチャ設定

Workflows→Prisma Access Setup→GlobalProtectをクリックし表示されたセットアップをクリック

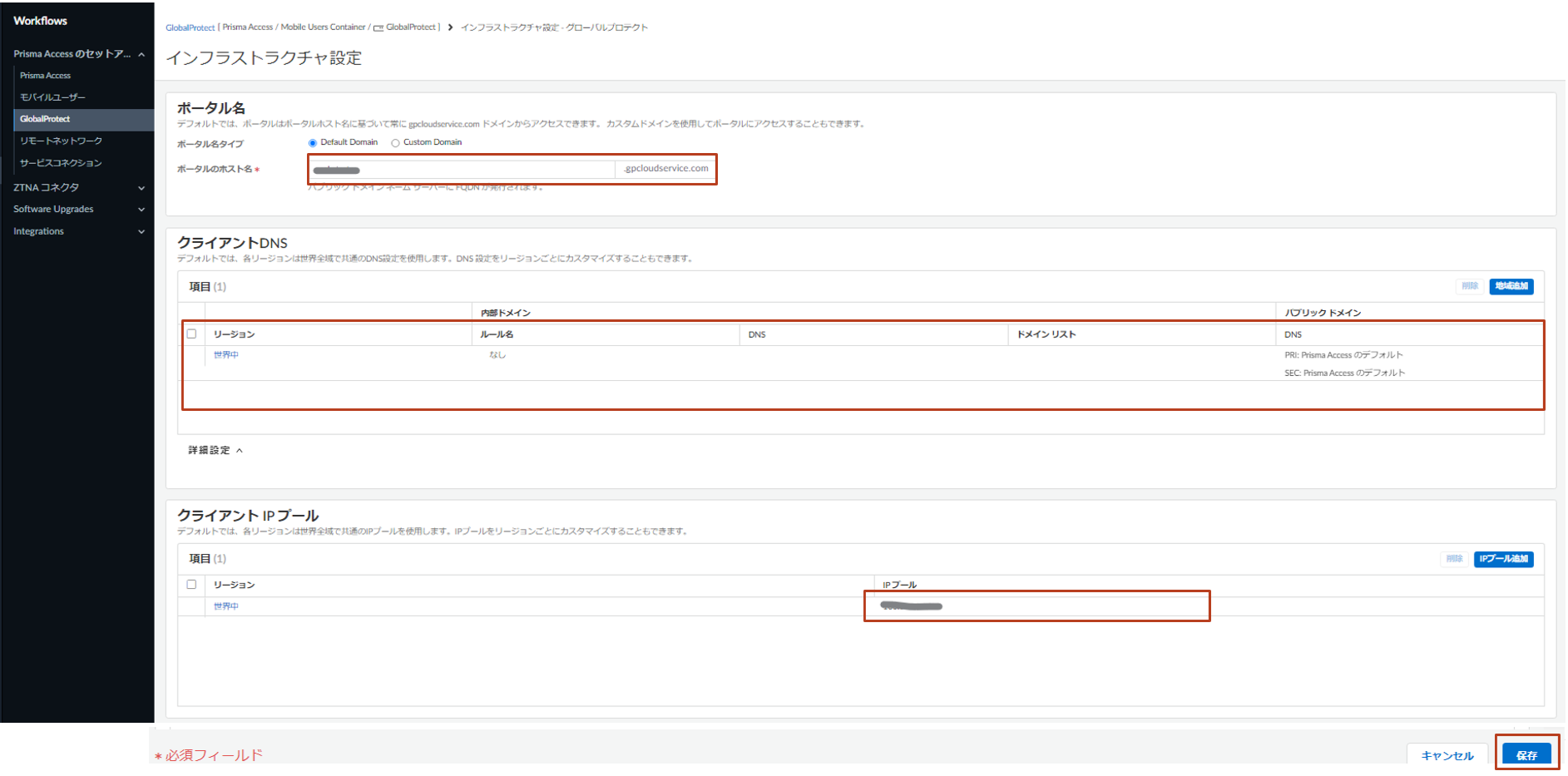

- ユーザが接続する際に利用するポータルのホスト名やDNSの設定、ユーザがVPN接続した際に払い出されるIPプールを設定して保存をクリック

今回はインターネットアクセスのみのためDNS設定はPrisma Accessのデフォルト設定を利用します。

ロケーションの選択

- ロケーションの追加をクリックし接続したいロケーションを地図から選択して有効にしたら保存をクリック

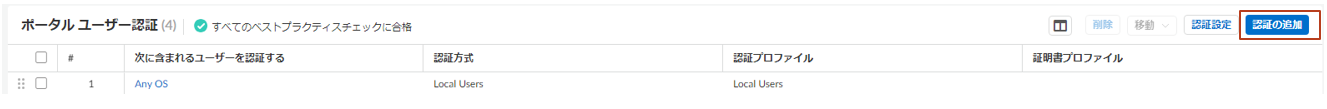

ポータルユーザー認証

- ポータルユーザー認証の認証の追加をクリック

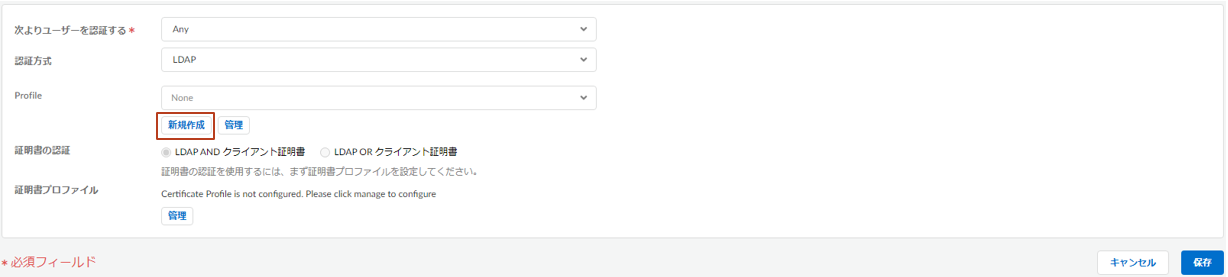

- 利用したい認証方式を選択し新規作成をクリック

複数の認証環境がある場合には次よりユーザーを認証するの項目にて接続OSなどで認証方式を分けることが可能です。

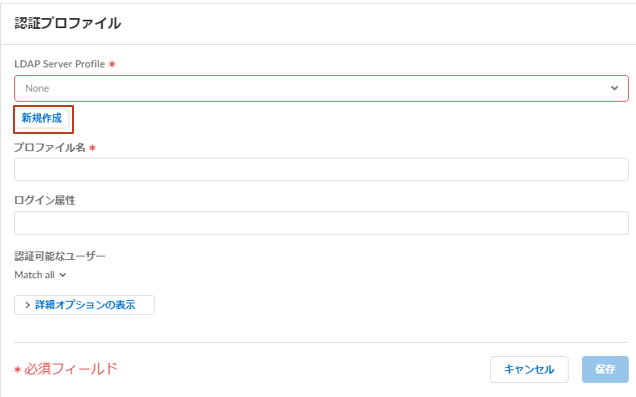

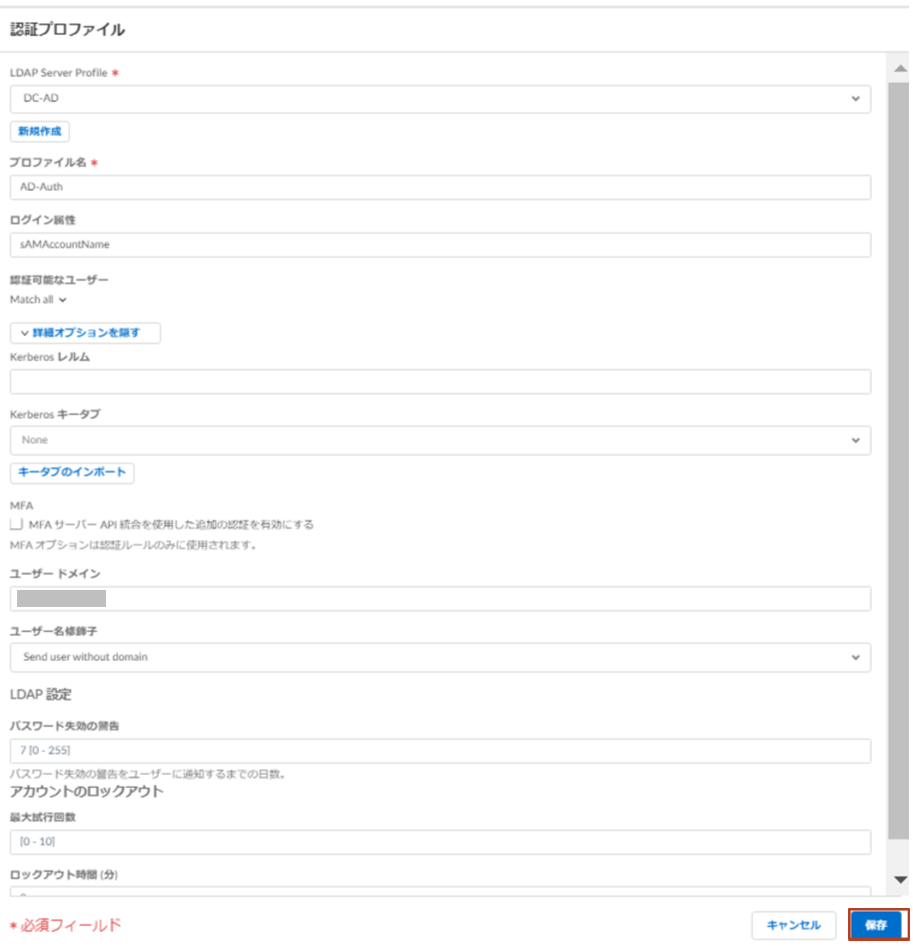

- 認証プロファイルの選択画面にて新規作成をクリック

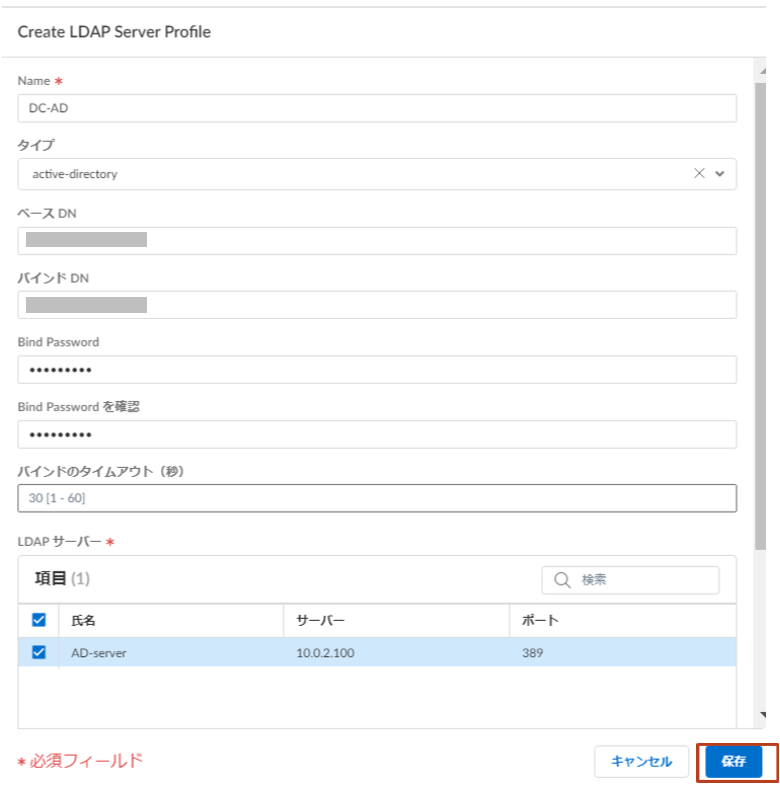

- PAシリーズ同様にActive-Directoryの情報を入力し保存をクリック

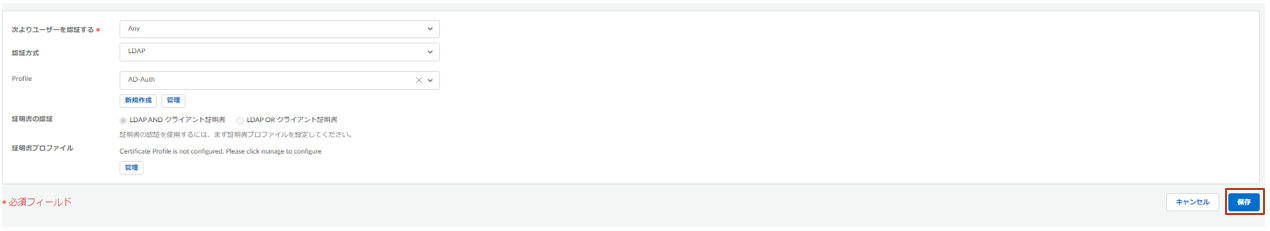

- 認証プロファイル名を入力し先程作成したプロファイルを選択する。

その他、Acitve Directoryの認証パラメータを入力し保存をクリック

- 作成した認証プロファイルが選択されていることを確認して保存をクリック

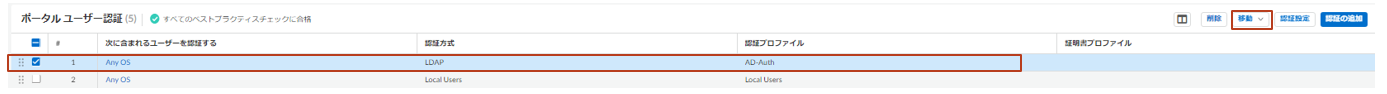

- 作成した認証設定を一番上に移動

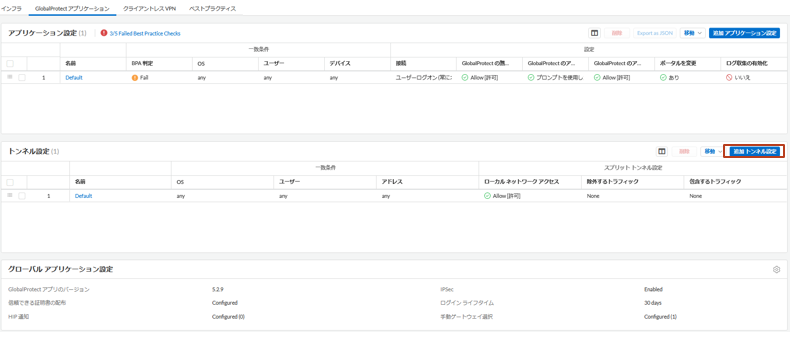

GlobalProtectアプリケーション

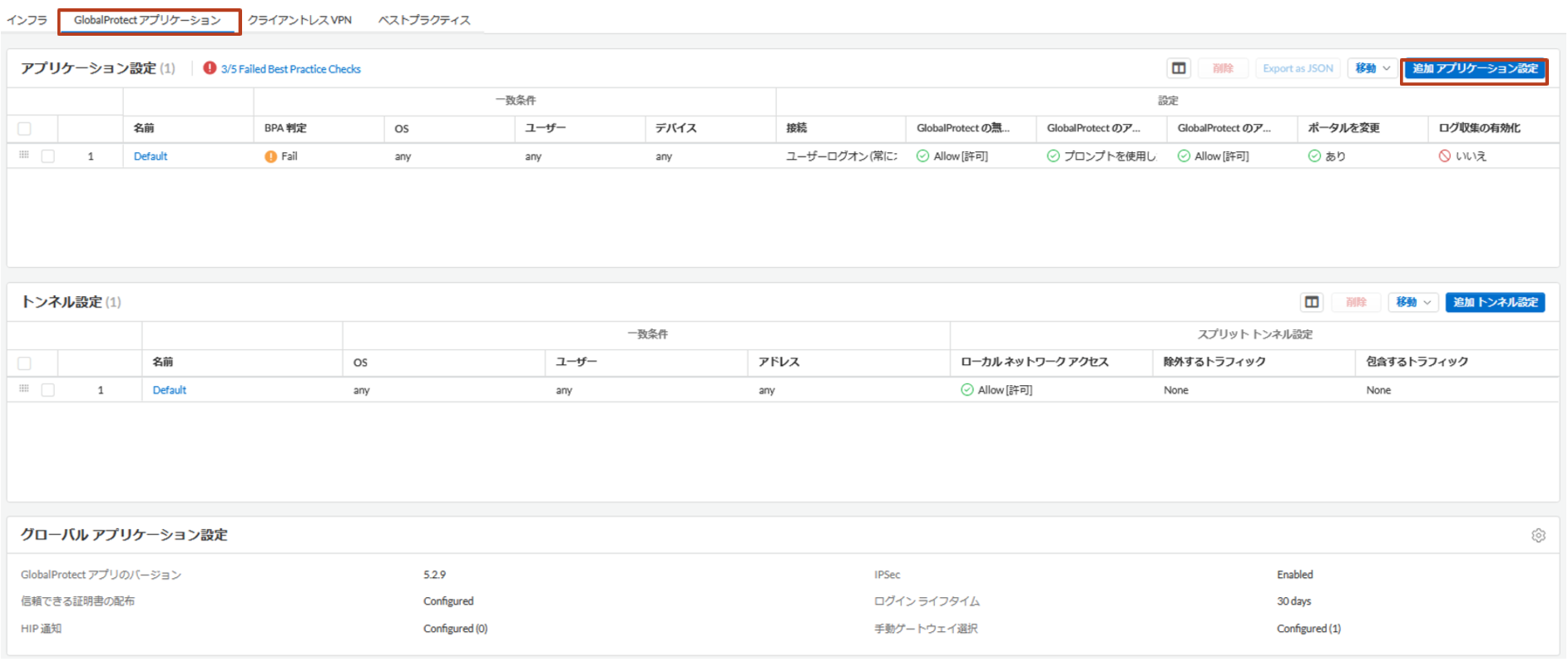

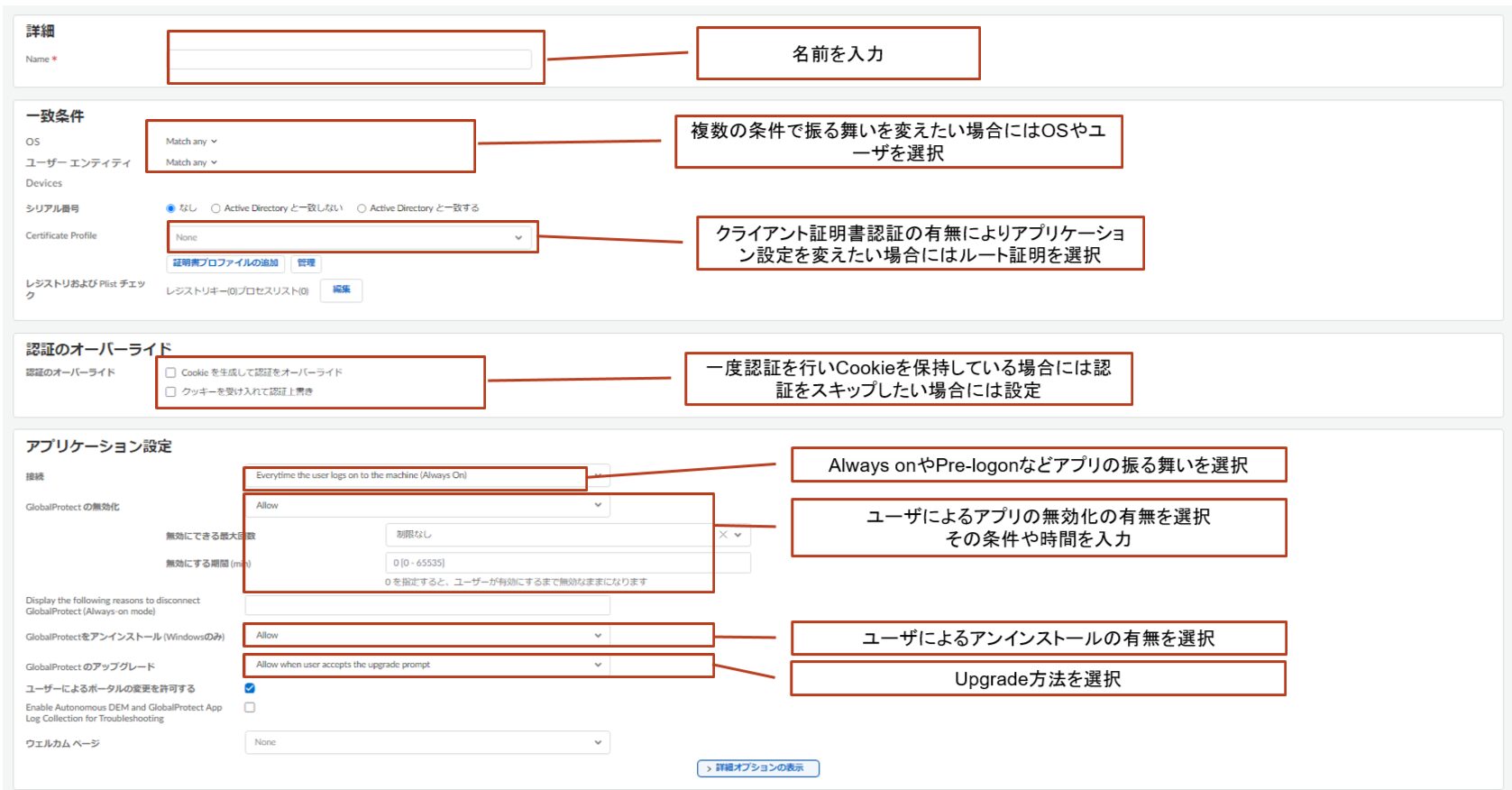

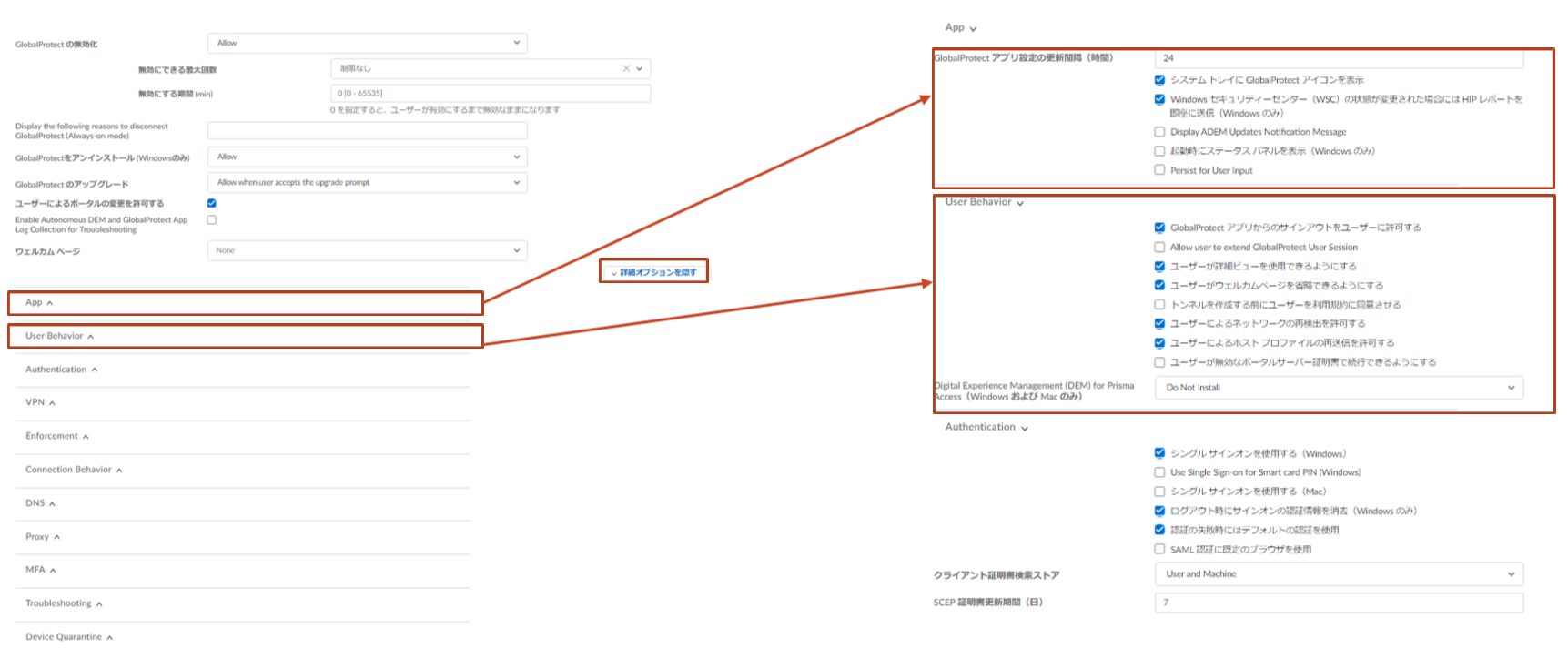

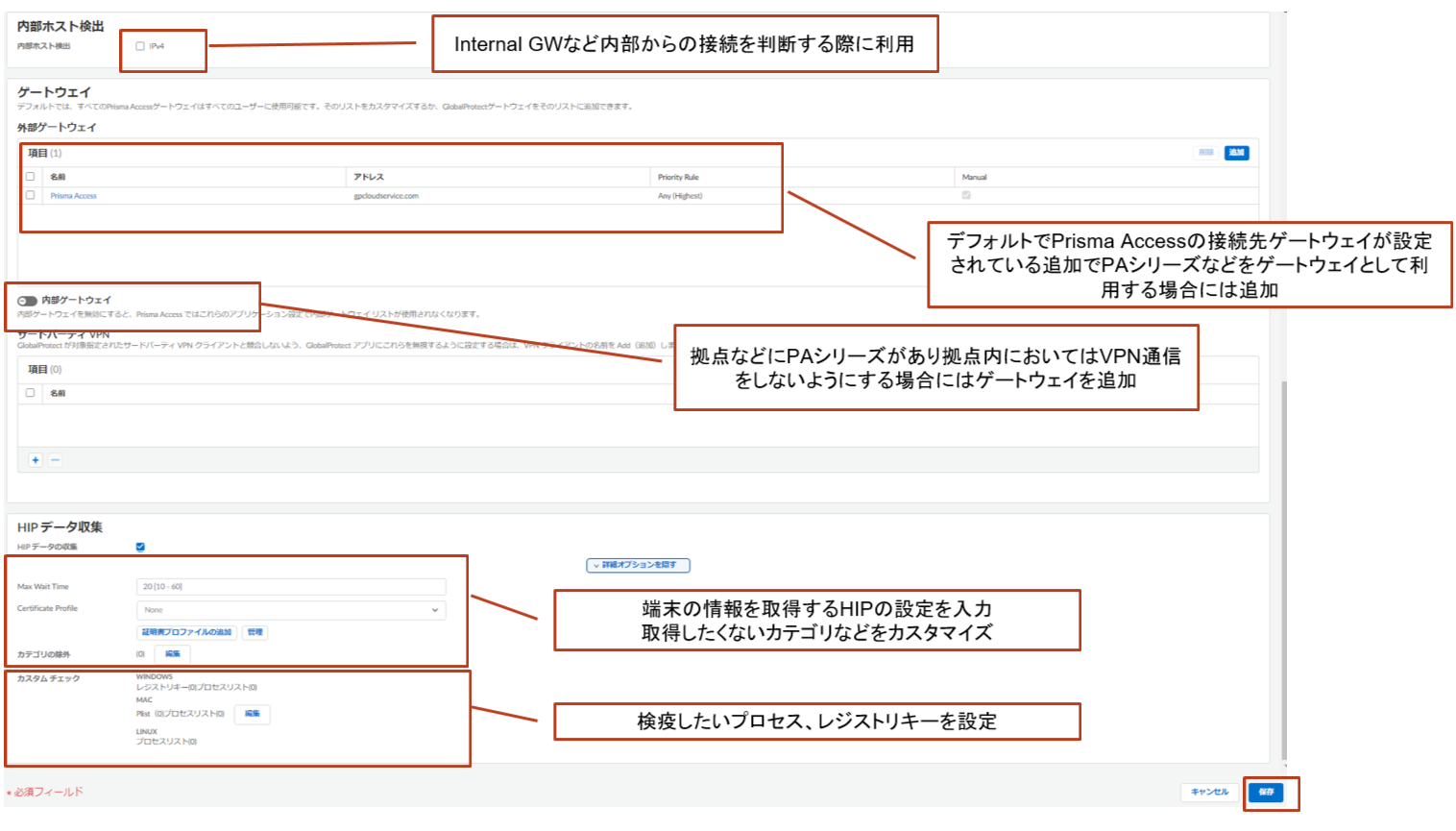

- GlobalProtectアプリケーションをクリックしてアプリケーション設定の追加アプリケーションをクリック

- ユーザにインストールしたアプリケーションの振る舞いやオプションを設定し保存をクリック

設定できる内容などは下記の画面を参照してください。

今回はデフォルト設定を使用します。

アプリケーションの設定にて詳細をクリックするとより詳細なアプリケーションの設定が可能

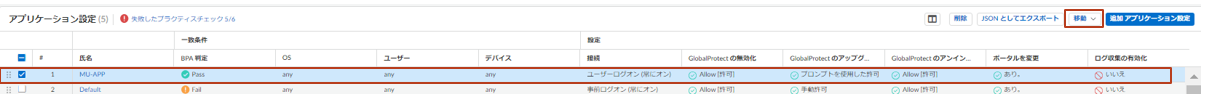

- 作成したアプリケーション設定を一番上に移動

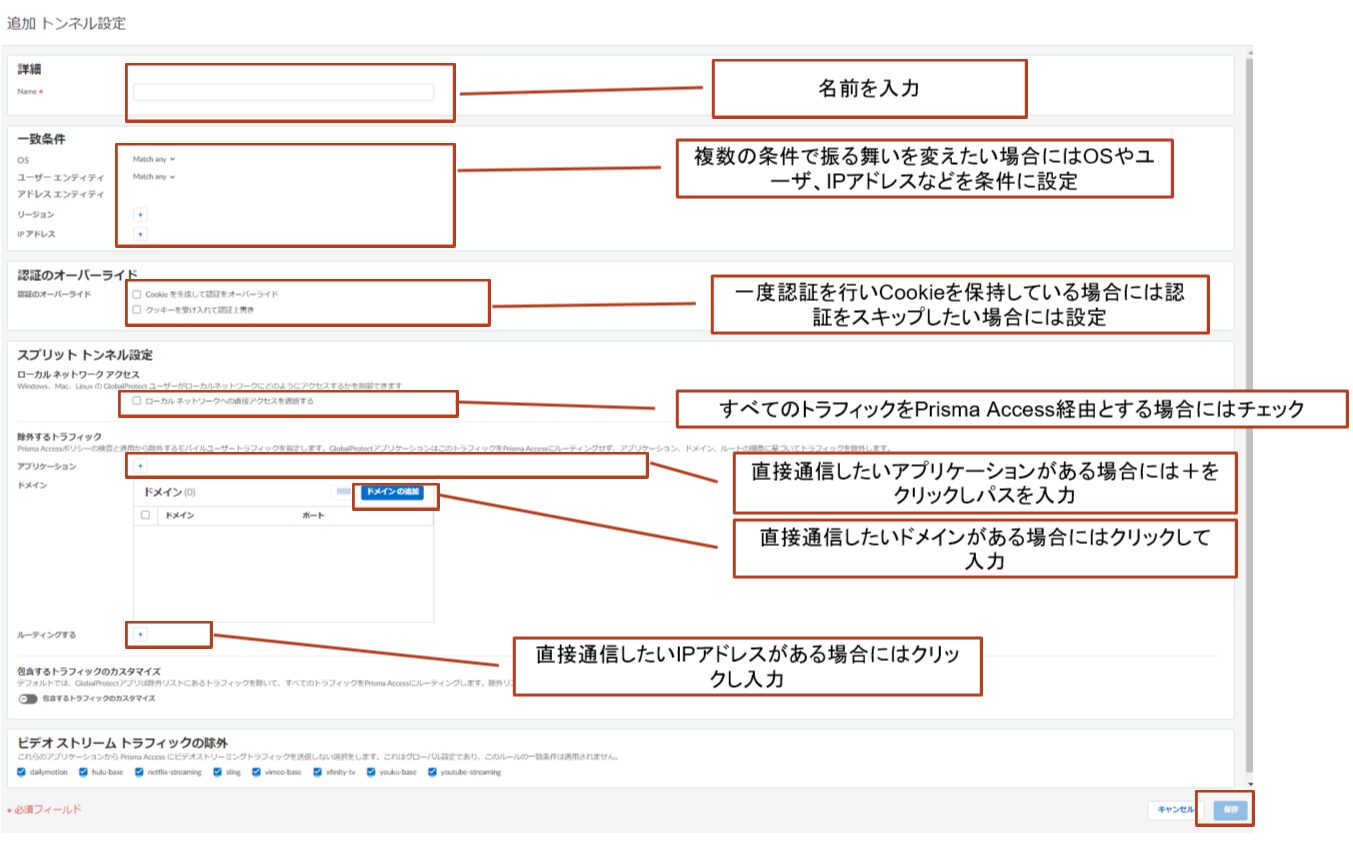

- トンネル設定の追加トンネル設定をクリック

- スプリットトンネルの設定を設定し保存をクリック

設定できる内容などは下記の画面を参照してください。

今回はデフォルト設定を使用します。

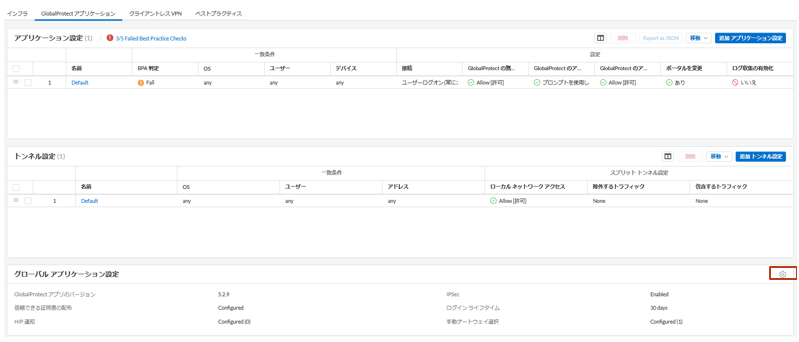

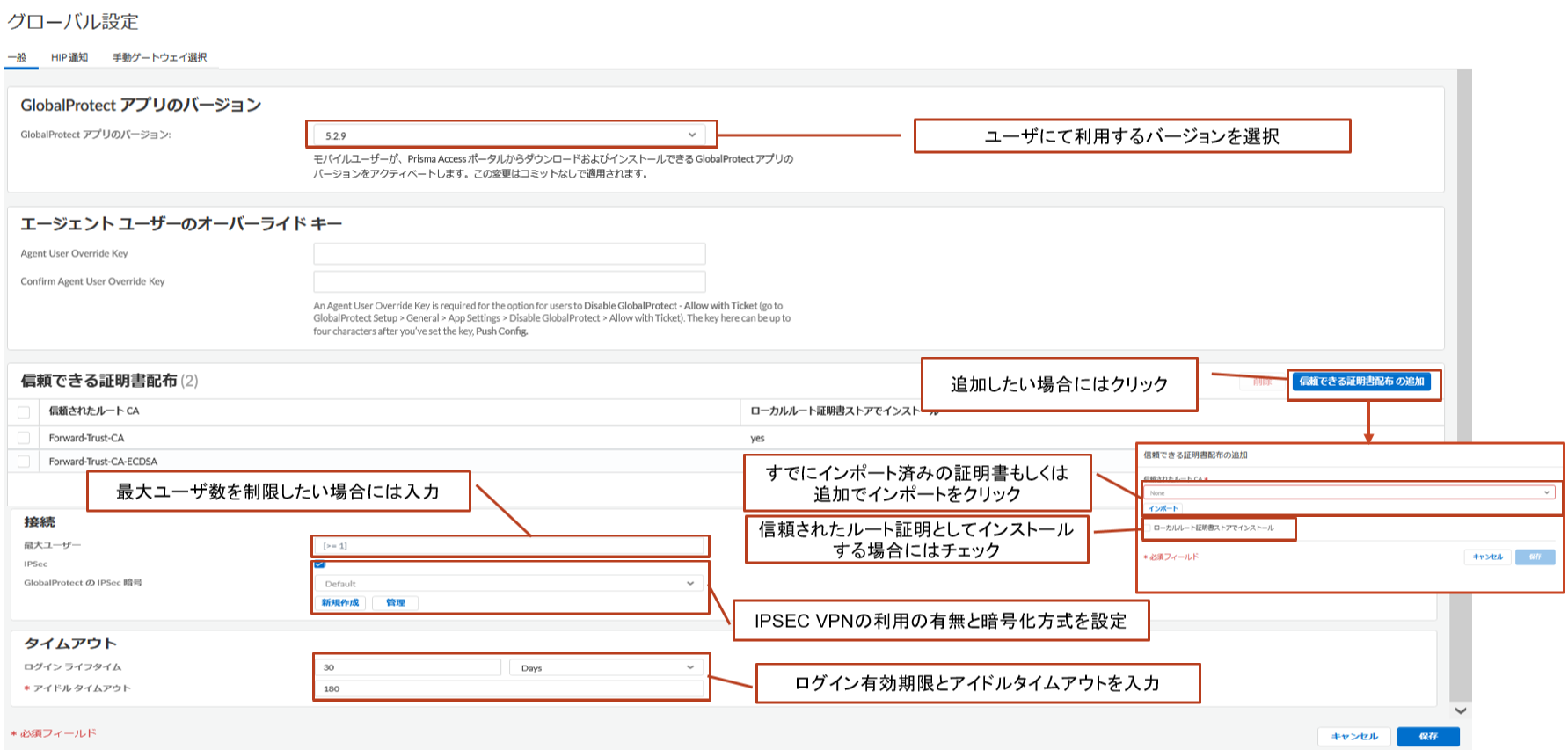

- グローバルアプリケーション設定の歯車をクリック

- ユーザが利用するアプリのバージョンの指定やルート証明書の配布設定等を設定し保存をクリック

設定できる内容などは下記の画面を参照してください。

今回はデフォルト設定を使用します。

- すべての設定が完了したら設定のプッシュをクリックし表示されたプッシュをクリック

- Descriptionに文字を入力しサービスコネクションにチェックが入っていることを確認してプッシュをクリック設定の反映の際に新規でノードが立ち上がるため30分程度待つ

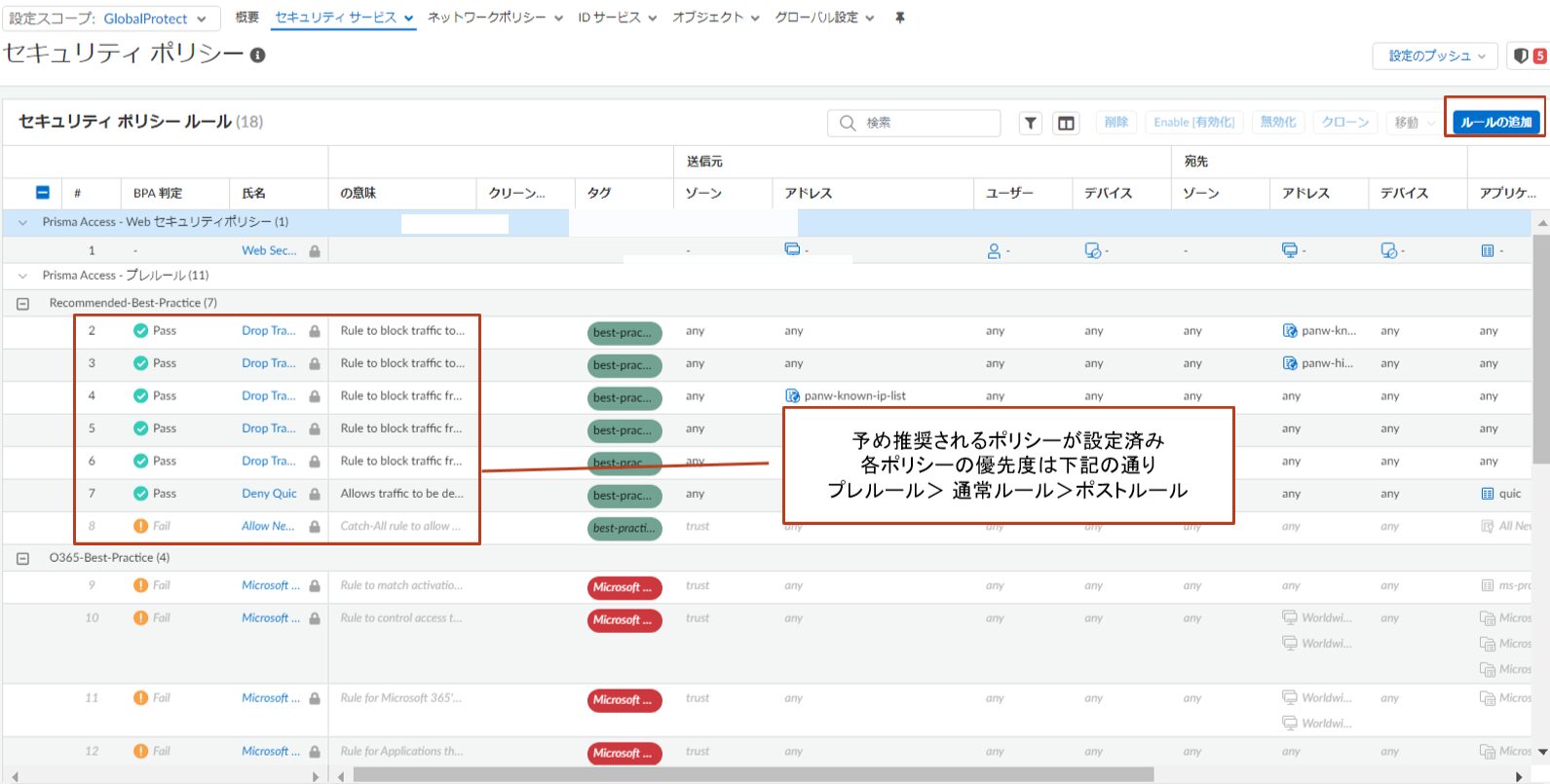

セキュリティポリシー

Zoneについてはすでに定義されているものを利用します。追加でZoneを作成する必要はありません。今回設定しているサービスコネクション、モバイルユーザ接続はTrustゾーンとなりインターネットの通信はUntrustゾーンとなります。

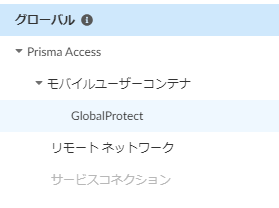

ポリシーの適用方法が階層化されており下記のようになっています。

今回はモバイルユーザのみですが環境に合わせて管理スコープを切り替えて設定していきます。

- グローバル

すべてのネットワークトラフィックに適用されるポリシーとなる - モバイルユーザーコンテナ

すべてのモバイルユーザ接続(Proxy含む)に適用されるポリシーとなる - リモートネットワーク

リモートネットワーク接続に適用されるポリシーとなる

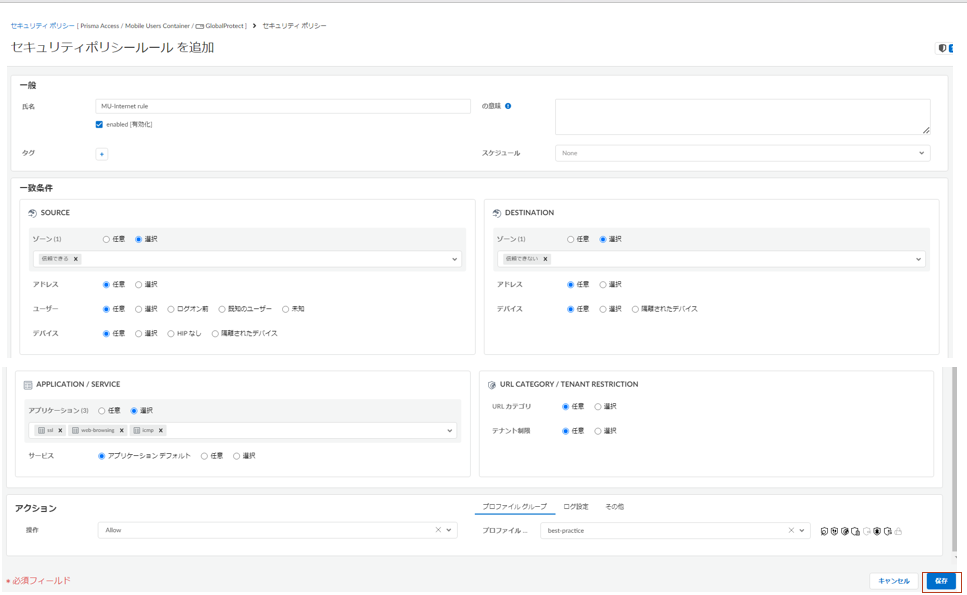

- Manage→Configuration→NGFW and Prisma Accessをクリックし設定スコープをGlobalProtectに変更

- セキュリティサービスをクリックしセキュテリィポリシーをクリック

- ルールの追加をクリック

- ポリシーの設定を入力し保存をクリック

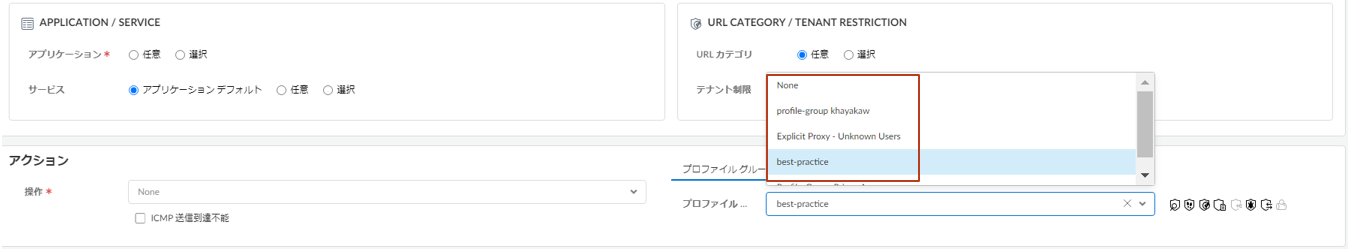

- セキュリティポリシー設定時のセキュリティプロファイルについては標準でbest-practiceが選択され保護されるようになっています。こちらを変更した場合にはポリシー設定にて変更が可能です。

- 作成したポリシーを移動する場合には対象のポリシーを選択して移動をクリック

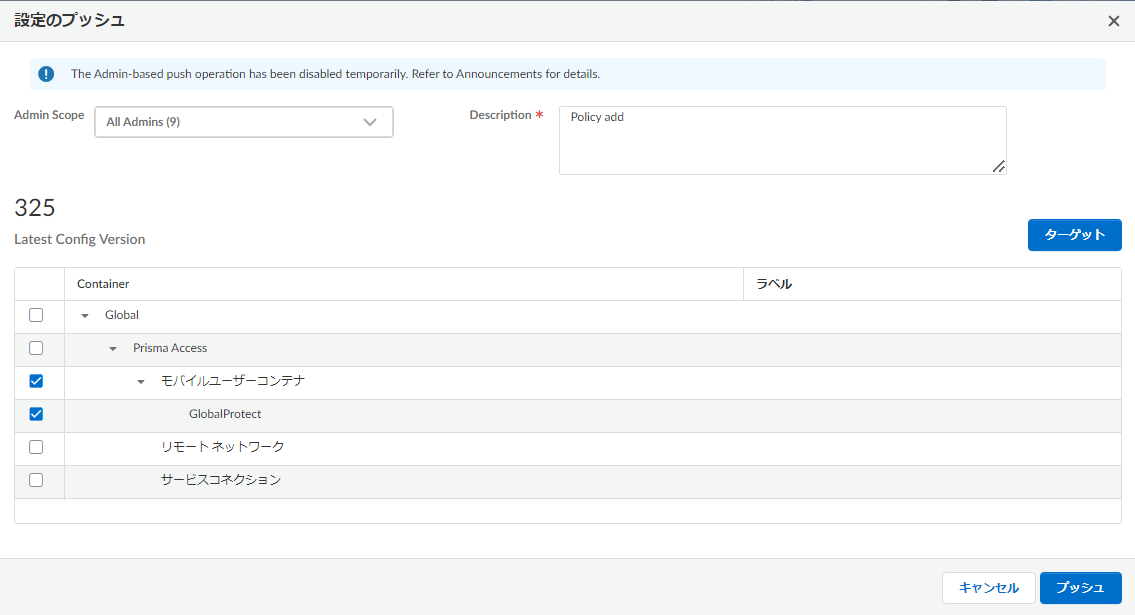

- すべての設定が完了したら設定のプッシュをクリックし表示されたプッシュをクリック

- Descriptionに文字を入力しサービスコネクションにチェックが入っていることを確認してプッシュをクリック

クライアント接続

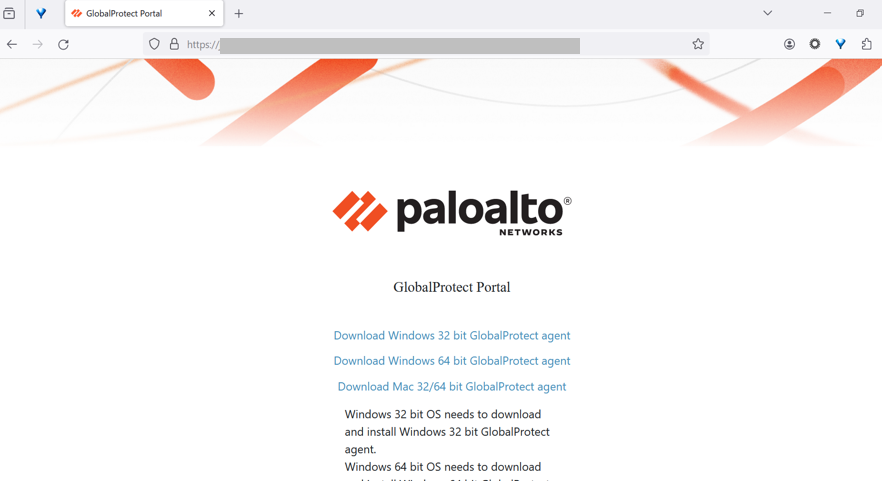

- 端末にてhttps://設定したポータルURLにて接続しID、PWを入力することでソフトウェアをダウンロードができます。

- ソフトウェアをインストールしたらブラウザに入力したURLを設定しID、PWを入力すれば接続できます。

コメント欄 質問や感想、追加してほしい記事のリクエストをお待ちしてます!