NATにはいくつかのパターンがありますが、ここでは比較的よく利用される以下2つの設定を紹介します。

-

送信元NAT

社内端末が、インターネット上のサーバへ接続する際によく使う設定です。

-

宛先NAT

インターネット上の端末が、社内のサーバへ接続する際によく使う設定です。

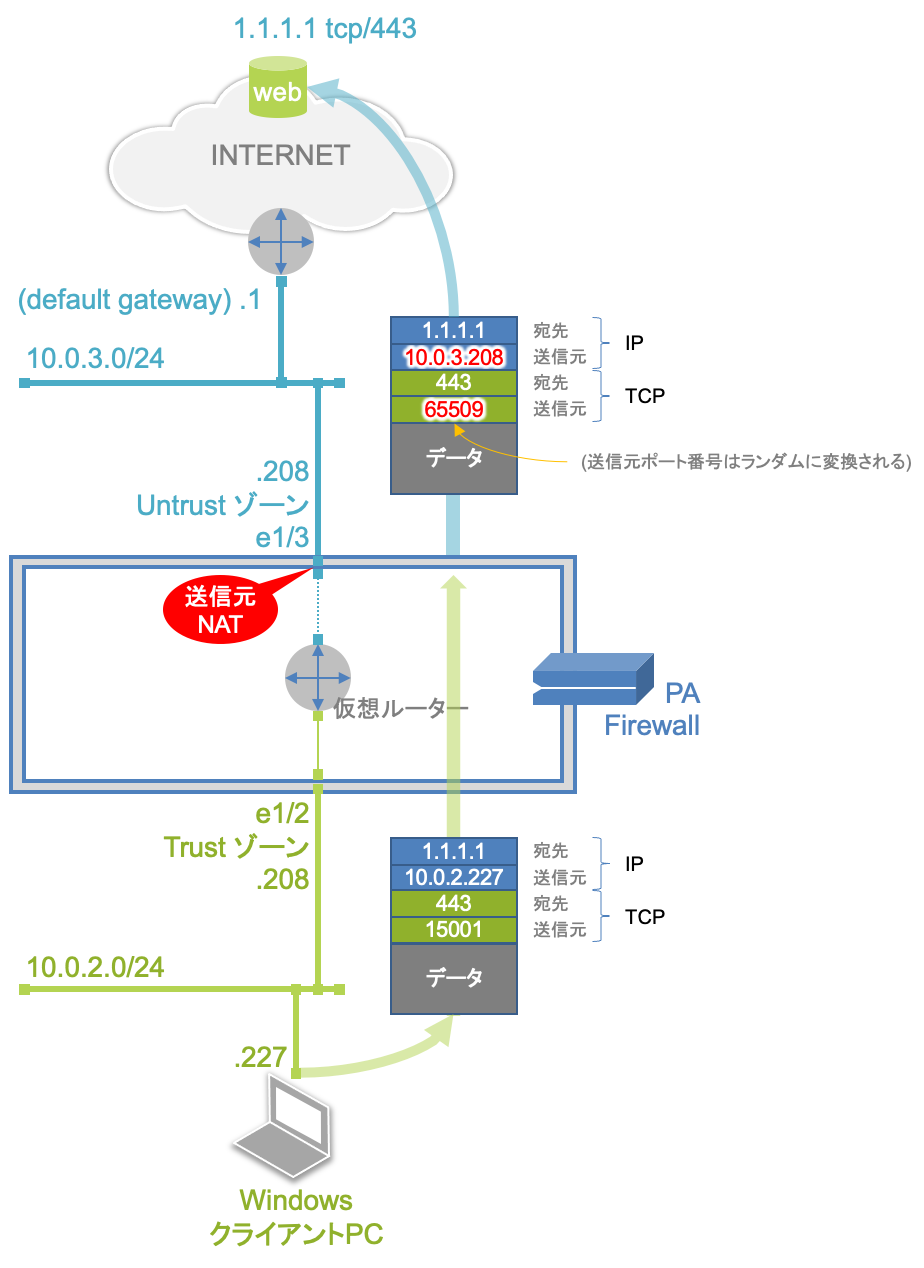

送信元NAT

送信元NATは一番よく使う設定だと思います。

この例は、Trustゾーンのサブネット:10.0.2.0/24 の端末からUntrust方向 (インターネット方向) へは、送信元アドレスを、ethernet1/3に設定されたIPアドレス:10.0.3.208にアドレス変換して通信するパターンです。

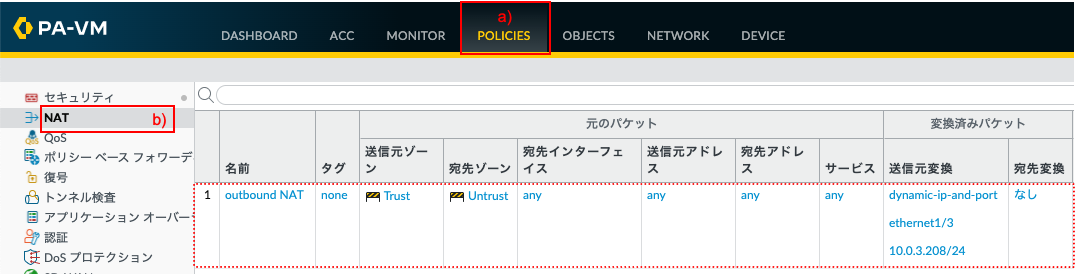

NATポリシーのルールとしては以下のようになります。

この送信元NATの設定方法については、こちらの記事の「4. NAT」で紹介済みですので、設定の詳細はそちらをご参照ください。

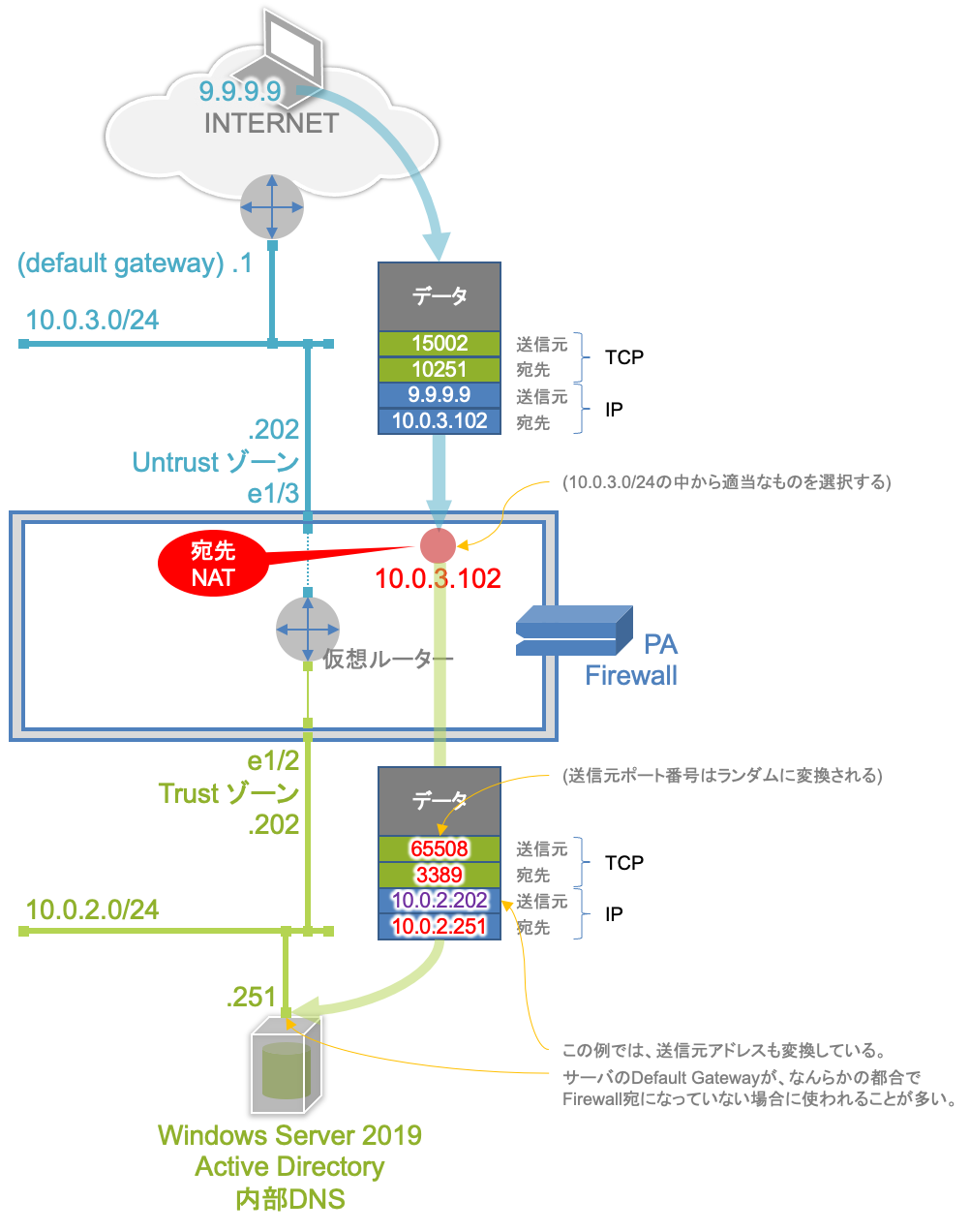

宛先NAT

宛先NATは、社内サーバのメンテナンスのために社外 (インターネット側) から接続したい場合などで、利用したいことが多いと思います。

ただ、設定が若干わかりづらいので、具体例を用いて設定を紹介します。

この例は、以下のような状況を想定しています。

- インターネットに接続された自宅のパソコンから、社内にあるWindows Server 2019 (10.0.2.251) へ、リモートデスクトップ (RDP) で接続したい。

- 3389ポートはRDPで使われていることは広く知られているので、インターネット側から見えるポート番号は3389以外を利用したい。(この例では3389の代わりに10251を利用します。)

- 社内サーバであるWindows Server 2019のデフォルトゲートウェイ設定は、何らかの都合でPA Firewall宛に設定されていないので、送信元アドレスも変換する必要がある。

この設定を行っていきます。

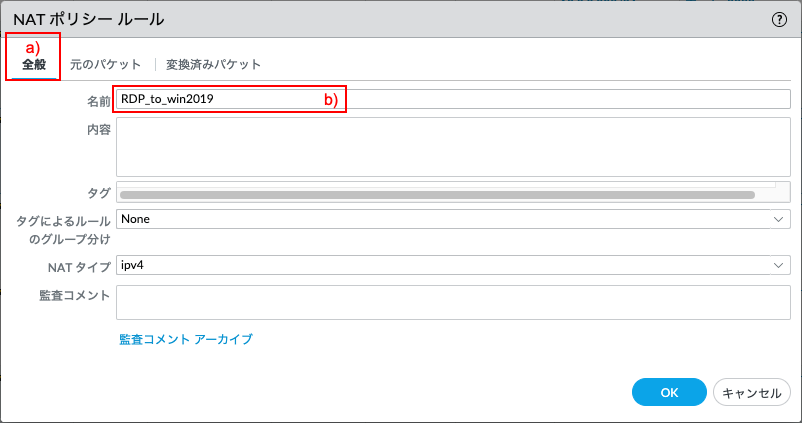

a)「Policies」 → b)「NAT」 → c)「追加」をクリックします。

a)「全般」タブで、b)名前に「RDP_to_win2019 (任意)」と入力します。

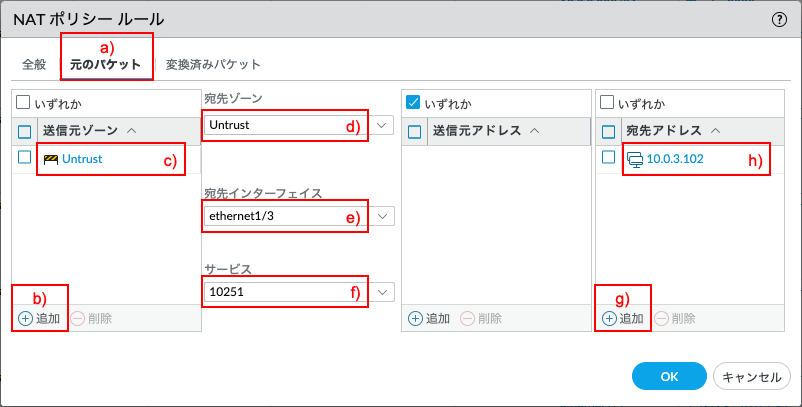

a)「元のパケット」タブをクリックします。

送信元ゾーンを追加します。b)「追加」 → c)「Untrust」を選択します。

宛先ゾーンとして、d)「Untrust」を選択します。

(送信元も宛先もどちらもUntrustゾーンを選択する、というところが直観的にわかりづらいですが、こういうものだと理解ください。→ 「NAT設定の考え方」を参照してください)

宛先インターフェイスはe)「ethernet1/3」を選択し、サービスにはf)「10251」を設定します。

宛先アドレスのg)「追加」 をクリックし、h)「10.0.3.102」を入力します。

(このアドレスは、PA Firewallのインターフェイスに設定されている必要はありません。)

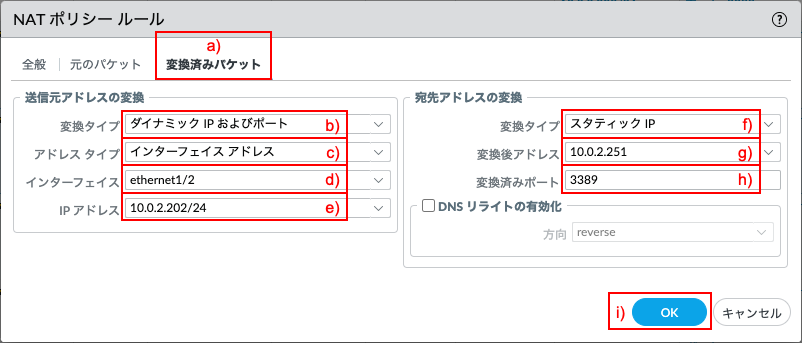

a)「変換済みパケット」タブをクリックします。

この構成の要件では、送信元アドレスの変換も行う必要があるので、

b)変換タイプに「ダイナミックIP及びポート」、c)アドレスタイプに「インターフェイスアドレス」、d)インターフェイスに「ethernet1/2」、e)IPアドレスに「10.0.2.202/24」を選択します。

そして、宛先アドレス変換も行いますので、

f)変換タイプに「スタティックIP」、g)変換後アドレスに「10.0.2.251」、h)変換済みポートに「3389」を入力して、i)「OK」をクリックします。

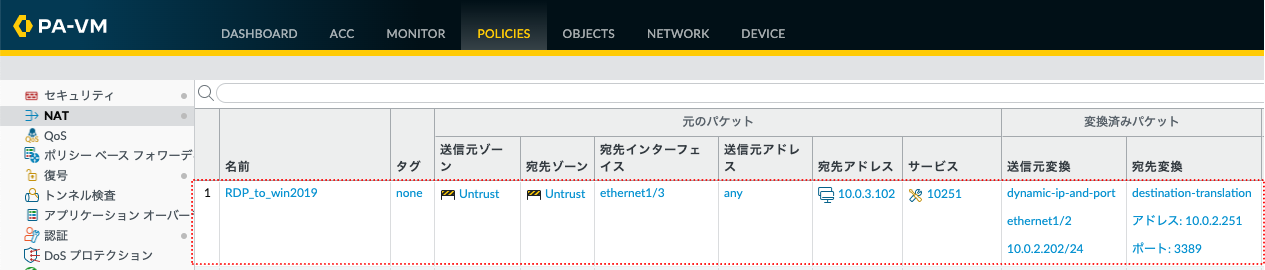

以下が、宛先NAT設定が (加えて、送信元NAT設定も) 行われた状態です。

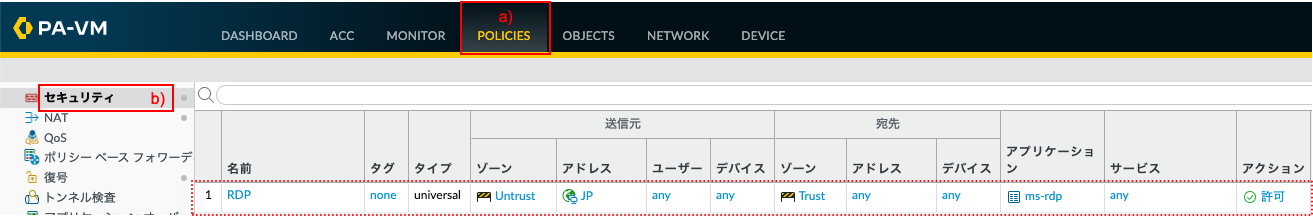

RDPを許可するポリシーの設定

NAT設定だけでは、通信は通りません。セキュリティポリシーの設定も必要です。

Untrust (社外) からTrust (社内) へのRDP通信は、デフォルトでは許可されていないので、以下のセキュリティポリシー設定が必要です。

(この例では、許可する送信元を少しでも限定する意味合いで、日本のIPアドレスからのみ許可する設定としています。)

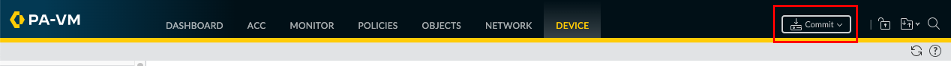

「コミット」を実施します。

これで、インターネット側の端末から社内サーバであるWindows Server 2019へ、RDPで接続できます。

コメント欄 質問や感想、追加してほしい記事のリクエストをお待ちしてます!