ここでは、社内LANに設置されているMicrosoft Active Directoryを使った認証を行うための設定を行います。

想定ネットワーク構成はこちらをご参照ください。

Active DirectoryへのBIND用ユーザーの設定

PA FirewallがActive Directoryからユーザー情報を取得するためのアカウントを、1つ生成します。

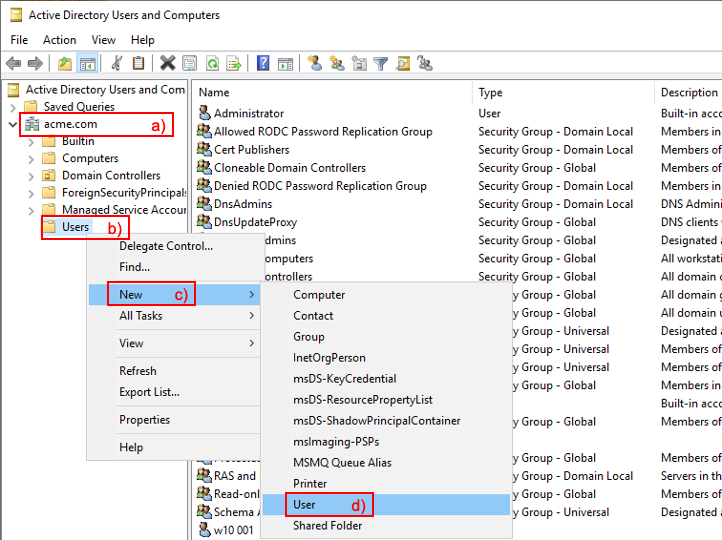

Win2019の「Administrative Tools」 → 「Active Directory Users and Computers」を開きます。

a)「acme.com」 → b)「Users」を右クリック → c)「New」 → d)「User」をクリックします。

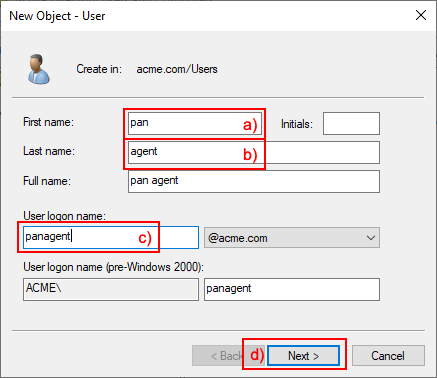

「panagent@acme.com(任意)」というユーザーを生成します。

以下a)〜c)の値を入力して、d)「Next」をクリックします。

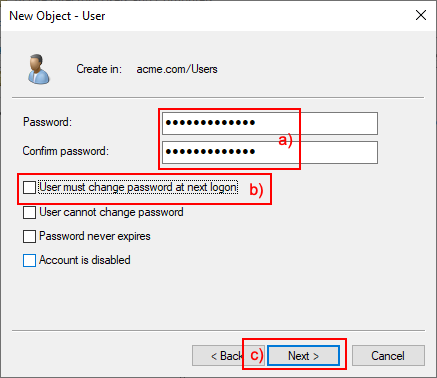

a)パスワードを入力し、b)「User must change password ad next login」のチェックを外します。

c)「Next」をクリックします。

その後、「Finish」をクリックします。

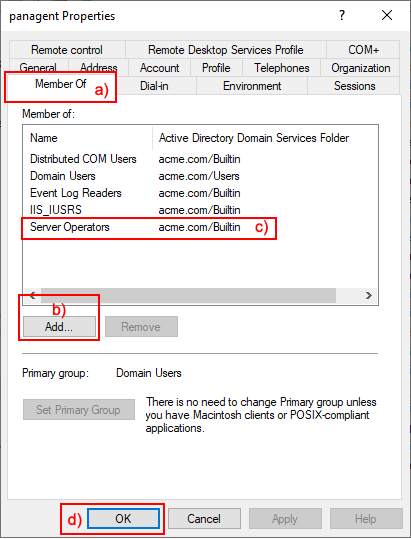

設定したpanagentユーザーを開きます。

a)「Member Of」タブで、b)「Add」をクリックし、c「Server Operators」を追加します。

ユーザー認証の設定

PA Firewallが、Win2019を認証サーバーとして利用できるように設定します。

サービスルートの設定

PA Firewallデフォルト状態では、DNSおよびLDAPの参照先はマネージメントインターフェイス側になっています。

本ガイドの構成では、Win2019はTrustゾーン(eth1/2)側に設置されているので、その方向にDNSとLDAPの参照先を変更します。

PA FirewallのLDAPとDNSのサービスルートをeth1/2へ変更します。

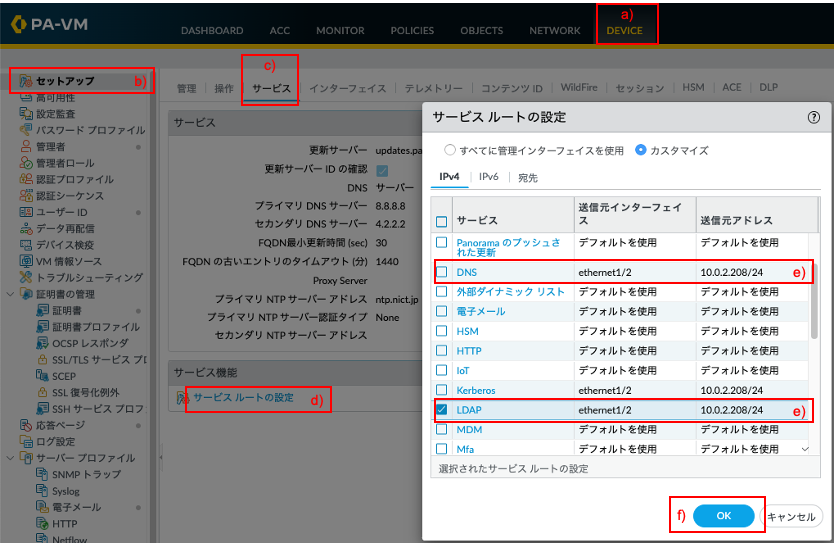

a)「Device」 → b)「セットアップ」 → c)「サービス」 → d)「サービスルートの設定」で表示された画面で、e)のように、DNSおよびLDAPの送信元インターフェイスおよび送信元アドレスをeth1/2に変更します。

f)「OK」をクリックします。

DNSサーバーの参照設定

PA Firewallが参照するDNSサーバーを、Win2019に設定します。

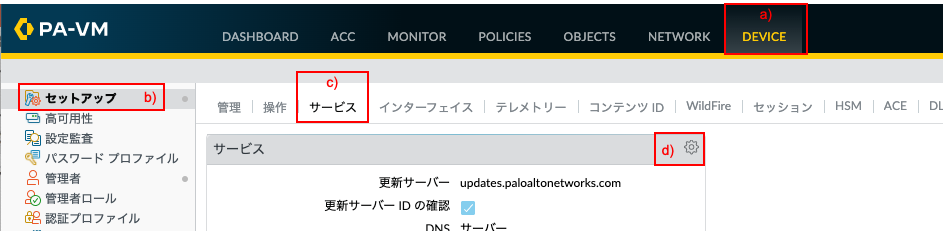

a)「Device」 → b)「セットアップ」 → c)「サービス」 で表示された「サービス」のd)  をクリックします。

をクリックします。

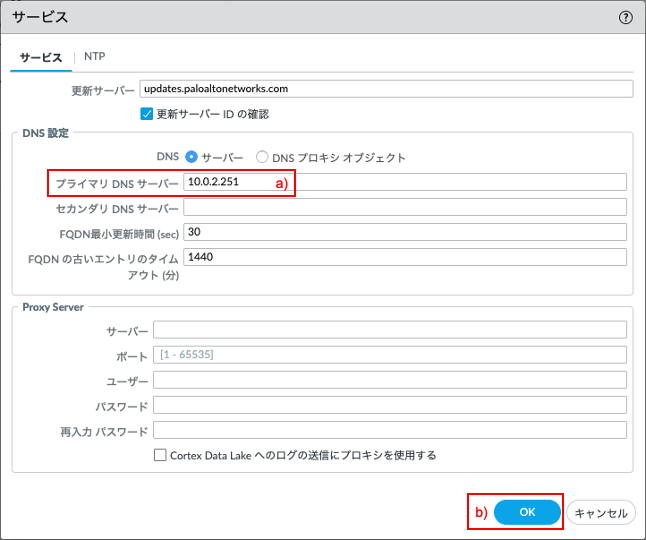

a)「プライマリDNSサーバー」に、Win2019のIPアドレスを設定します。

b) 「OK」をクリックします。

「コミット」します。

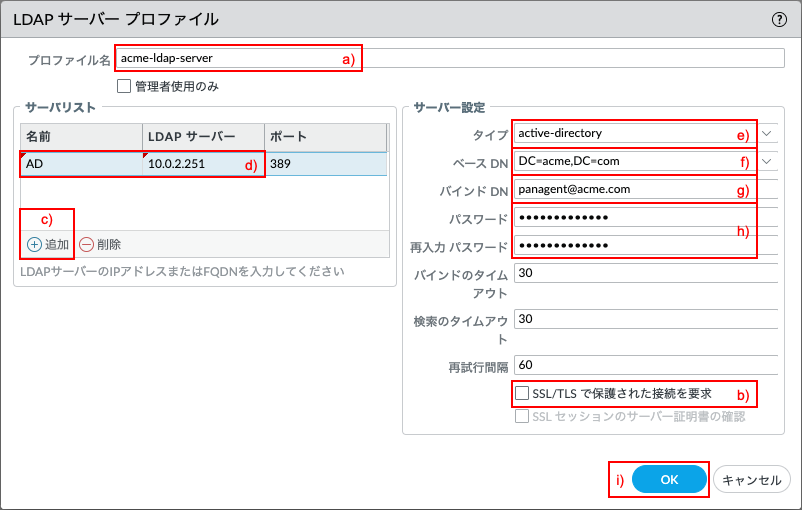

LDAPサーバーとの接続設定

認証サーバーとして利用するActive Directory (Win2019)との接続設定を行います。

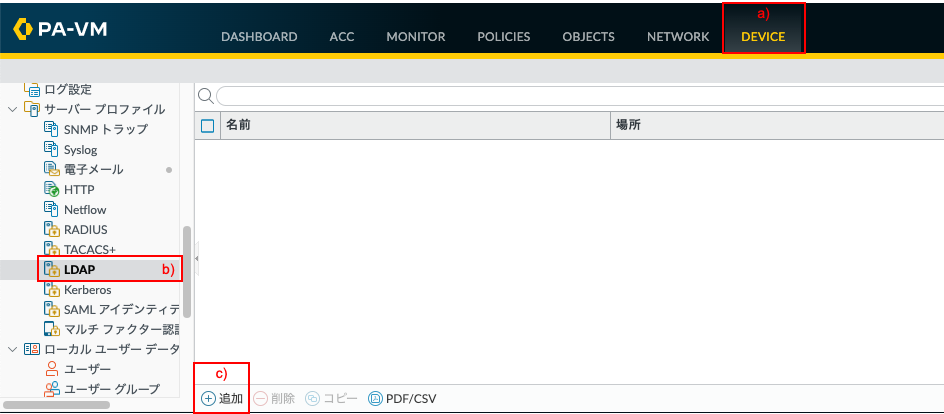

a)「Device」 → b)「LDAP」 → c)「追加」をクリックします。

a)名前に「acme-ldap-server(任意)」と入力します。

b)「SSL/TLSで保護された接続を要求」のチェックを外します。(AD側の設定に依存します。SSL/TLSを使う場合はONのままでOKです。)

c)「追加」をクリックし、d)名前に「AD(任意)」、LDAPサーバーに「10.0.2.251」と入力します。

e)タイプで「active-directory」を選択し、f)ベースDNは「DC=acme,DC=com」を選択します。

(LDAPサーバーとの接続ができていなければ、ベースDNが取得できないので、選択できません。)

g)にAD上で生成済みのユーザー「panagent@acme.com」、h)にそのパスワードを設定します。

i)「OK」をクリックします。

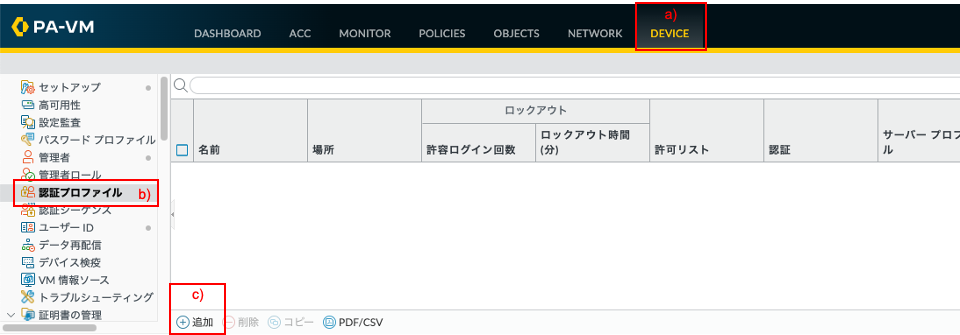

認証プロファイルの設定

認証プロファイルを設定して、GlobalProtect PortalおよびGatewayが、Active Directory(=LDAPサーバー)をユーザー認証サーバーとして利用できるようにします。

a)「Device」 → b)「認証プロファイル」 → c)「追加」をクリックします。

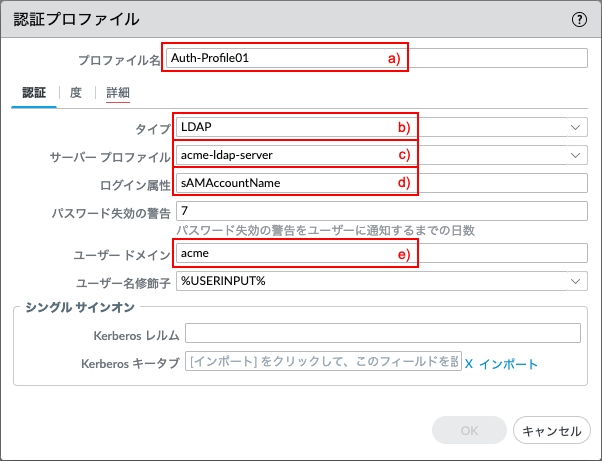

a)名前に「Auth-Profile01(任意)」を入力します。

「認証」タブで、

b)タイプは「LDAP」を選択します。

c)サーバープロファイルは設定済みの「acme-ldap-server」を選択します。

d)ログイン属性に「sAMAccountName」と入力します。

e)ドメインに「acme」と入力します。

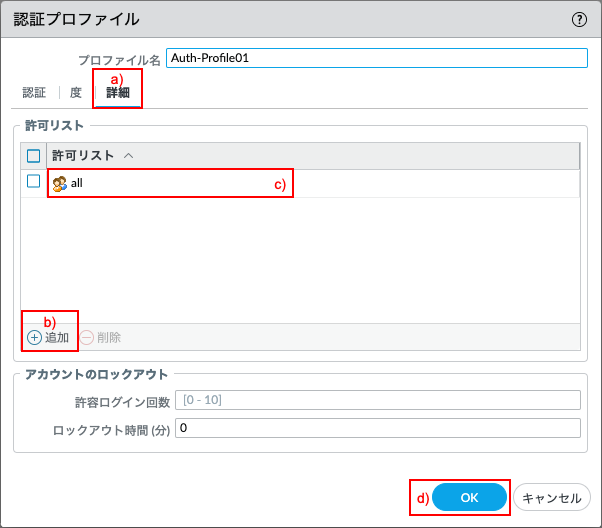

a)「詳細」タブ → 許可リストのb)「追加」をクリックし、c)「all」を選択します。

d)「OK」をクリックします。

「コミット」を実施します。

認証が成功することを確認

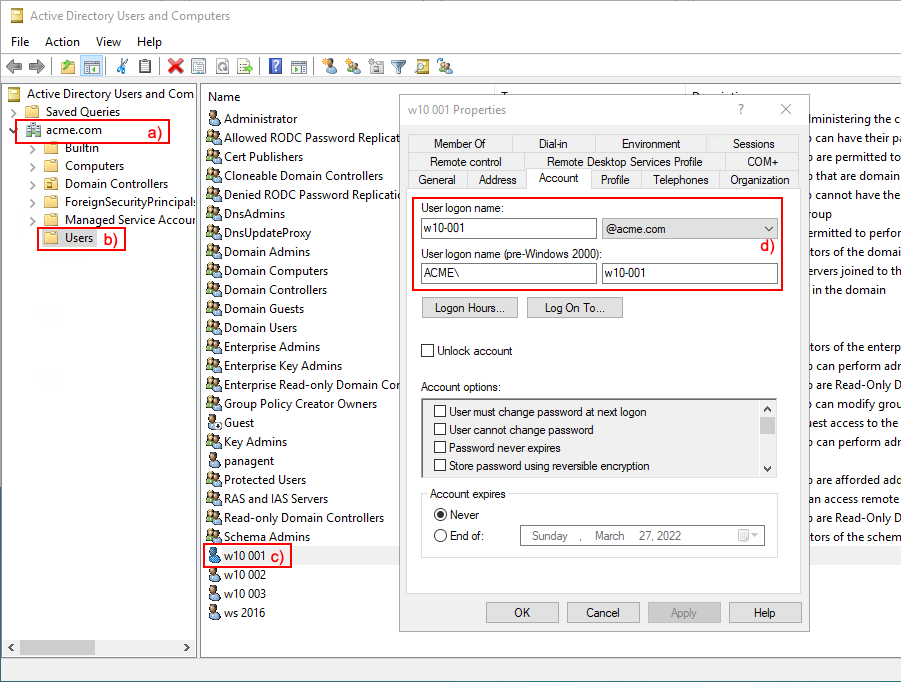

この環境では、ADにいくつかユーザーが登録されていますが、そのうちの一つ、acme\w10-001で認証が成功するかをテストしてみます。

SSHでCLIにログインして、以下の赤文字のコマンドを実行します。

admin@PA-VM> test authentication authentication-profile Auth-Profile01 username w10-001 password

Enter password : (このユーザーのパスワードを入力します)

Target vsys is not specified, user “w10-001” is assumed to be configured with a shared auth profile.

Do allow list check before sending out authentication request…

name “w10-001” is in group “all”

Authentication to LDAP server at 10.0.2.251 for user “w10-001”

Egress: 10.0.2.208

Type of authentication: plaintext

Starting LDAP connection…

Succeeded to create a session with LDAP server

DN sent to LDAP server: CN=w10 001,CN=Users,DC=acme,DC=com

User expires in days: never

Authentication succeeded for user “w10-001”

(↑認証が成功したことを示しています。)

コメント欄 質問や感想、追加してほしい記事のリクエストをお待ちしてます!