ここでは、モバイルユーザーが外部 (インターネット) からVPN接続ができるように設定を行います。

GlobalProtectの接続動作の概要はこちらをご参照ください。

想定ネットワーク構成はこちらをご参照ください。

GlobalProtect用のネットワーク設定

既にこちらの設定は完了している前提で、GlobalProtectの動作に必要なネットワーク関連の設定を行います。

ゾーンの設定

PA FirewallにCorp-VPNゾーンを新しく追加し、GP AgentがVPN接続すると、そのVPNトンネルインターフェイスがCorp-VPNゾーンに割り当てられるようにします。

Trustゾーンを利用することもできますので必須ではありませんが、制御のしやすさの観点から、VPN専用のゾーンを生成することを推奨します。

a)「Network」 → b)「ゾーン」 → c)「追加」をクリックします。

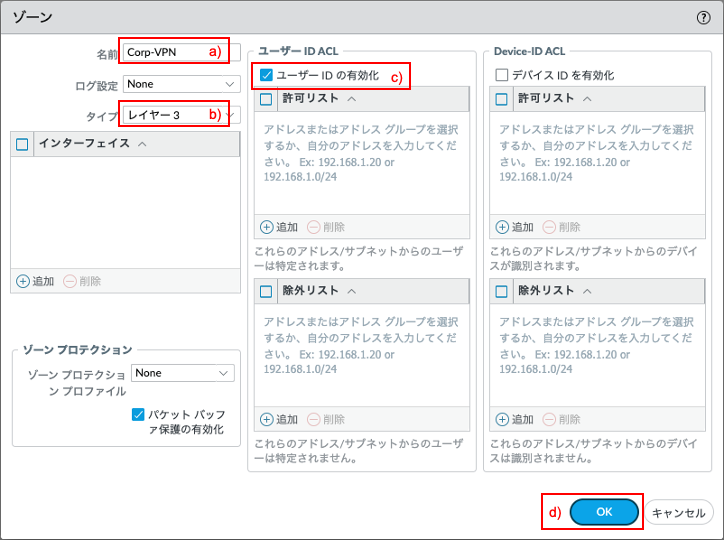

表示された画面で、a)名前に「Corp-VPN」、b) タイプで「レイヤー3」を選択します。

c)「ユーザーIDの有効化」にチェックを入れ、d)「OK」をクリックします。

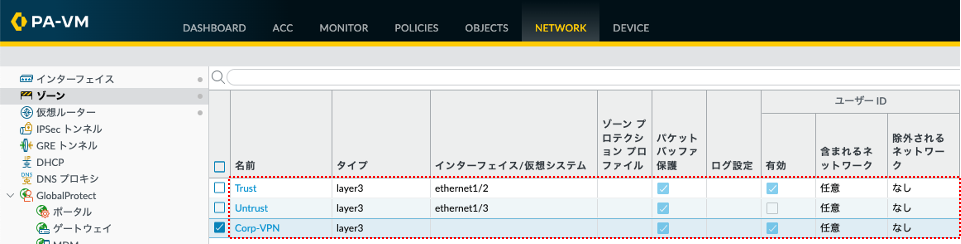

[確認のみ] 以下は、Corp-VPNゾーンが追加された状態です。

トンネルインターフェイスの設定

GP Agentが外部からVPN接続するためのトンネルインターフェイスを設定し、それをCorp-VPNゾーンに割り当てます。

複数のAgentがVPN接続する場合でも、トンネルインターフェイスは一つだけでよいです。

a)「Network」 → b)「インターフェイス」 → c)「トンネル」タブ → d)「追加」をクリックします。

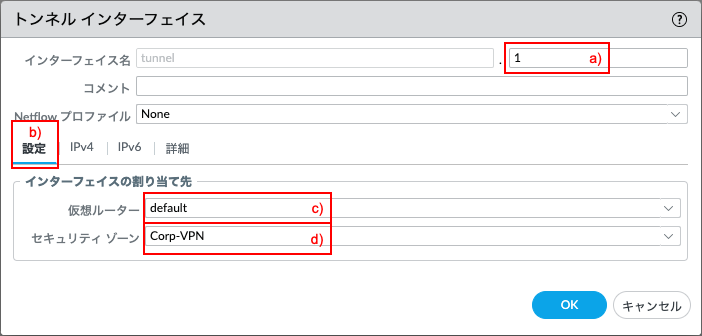

a)インターフェイス名の末尾に、「1」(任意)を入力します。

b)「設定」タブ内のc)仮想ルーターで「default」を選択し、d)セキュリティゾーンで「Corp-VPN」を選択します。

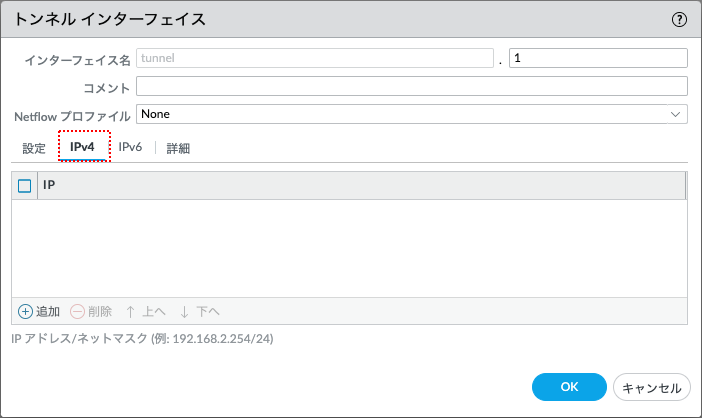

「IPv4」タブでは、何も設定しません。

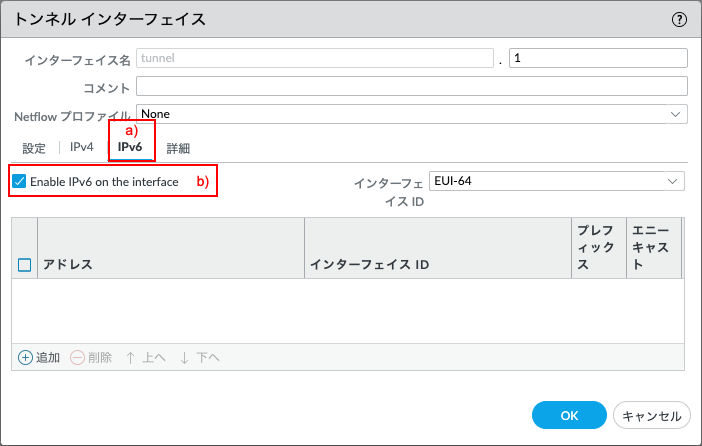

a)「IPv6」タブでは、b)「インターフェイスでのIPv6有効化」にチェックを入れます。

(コミット時のWarningメッセージを回避するためだけの目的であり、本ガイドではIPv6は使いません。)

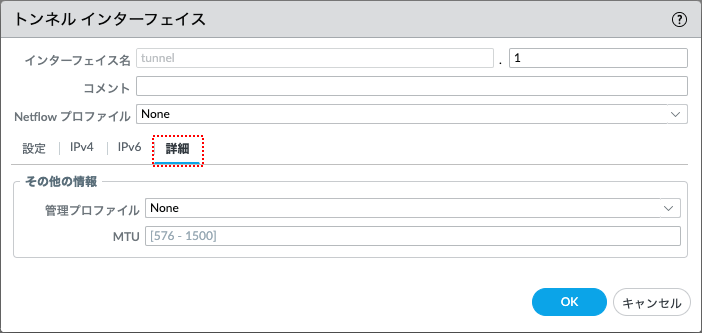

「詳細」タブでは、何も設定しません。

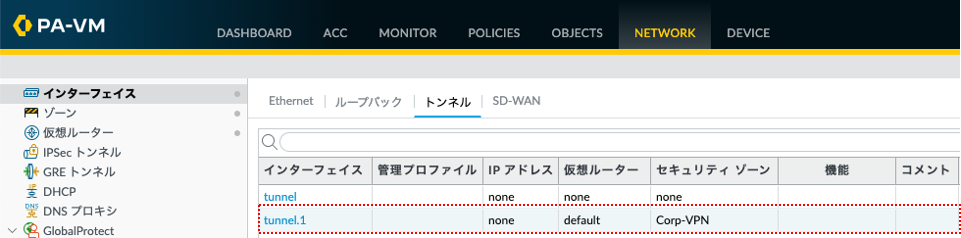

以下は、トンネルインターフェイスが一つ生成された状態です。

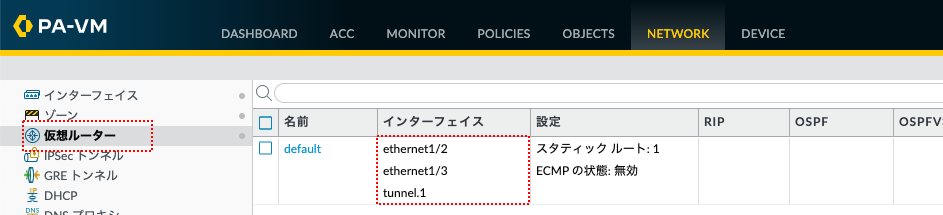

[確認のみ] 仮想ルーターにトンネルインターフェイスが加わります。

このことで、VPN接続したクライアントのインターフェイスが仮想ルーターのインターフェイスとなり、TrustやUntrustゾーンとのルーティングが可能になります。

SSL証明書の生成

GP AgentからPortalやGatewayへの接続にはHTTPSが使われるので、そのためにはSSL証明書が必要です。

それらをPA Firewall内で生成します。

認証局(CA)証明書の生成

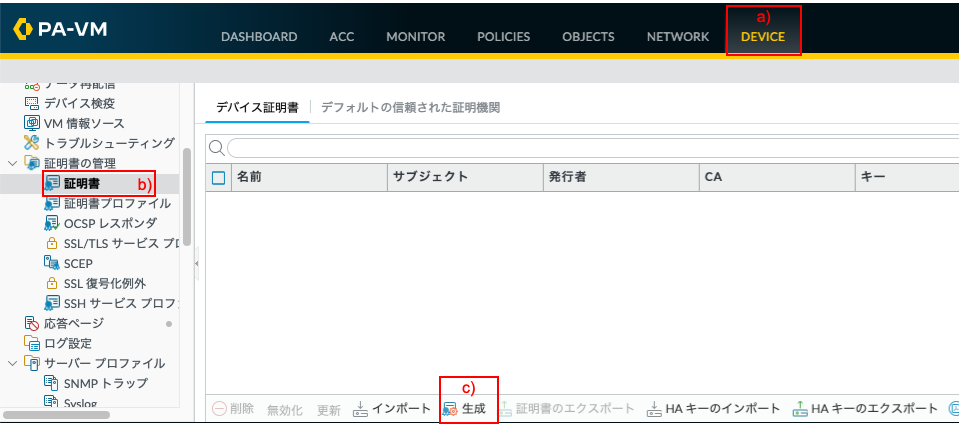

a)「Device」 → 「証明書の管理」の下のb)「証明書」 → c)「デバイス証明書」→ d)「生成」をクリックします。

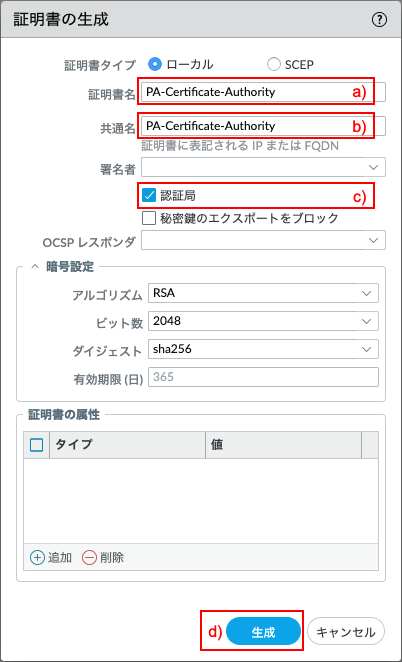

a)証明書名に「PA-Certificate-Authority(任意)」と入力します。

b)共有名にも「PA-Certificate-Authority(任意)」と入力します。

c)認証局にチェックを入れます。

d)「生成」をクリックします。

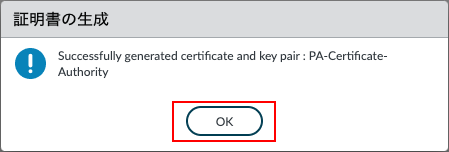

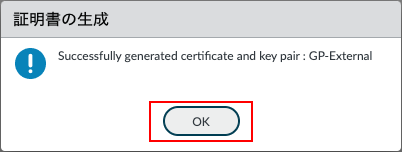

生成が成功したことを示すメッセージが出力されたら、「OK」をクリックします。

外部用のサーバー証明書の生成 (PortalとExternal Gateway兼用)

生成した認証局証明書を使って、GlobalProtect PortalおよびGatewayに設定するサーバー証明書を生成します。

想定ネットワーク構成では、PortalとExternal Gatewayで同じIPアドレスを共有するので、サーバー証明書も共有することにし、外部用に1つだけサーバー証明書を生成します。(それぞれ、別々のサーバー証明書を発行しても問題ありません。)

上記の認証局証明書を作成したときと同じ画面で、再度、「生成」をクリックします。

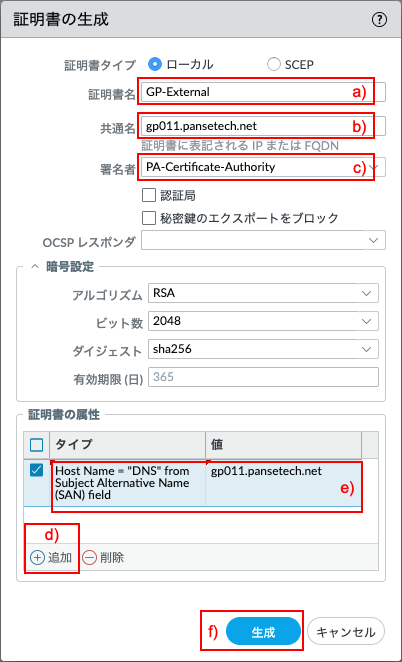

a) 証明書名に「GP-External(任意)」と入力します。

b) 共有名は、ネットワーク構成に従い、「gp011.pansetech.net」と入力します。

c) 署名者は生成した認証局「PA-Certificate-Authority」を選択します。

d) 「追加」をクリックして、e)「Host Name」を選択し、「gp011.pansetech.net」を入力します。

f) 「生成」をクリックします。

生成が成功したことを示すメッセージが出力されたら、「OK」をクリックします。

| 注) 上記で生成したサーバー証明書は、PortalとExternal Gatewayに適用する証明書です。 このPortalに適用するサーバー証明書の共通名:「gp011.pansetech.net」と、クライアントPC上のGP Agentに、宛先として設定するPortalのFQDNが一致する必要があります。

(理由: GP Agentは、サーバー証明書の共通名(Common Name (CN)) をチェックしており、GP Agentで指定した宛先FQDN(上記の例)とPortalから送られてきたサーバー証明書の共通名 が一致しなければ、証明書エラーとなって、接続できません。) GP AgentでFQDN指定する、ということは、このFQDNからPortalのIPアドレス解決ができなければなりませんから、このFQDN:「gp011.pansetech.net」は、外部DNSでアドレス解決できる状態になっている必要があります。 この想定ネットワーク構成はAWSを使っており、このFQDNがAWSのDNSサーバー (Route53) にレコードとして登録してあります。 |

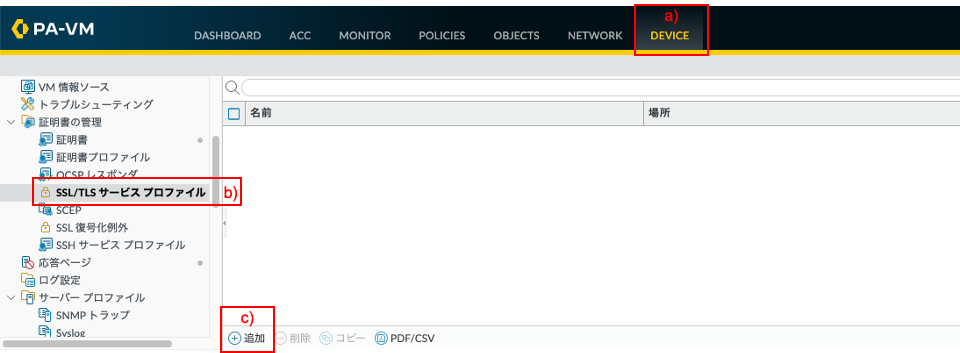

SSL / TLSサービスプロファイルの設定

SSL / TLSサービスプロファイルを使用して、GP Agent〜GP Portal/Gateway間で使用するサーバー証明書の指定と、許可するSSL/TLSのプロトコルバージョンを指定することができます。

このプロファイルはGateway設定に必要なので、Gateway設定の前に生成しておきます。

本ガイドでは、SSL/TLSプロトコルバージョンはデフォルトのままとします。

a)「Device」 → 「証明書の管理」の下のb)「SSL/TLSサービスプロファイル」 → c)「追加」をクリックします。

PortalとExternal-Gateway用のSSL/TLSサービスプロファイルを生成します。

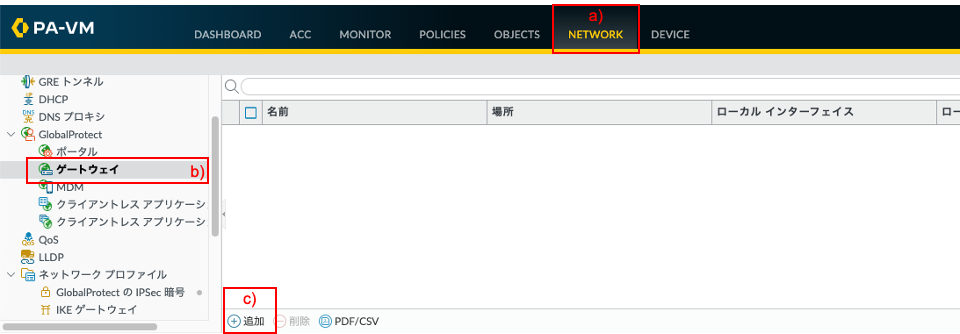

a)名前に「External_SSL_Service_Profile(任意)」と入力します。

b)証明書は作成済みの「GP-External」を選択します。

c)「OK」をクリックします。

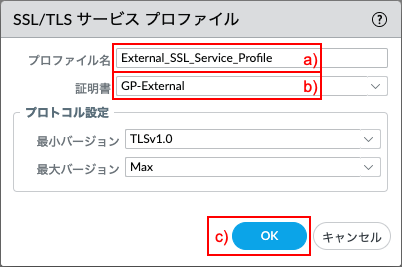

External Gatewayの設定

インターネット側からVPN接続する対象となるGatewayの設定です。

a)「Network」 → 「GlobalProtect」の下のb)「ゲートウェイ」 → c)「追加」をクリックします。

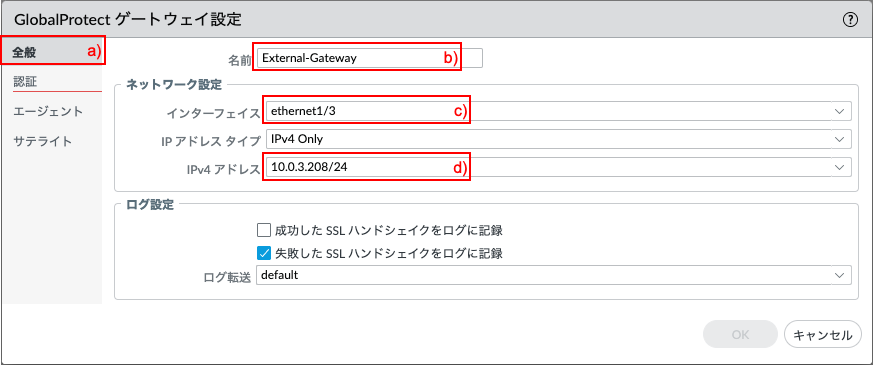

a)「全般」タブで、b)名前に「External-Gateway(任意)」と入力します。

c)インターフェイスは「ethernet1/3」を選択します。

d)IPv4アドレスは「10.0.3.208/24」を選択します。

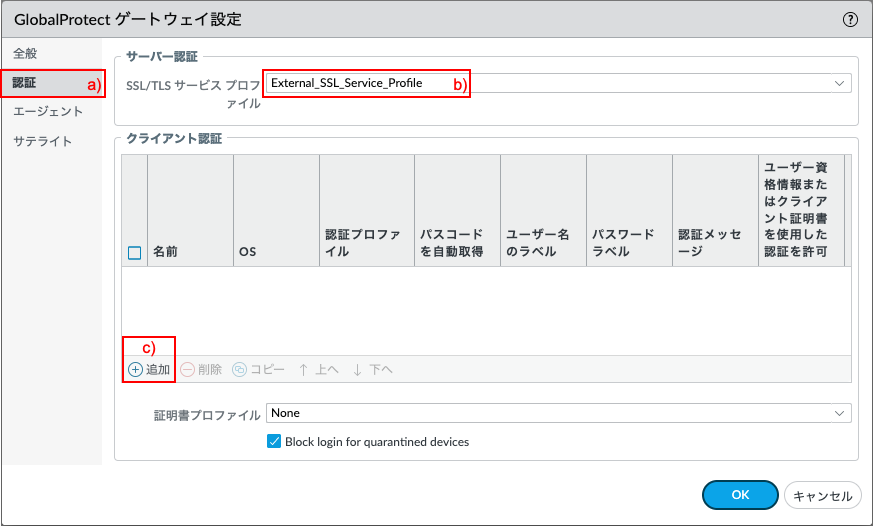

a)「認証」タブで、b)SSL/TLSサービスプロファイルで設定済みの「External_SSL_Service_Profile」を選択します。

c)「追加」をクリックします。

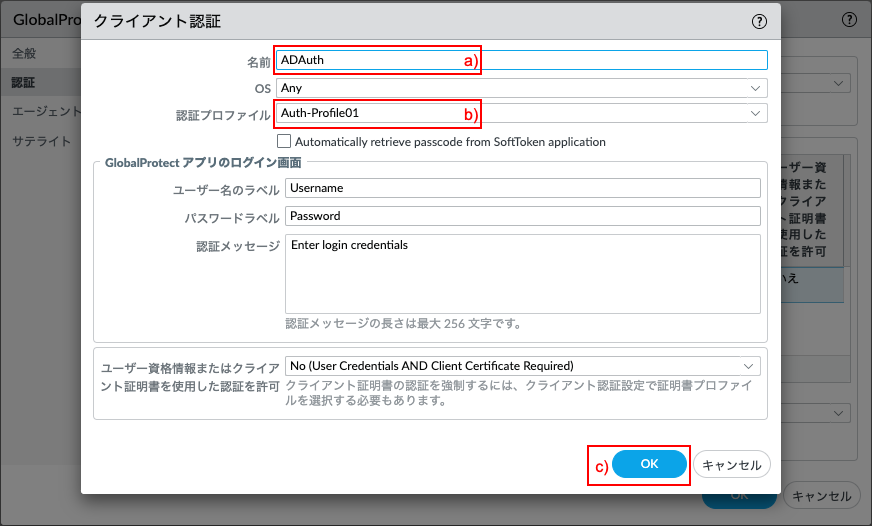

a)名前に「ADAuth(任意)」と入力し、b)認証プロファイルは設定済みの「Auth-Profile01」を選択します。

c)「OK」をクリックします。

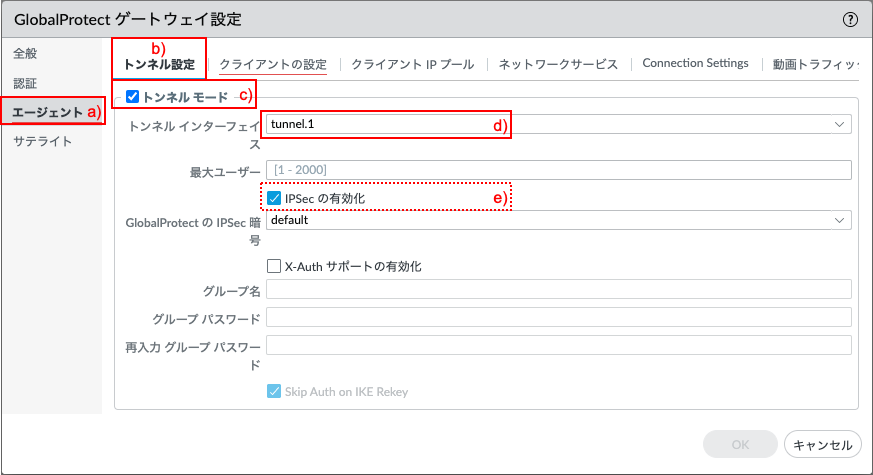

a)「エージェント」タブ → b)「トンネル設定」タブで、c)「トンネルモード」にチェックを入れ、d)「tunnel.1」を選択します。

e)「IPSecの有効化」にチェックが入っていることを確認します。 このことで、SSL-VPNよりもIPSecが優先的に使われます。

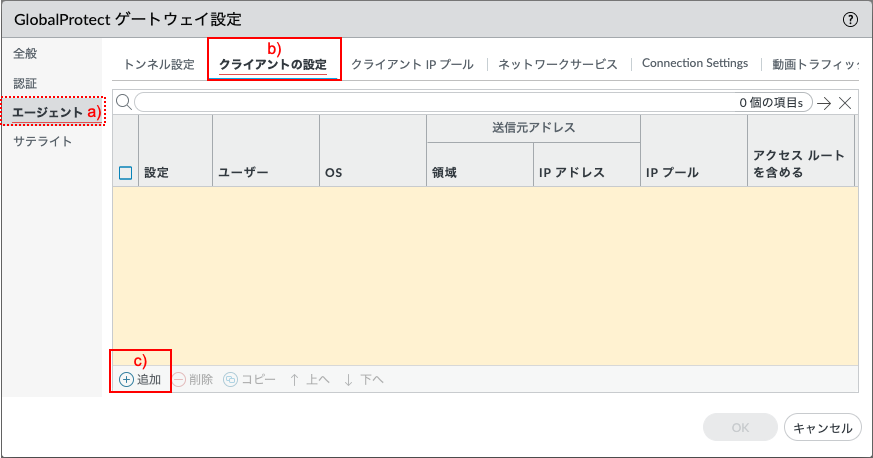

引き続きa)「エージェント」タブ → b)「クライアントの設定」タブで、c)「追加」をクリックします。

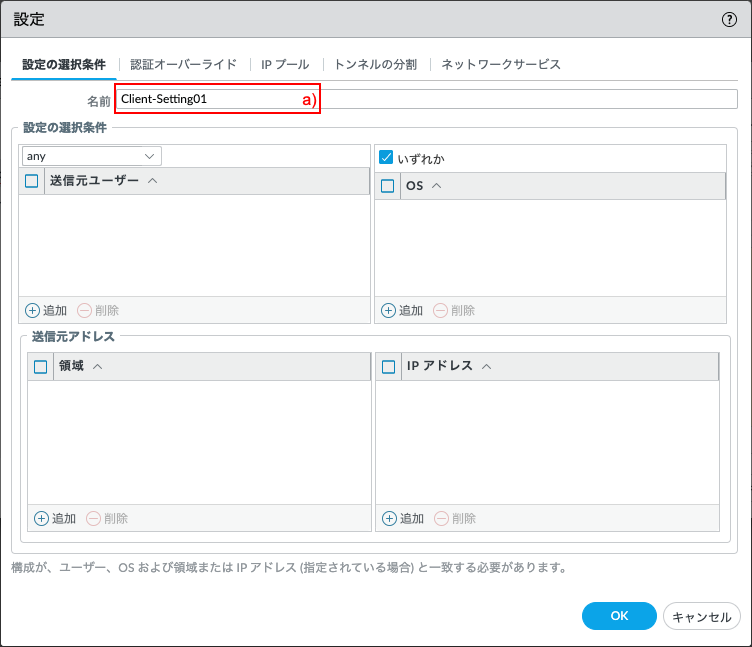

a)「認証オーバーライド」タブで、b)名前に「Client-Setting01(任意)」と入力します。

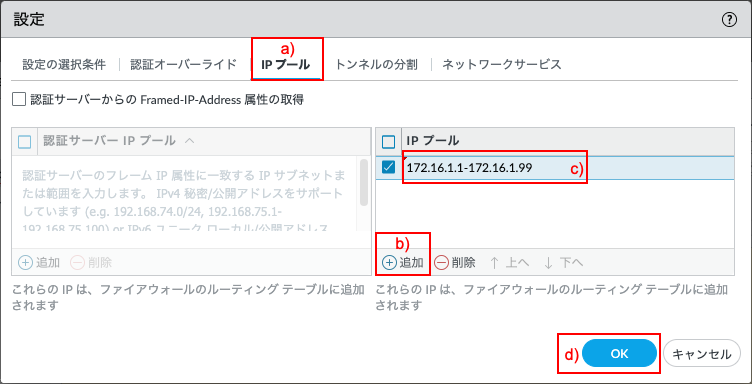

a)「IPプール」タブ → b)「追加」をクリック → c)プールアドレス「172.16.1.1-172.16.1.99」と入力します。

このIPアドレスが、GP AgentのVPN確立後、クライアントPCのVPNインターフェイスに割当てられます。

d)「OK」をクリックします。

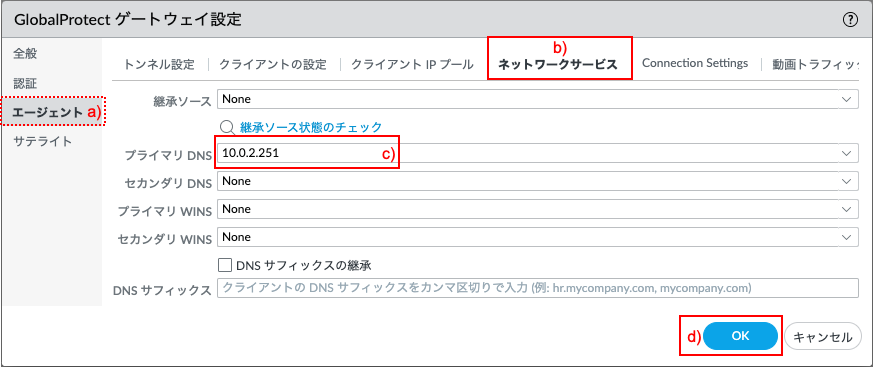

a)「エージェント」タブ → b)「ネットワークサービス」タブで、c)プライマリDNSに「10.0.2.251」と入力します。

この設定が、GP AgentのVPN確立後、クライアントPCのVPNインターフェイスに割り当てられます。

d)「OK」をクリックします。

「コミット」を実施します。

Portalの設定

GP Agentが最初にアクセスする、Portalの設定を行います。

a)「Network」 → 「GlobalProtect」の下のb)「ポータル」 → c)「追加」をクリックします。

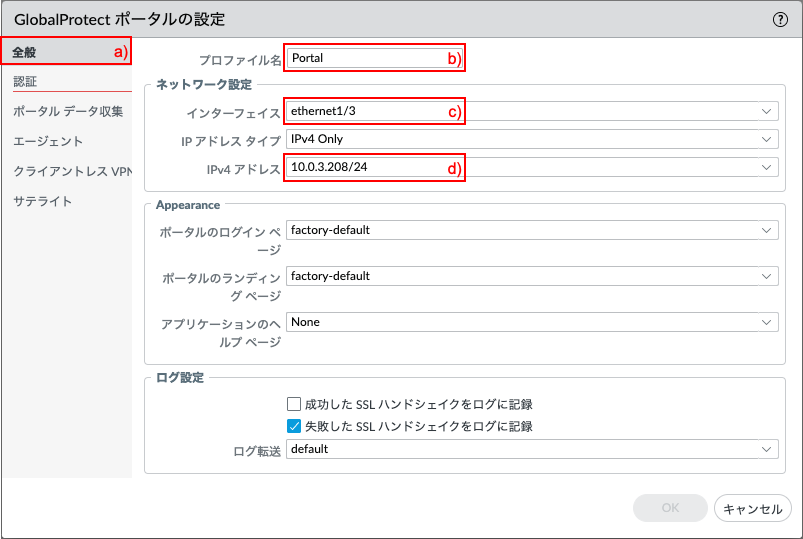

a)「全般」タブで、b)名前に「Portal(任意)」と入力します。

c)インターフェイスは「ethernet1/3」を選択し、d)でIPアドレスを選択します。

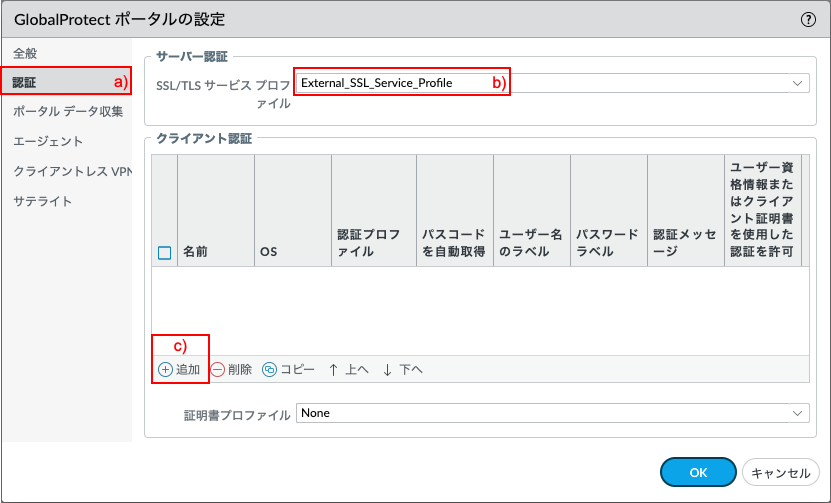

a)「認証」タブで、b)SSL/TLSサービスプロファイルで「External_SSL_Service_Profile」を選択します。

c)「追加」をクリックします。

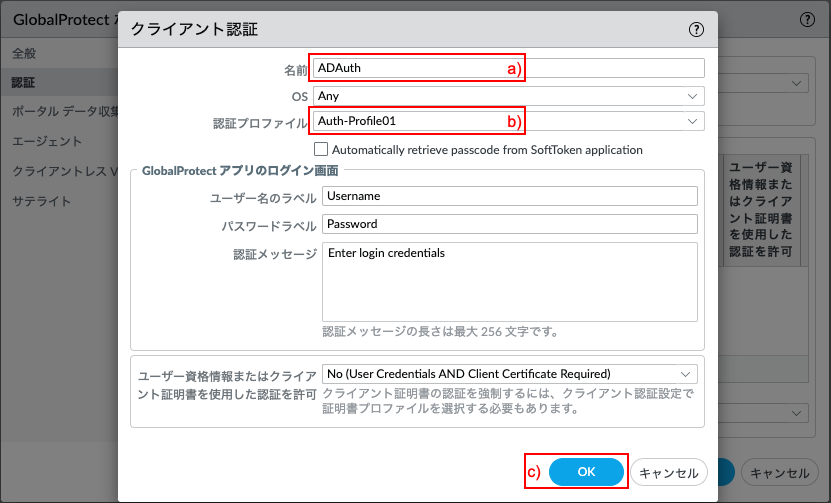

a)名前に「ADAuth(任意)」と入力し、b)認証プロファイルは設定済みの「Auth-Profile01」を選択します。

c)「OK」をクリックします。

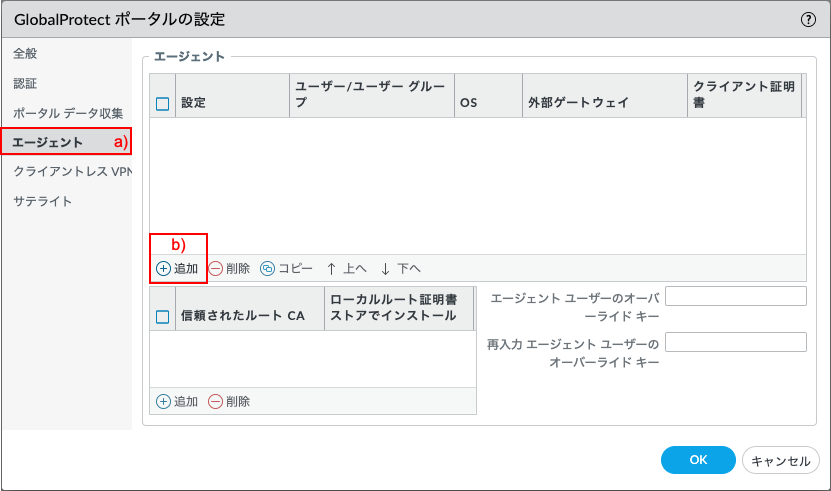

a)「エージェント」タブで、b)「追加」をクリックします。

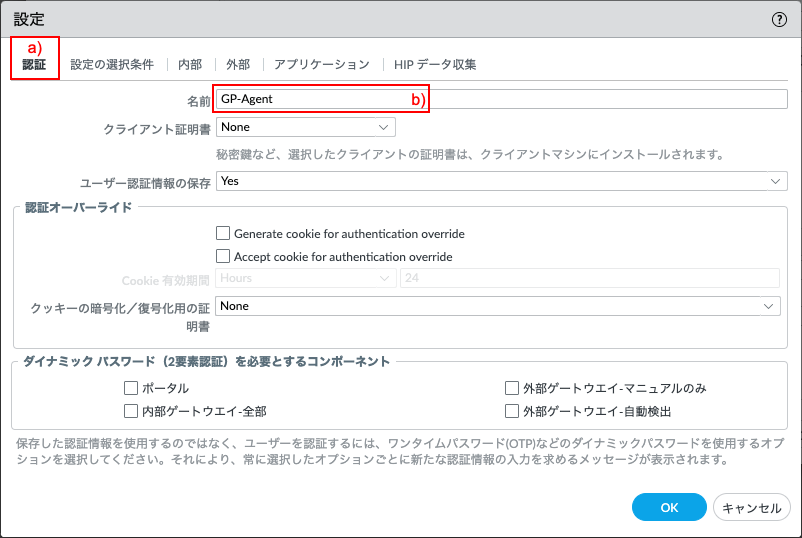

a)「認証」タブで、b)名前に「GP-Agent (任意)」と入力します。

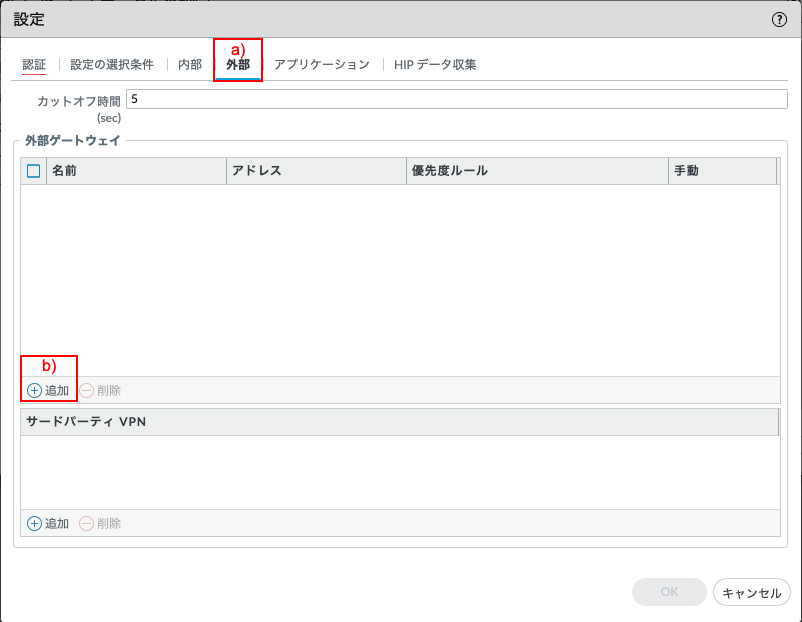

a) 「外部」タブをクリックします。

b) 「追加」をクリックします。

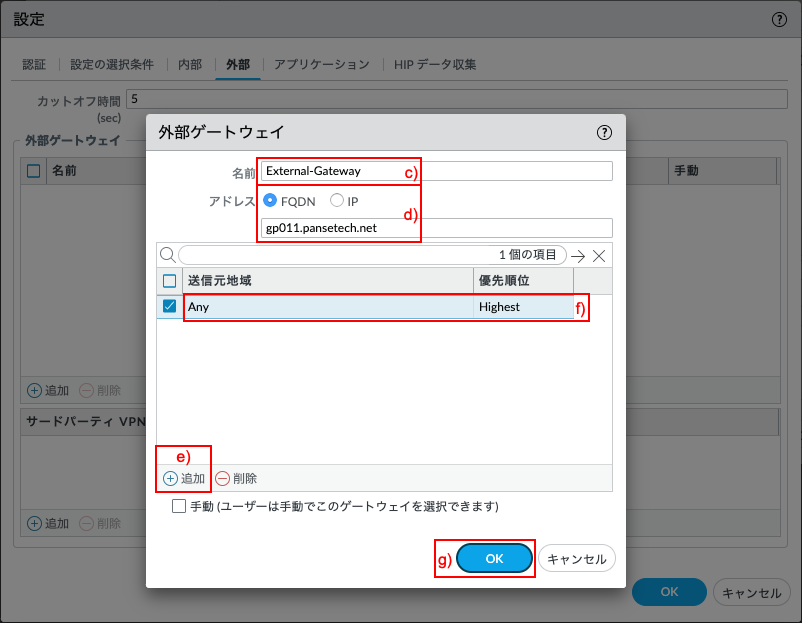

c) 名前に「External-Gateway(任意)」と入力します。

d) FQDNを選択し、「gp011.pansetech.net」と入力します。

※このFQDNが、External Gateway用SSL/TLSサービスプロファイルに設定したサーバー証明書のCommon Nameと一致する必要があります。

e) 「追加」をクリックしてf)「送信元地域」で「Any」を選択します。

g) 「OK」をクリックします。

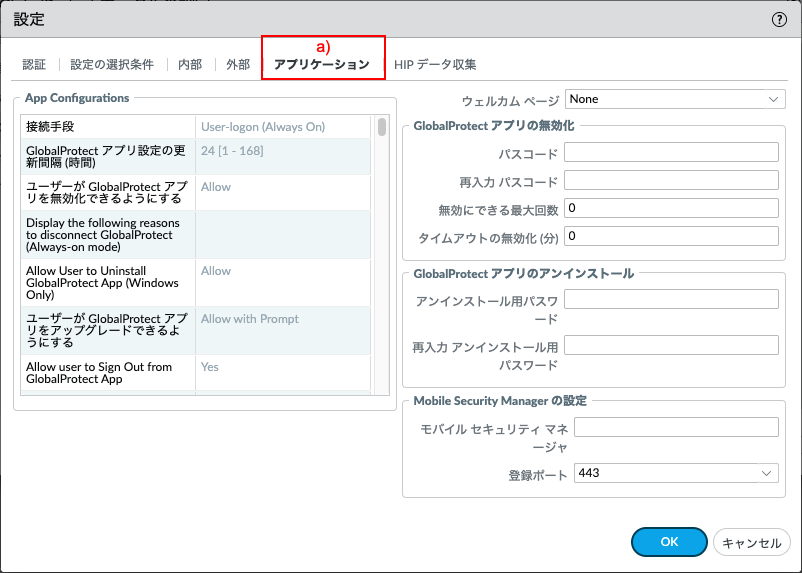

a) 「アプリケーション」タブでは、とりあえず特に何も設定せず、デフォルト状態にしておきます。

(ここの設定を変更することで、GP Agentの挙動を色々と変えられます。)

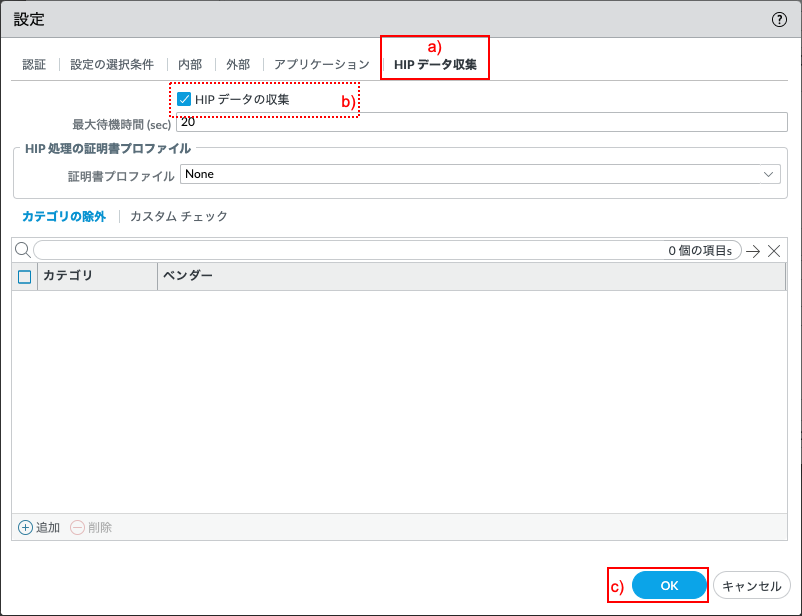

a) 「データ収集」タブでは、何も設定しません。

b) HIPデータの収集が有効になっていることを確認します。

c) 「OK」をクリックします。

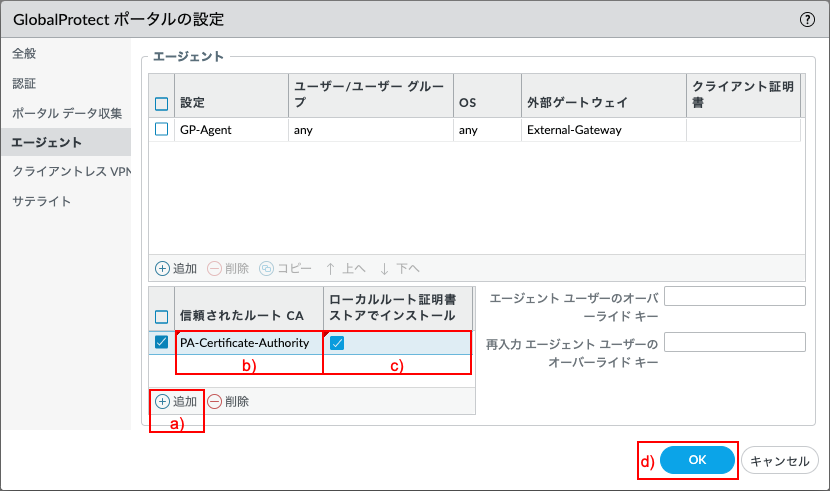

a)「追加」 → b)信頼されたルートCAに、生成済みの「PA-Certificate-Authority」を選択し、c)「ローカルルート証明書ストアでインストール」にチェックを入れます。

d)「OK」をクリックします。

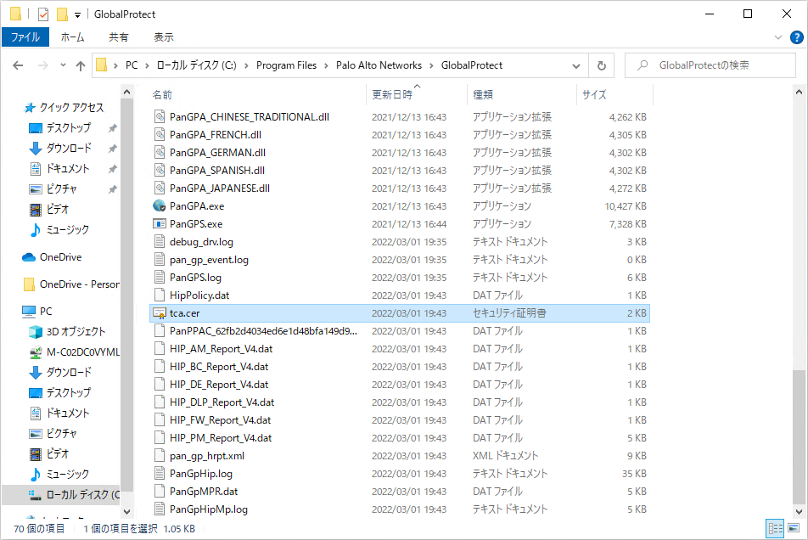

| 注) この設定をするだけで、GP AgentがインストールされたクライアントPC(Windows)の「信頼されたルート証明書発行機関」フォルダ(macOSの場合は「キーチェーンアクセス」)に、CA証明書をインポートすることができます。※ただし、PC内に、このCA証明書に署名した上位CA証明書が存在する場合に限ります。 言い換えますと、この「PA-Certificate-Authority」という名のCA証明書は中間CA証明書でなければなりません。 クライアントPCがこの中間CA証明書の上位CA証明書を持っていない場合には、クライアントPCの下記のフォルダ( C:\Program Files\Palo Alto Networks\GlobalProtect\ )に、「tca.cer」というファイル名で保存されます。 例: [参考] BEHAVIOR OF THE INSTALL IN LOCAL ROOT CERTIFICATE STORE WHEN CHECKED |

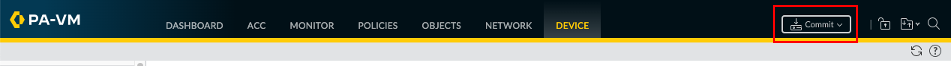

「コミット」を実施します。

ポリシーの設定

Trust→Untrust方向の既存ポリシーに、Corp-VPNゾーンを加えます。

Corp-VPN→Trustゾーンへの通信も許可したいので、そのポリシーも追加します。

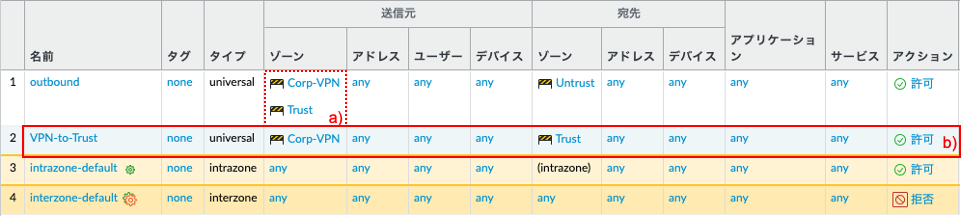

セキュリティポリシー

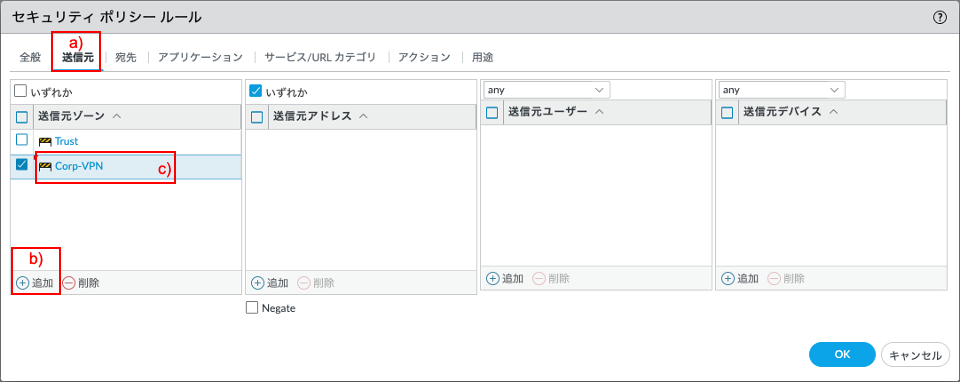

a)「Policies」 → b)「セキュリティ」 → c)「outbound」をクリックします。

a)「送信元」タブ → b)「追加」をクリックして、c)「Corp-VPN」ゾーンを追加します。

a) は、outboundポリシーの送信元ゾーンに、TrustとCorp-VPNの2つが設定された状態です。

加えて、GP Agentで接続したPCから内部サーバへのアクセスができるよう、b) のように、Corp-VPN→Trust方向のポリシーも追加します。

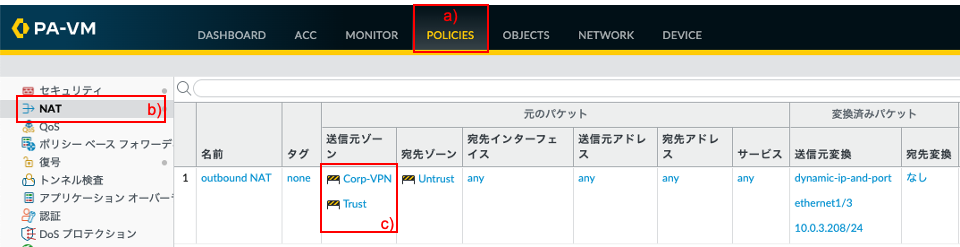

NATポリシー

NATのoutbound方向のポリシーにも、送信元ゾーンにCorp-VPNを加えて、PA Firewall経由でインターネットへ通信できるようにし、「コミット」を実施します。

GP Agentのインストール

GP AgentをクライアントPCにインストールする際には、PA FirewallのPortalにWebブラウザでアクセスし、PA Firewallからダウンロードします。

そのためには、事前にPA FirewallにGP Agentをダウンロード&アクティベーションしておく必要があります。

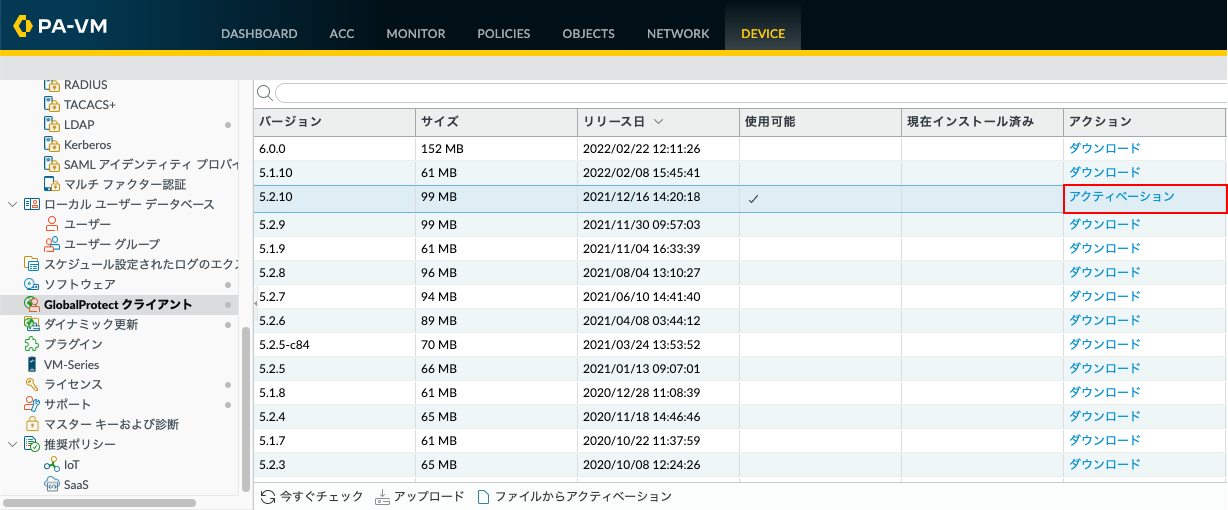

GlobalProtect Agentのダウンロード&アクティベーション

a)「Device」 → b)「GlobalProtectクライアント」 → c)「今すぐチェック」 をクリックします。

現在リリースされているGlobalProtect Agentのバージョンの一覧が得られます。

本ガイドでは、d) 5.2.10を利用することにします。アクション列の「ダウンロード」をクリックします。

「アクティベーション」をクリックします。

「はい」をクリックします。

成功を示すメッセージが出たら、「閉じる」をクリックします。

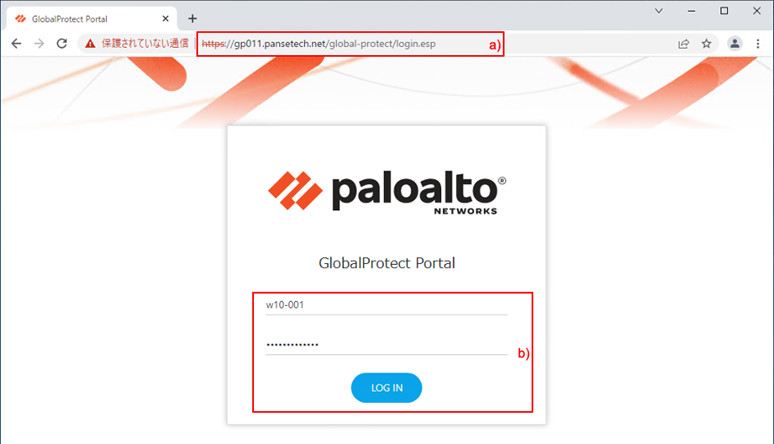

クライアントPCへのGP Agentのインストール

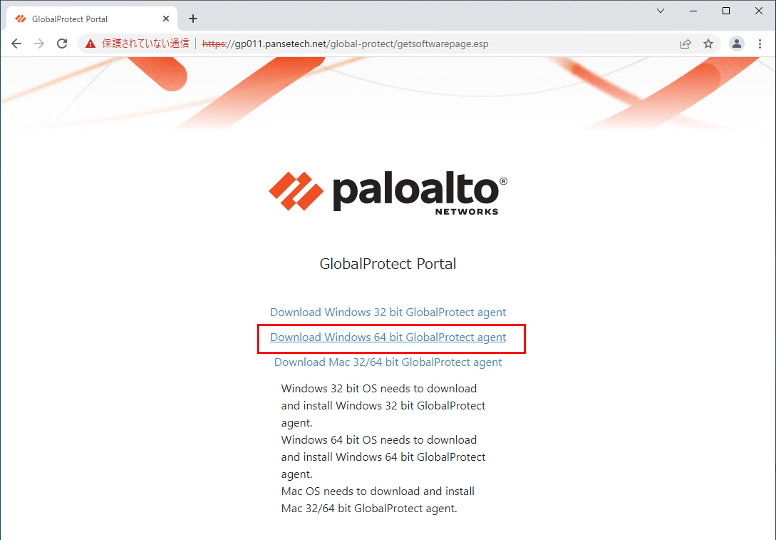

a) GP AgentをインストールするクライアントPC (例:Windows10) から、Webブラウザを使って、Portal (gp011.pansetech.net) へアクセスします。

b) Active Directoryに登録されているユーザー名(例:w10-001)とパスワードを入力し「LOG IN」をクリックします。

OS環境に合うGlobalProtect Agentをダウンロードします。

この例では、Windows 64 bit版を選択しています。

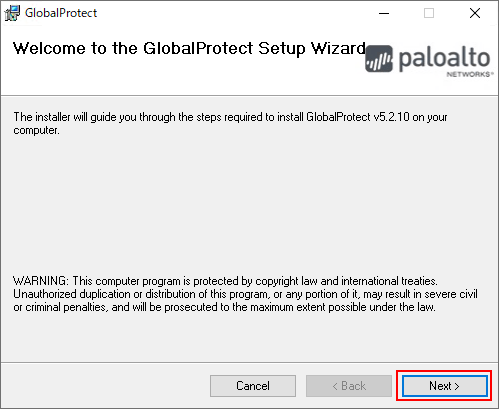

ダウンロードしたmsi形式ファイルを実行します。

「Next」をクリックします。

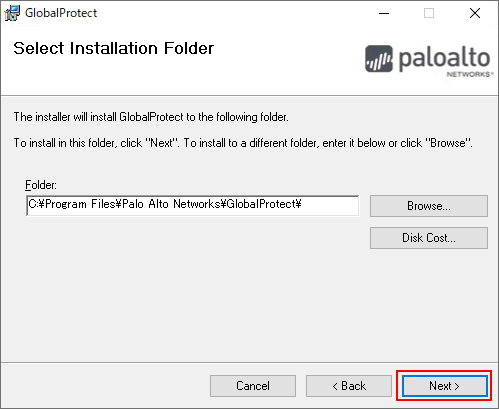

「Next」をクリックします。

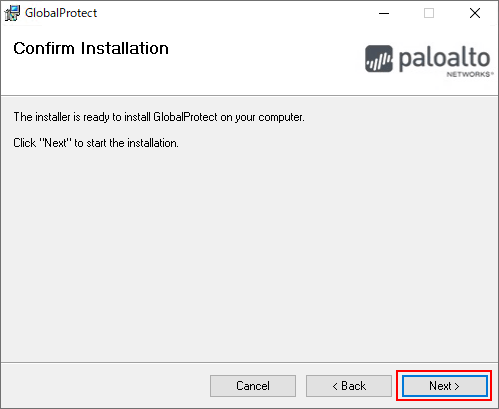

「Next」をクリックします。

ユーザー権限でログインしているWindowsクライアントPCの場合、ここで管理者権限を求められます。

その場合は、管理者IDおよびパスワードの入力が必要です。

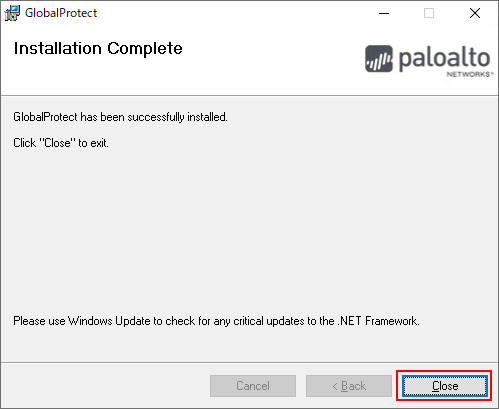

「Close」をクリックします。GP Agentのインストールは完了です。

Windows10へのインストールが完了すると、GP Agentは常駐プログラムとしてタスクトレイに入ります。

Portal & External Gatewayへのアクセス

イントールが完了したGP Agentから、まずはPortal、その後Gatewayへ接続できることを確認します。

表示された以下のGP Agentの画面で、a) PortalのFQDN:「gp011.pansetech.net」を入力します。

b) 「接続」をクリックします。

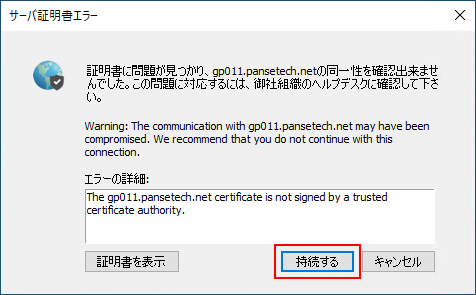

初めてPortalにアクセスした際には、以下の証明書のエラーが出力されます。「持続する」をクリックします。

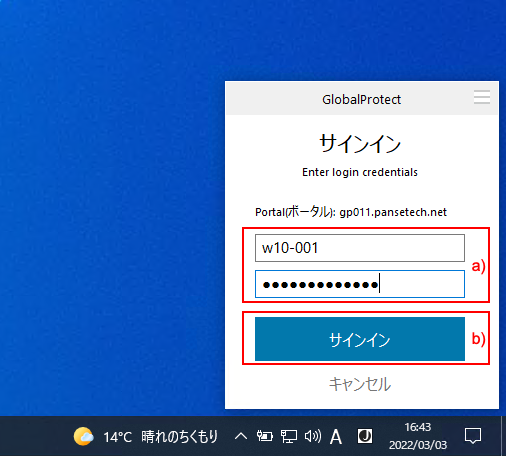

Active Directoryに登録されているユーザー名(例:w10-001)とパスワードを入力し「サインイン」をクリックします。

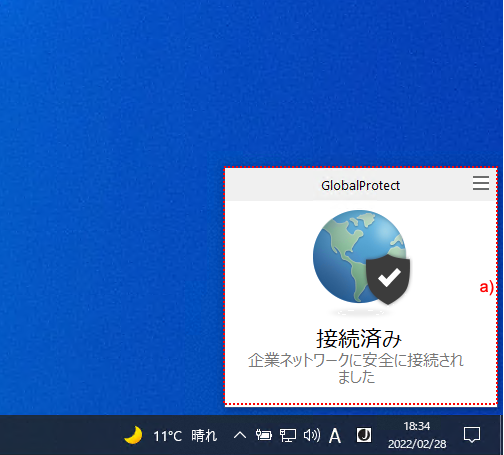

以下のように接続されたことを示す画面が出力されます。

[確認のみ]GP Agentの右上にある  をクリックして、「設定」を選択します。

をクリックして、「設定」を選択します。

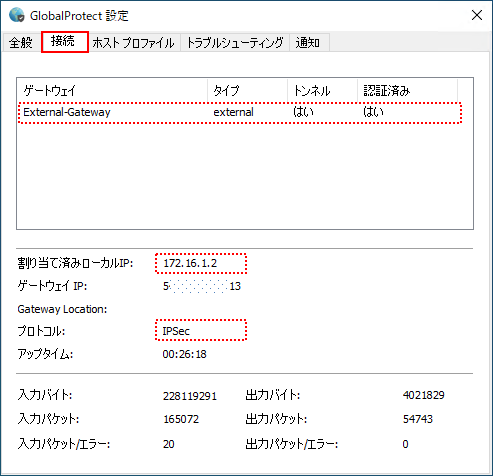

「接続」タブをクリックして、External-Gatewayへ接続された状態を確認することができます。

- トンネルが「はい」

- 割り当て済みローカルIP:172.16.1.x (Pool設定したIPアドレス)

- プロトコル: IPSec

再接続して挙動を確かめたい場合には、GP Agentの右上にある をクリックして、「接続を更新」をクリックしてください。

をクリックして、「接続を更新」をクリックしてください。

GlobalProtectの基本的な設定は以上です。

[参考]GP Agentの挙動の変更方法

GP Agentの挙動を変更する方法について、記載しておきます。

例えば、GP Agentのデフォルトの挙動は、「User-logon(Always On)」となっており、Windowsにログオンすると同時に、常にPA Firewallに接続した状態を維持するようになっています。

この挙動を、「ユーザーがVPN接続したい時だけ、手動で接続させるようにしたい。」という場合には、Portalの設定で変更することができます。

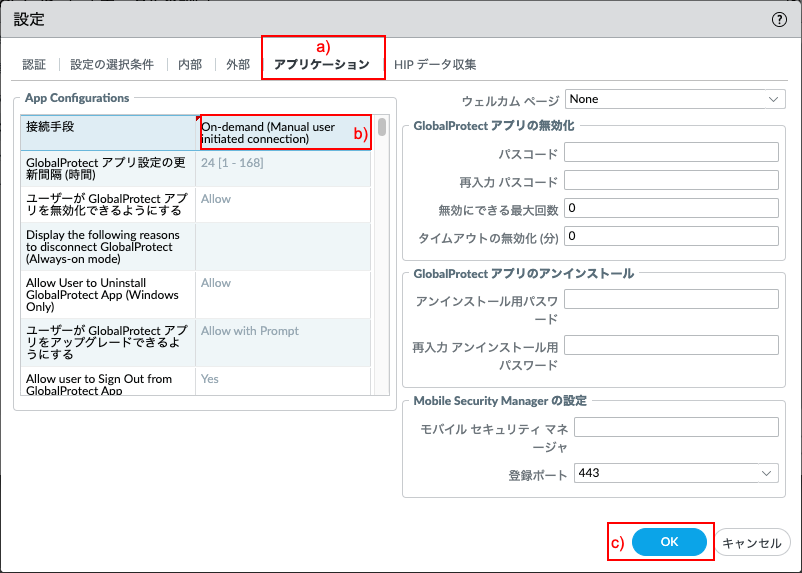

「Network」タブ → GlobalProtectの下の「ポータル」 → 設定済みの「Portal」をクリック → 「エージェント」タブ → 設定済みの「GP-Agent」をクリック → a)「アプリケーションタブ」で表示される以下の画面で、「接続手段」をb)「On-demand (Manual user initiated connection)」に変更し、c)「OK」をクリックします。

「コミット」を実施します。

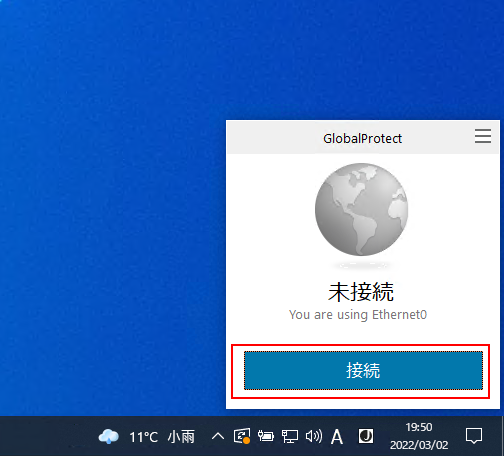

クライアントが再ログインすると、「切断」ボタンが現れるようになります。クリックすると切断されます。

この設定によって、GP Agentが自動接続することなく、以下の状態で待機するようになります。

「接続」をクリックすることで、接続できます。

コメント欄 質問や感想、追加してほしい記事のリクエストをお待ちしてます!

いつも貴重な情報をありがとうございます。

Paloaltoの初心者で、個人的に検証機(PA-220)を入手して検証を行っております。

外部からのVPN接続のテストで、

「GlobalProtect Agentのダウンロード&アクティベーション

a)「Device」 → b)「GlobalProtectクライアント」 → c)「今すぐチェック」 をクリックします。

現在リリースされているGlobalProtect Agentのバージョンの一覧が得られます。

本ガイドでは、d) 5.2.10を利用することにします。アクション列の「ダウンロード」をクリックします。 」

部分ですが、

https://pansetech.net/category/pa-series/globalprotect/

の記載で、

「WindowsとmacOSに限定されますが、本ガイドで紹介するほとんどの機能はPA Firewallの標準機能としてご利用いただけます。」

とあり、ライセンスがExpire しても設定が可能と認識したのですが、本機でGPの設定しようと

したところ、GlobalProtect Agentのバージョンの一覧が表示されません。

こちらは、やはり何等かのライセンスが必要で、ライセンスが無い場合には使えないと

いうことなのでしょうか。(PAN-OSは、10.2 です。)

よろしくお願い申し上げます。

Global Protect Agentは、パロアルトネットワークスが管理するサーバ上からダウンロードすることになりますのでSupportライセンスがないとダウンロードできないと思います。

はじめまして。GlobalProtectクライアントを利用したいと思い、中古でPA-3020を購入して設定変更はこのサイトを参考に設定してみましたがなぜかうまく動作しません。

PAのバージョンは10.2.0です。

家のPCにGlobalProtect6.2をインストールし、PAから証明書の発行/インストールを行いましたが、接続しようとしても「接続に失敗しました。ネットワーク接続にアクセスできないか、ポータルが応答していません。ネットワークの接続状況を確認して再接続してください。」と表示され接続することがかないません。

これはどのように対応をすればよろしいですか?切り分け方法などあれば教えていただきたい所存です。