Palo Alto NetworksのSD-WAN その1ではPAシリーズで実現するSD-WAN for NGFWについて纏めました。

今回はSD-WAN専用機を使用してSD-WAN環境を構成するPrisma SD-WANについて纏めます。

Prisma SD-WANの概要

Prisma SD-WANはPalo Alto Networksが買収を行ったCloudGenixの技術を使用し、2021年1月から提供が行われています。

SD-WAN専用機である ION(Instant-On Network)デバイスを使用し、クラウド上のコンソールから容易にSD-WANを展開することが可能です。

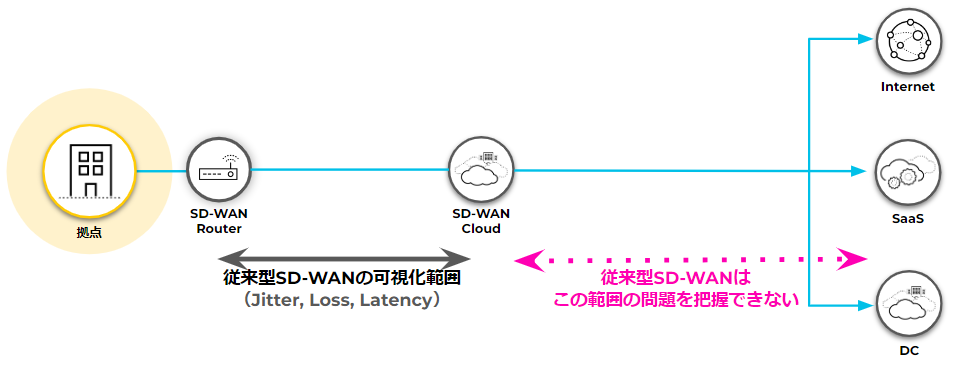

SD-WANという言葉が世間で使われ始めた頃から存在するSD-WAN装置は、レイヤー3の情報(ジッタ、レイテンシ、パケットロス率など)を計測し、トラフィックを送信する回線の決定を行っていました。

この方法の場合、計測を行っている区間(拠点とデータセンターまたはクラウド間)の状態は回線選択に反映されますが、データセンターまたはクラウドの先の状態は反映されないため、本当に最適な回線が選択されるとは限りません。

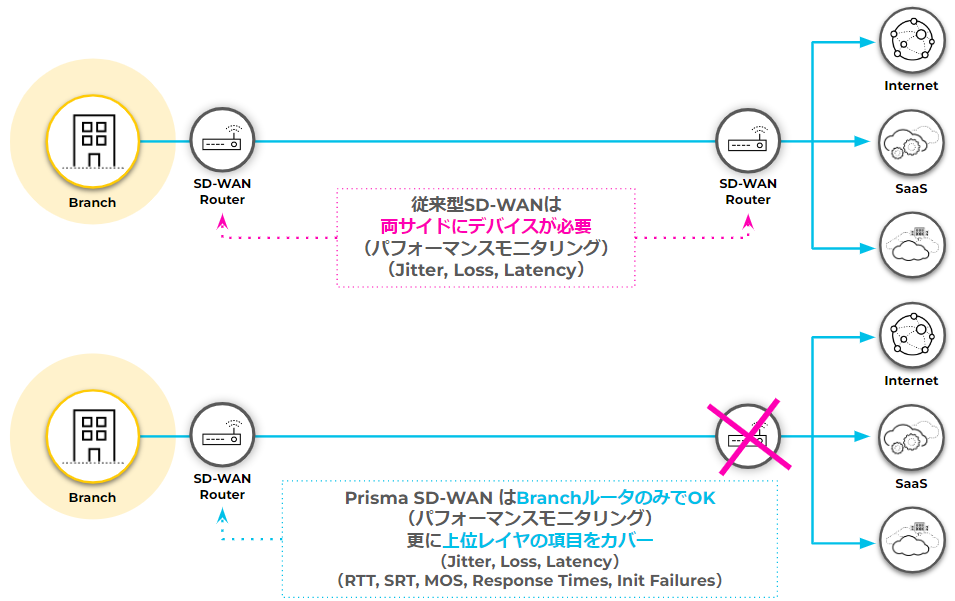

Prisma SD-WANは次世代SD-WANとして開発が行われたもので、IONデバイスが実通信の状態を監視し、アプリケーションを識別した上でEnd-to-Endのパフォーマンスを計測することで、最適な回線を使用することが可能です。

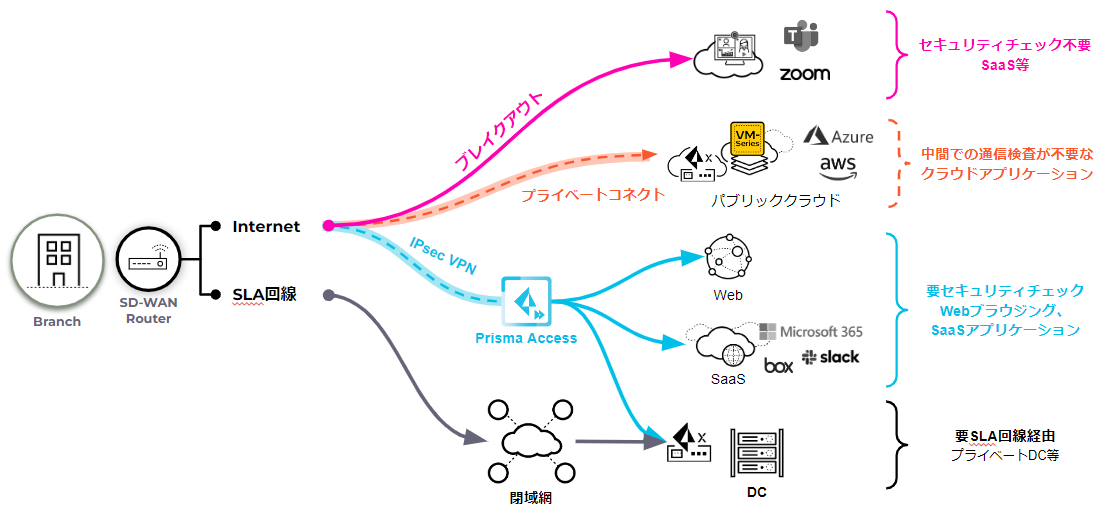

Prisma SD-WANのIONデバイスはSD-WAN専用機のため、PAシリーズのような次世代FWが持つ高度なセキュリティ機能は持ちません(ZoneベースのFW機能は具備)。

インターネット向けの通信に対して高度なセキュリティ機能を適用する場合には、Palo Alto NetworksのクラウドサービスであるPrisma Accessと接続を行います。

Prisma SD-WANとPrisma Accessを合わせてPrisma SASEとして使用することで、APIを使用したIONデバイスからPrisma Accessへの接続の自動化や、拠点からインターネット上のSaaSアプリケーションまでの区間をホップバイホップで可視化(Digital Experience Monitoring)することができるようになります。

Prisma SD-WANを構成するコンポーネント

Prisma SD-WANを構成する重要なコンポーネントは以下の通りです。

・クラウドコンソール

Prisma SD-WANを契約するとPalo Alto Networks社から無償で提供されるコンソールです。

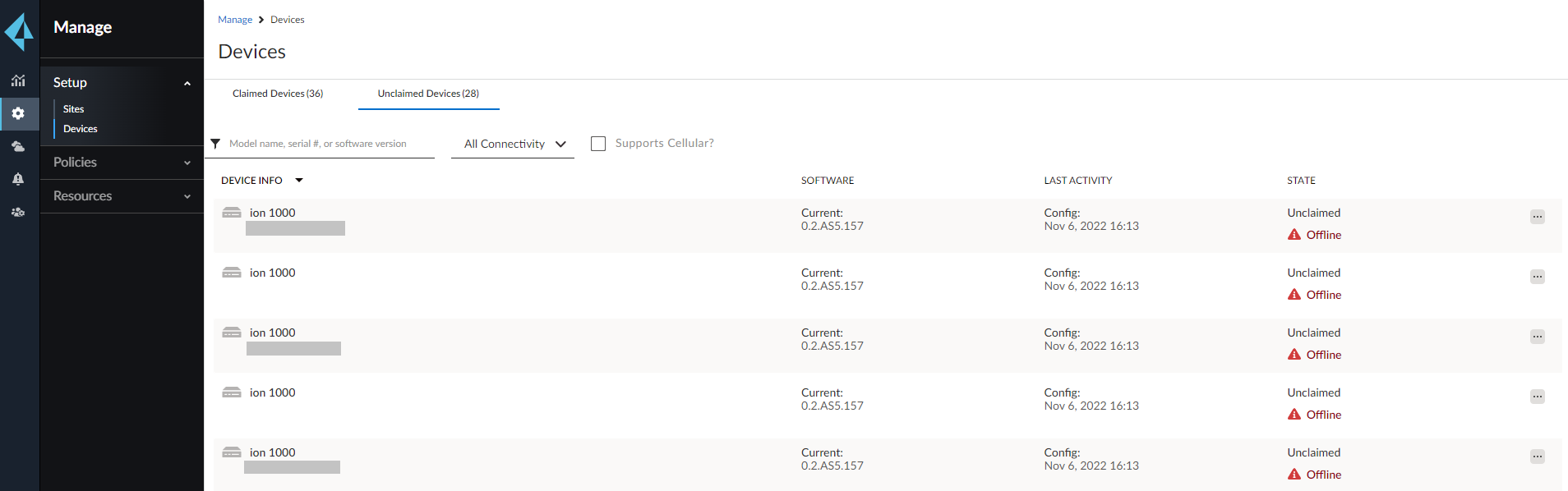

購入したIONデバイスはこのクラウドコンソールに出荷時に自動で登録が行われます。

IONデバイスをDHCPが有効なポートに接続すると、インターネット上のクラウドコンソールに自動で接続しに行く動作をするため、クラウドコンソールからIONデバイスの操作を行うのに機器側での設定は特に必要ありません。

※DHCPがない環境の場合、CLIからポートに対してIPアドレスやゲートウェイ等の設定が必要です。

・ブランチサイト

本社や支社など、トラフィックの可視化、制御を行うサイトです。

このサイトに配置されたIONデバイスは、ブランチデバイスとして回線選択のためのポリシーやQoS、セキュリティポリシーを適用することが可能です。

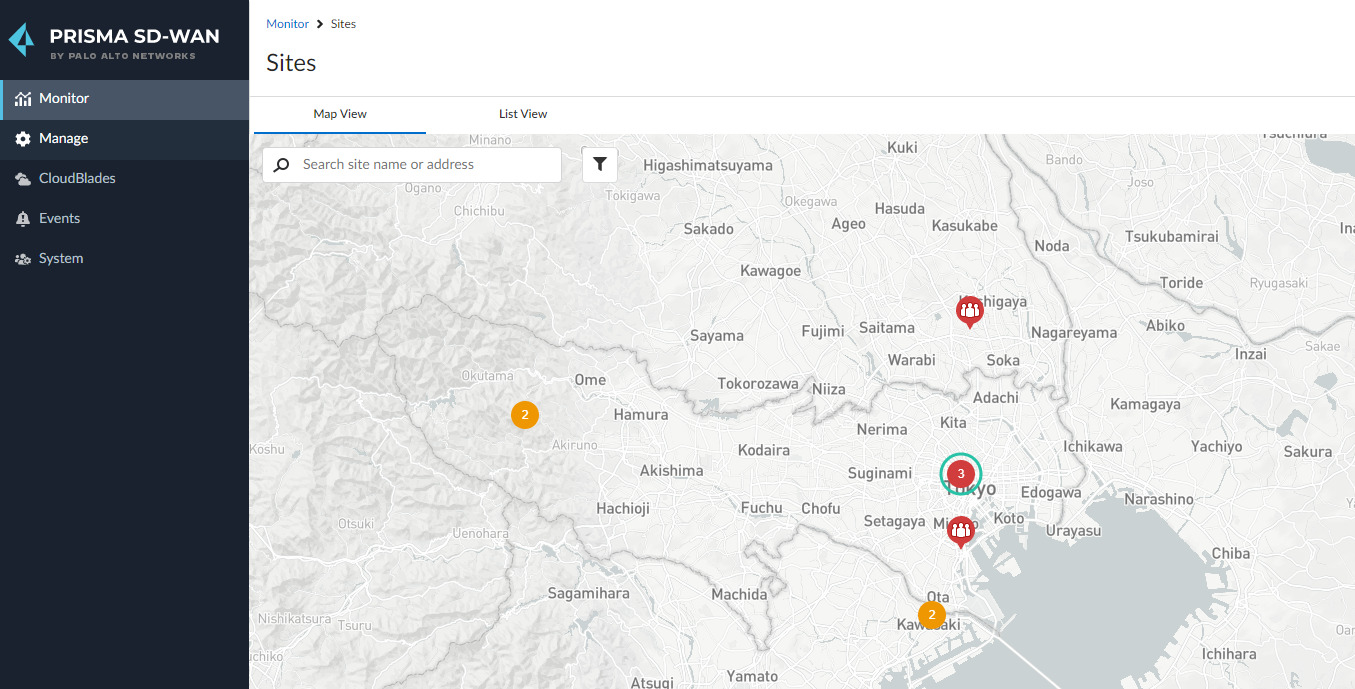

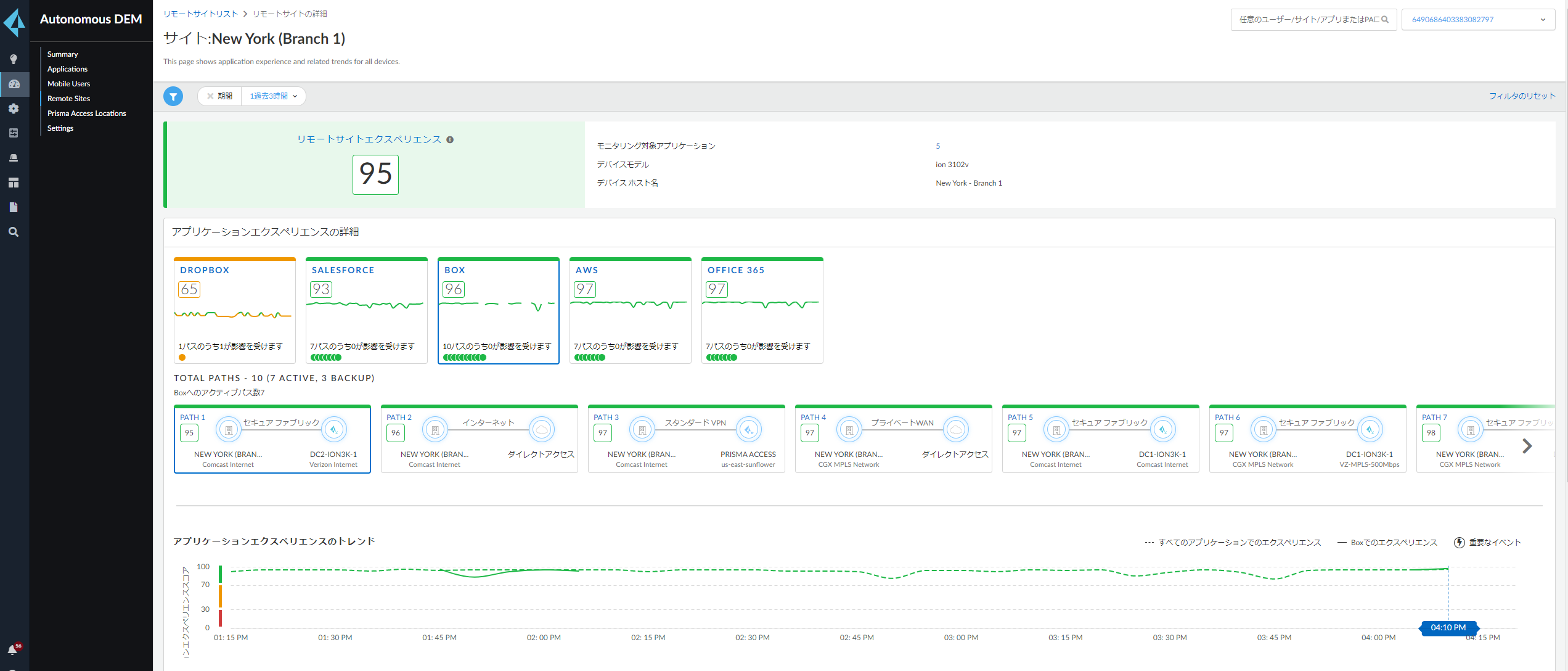

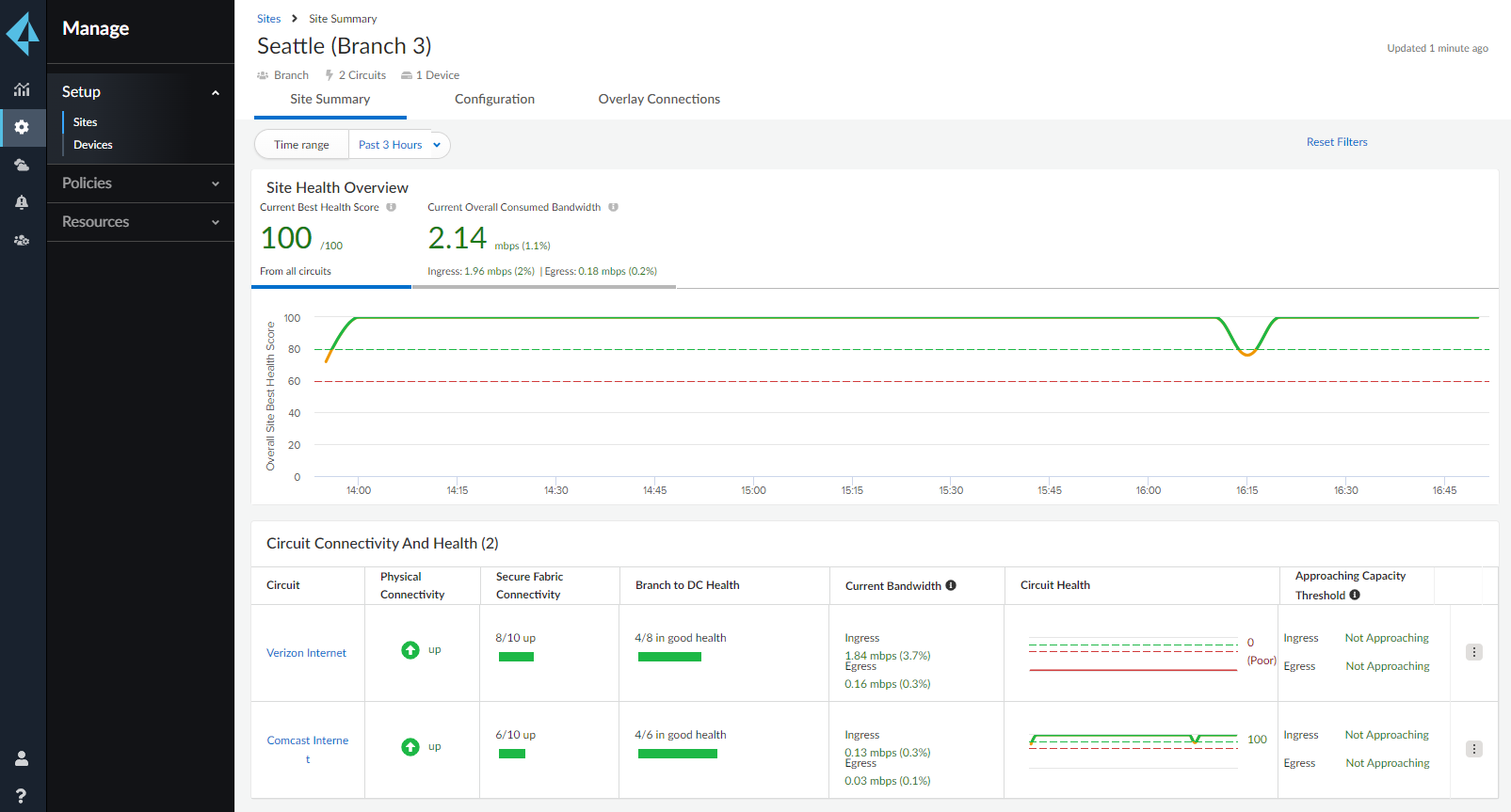

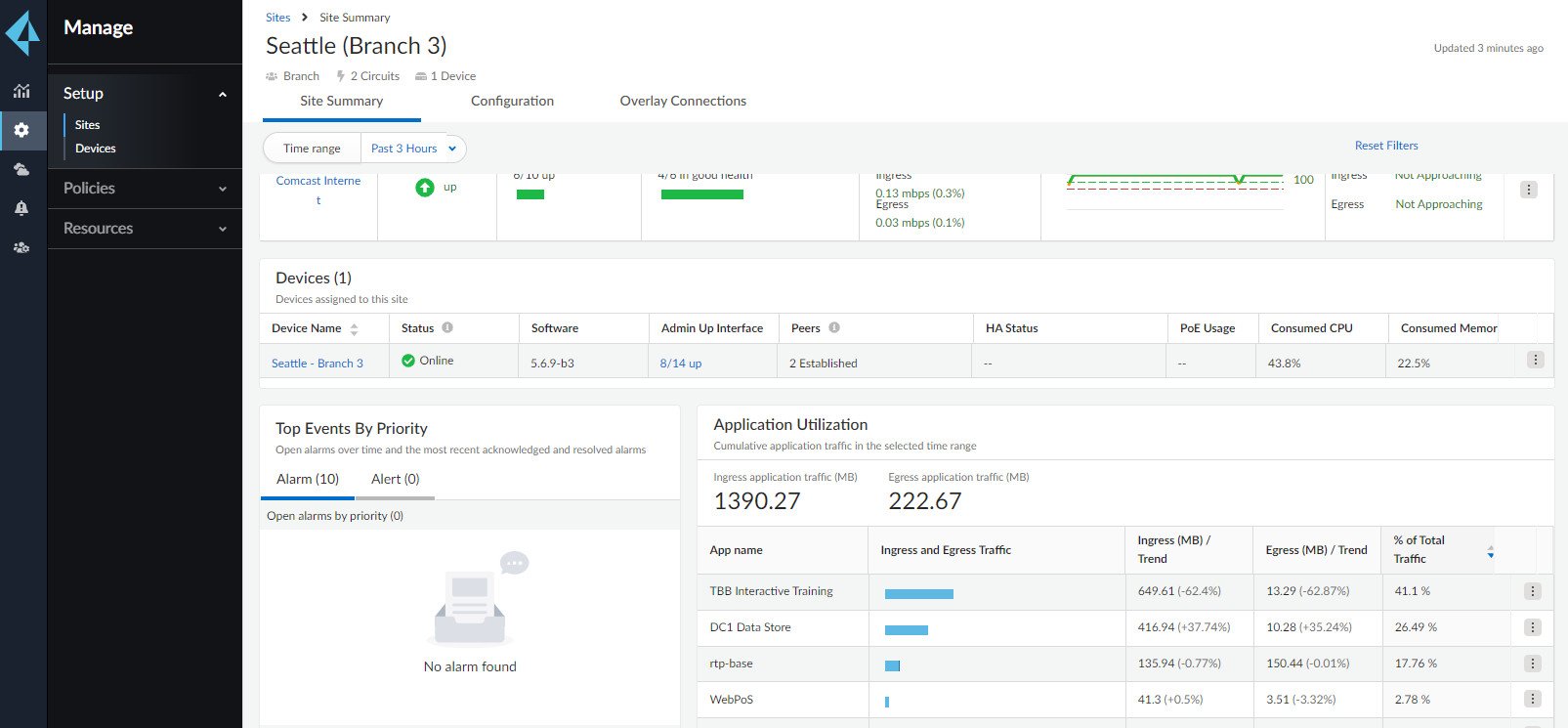

以下はサイトの様々な情報を確認できるSite View Dashboardのサンプルです。

サイトで収容している回線の状態や、アプリケーションの使用率を確認することができます。

・データセンターサイト

各拠点間を接続するSD-WANファブリックのハブとなるサイトです。

このサイトに配置されたIONデバイスは、データセンターデバイスとして各拠点からのSD-WANファブリックを収容します。

流れるトラフィックに対して可視化や回線選択を行うためのポリシーの適用は行わず、ルーティングでトラフィックのコントロールを行います。

・インターフェイス

ブランチ/データセンターデバイスは使用するインターフェイスに対して役割を設定する必要があります。

それぞれのデバイスで設定可能な役割は以下の通りです。

・ブランチデバイス

Internet – インターネットに接続するためのポート

Private WAN – 閉域網に接続するためのポート

LAN – 拠点のLAに接続するためのポート

・データセンターデバイス

Connect to Internet – インターネットに接続するためのポート

Peer with a Network – データセンター内に各拠点のサブネットを広報するためのBGPピアを接続するためのポート

・INTERNET/PRIVATE WAN CIRCUITS

各拠点で収容する回線の種別と上り/下りの帯域幅を設定します。ブランチデバイスが回線選択を行う際、CIRCUITSで設定された帯域幅と実通信のトラフィック量から、一番帯域の空きが多い回線(割合ではなく実帯域)が使用されるため、正しい値を設定する必要があります。

例) 1つの拠点で100Mbpsの回線と10Mbpsの回線を収容し、Active/Activeとして使用する場合、100Mbpsの回線で90Mbpsが実通信で消費されないと10Mbpsの回線は使用されない。

・Secure Fabric Link

IONデバイス間を接続するIPsecを使用したオーバーレイのトンネルです。

ブランチとデータセンターにIONデバイスを配置した場合、データセンターをハブとして、ハブアンドスポークのSD-WANファブリックが自動で構築されます。

ブランチ間でオーバーレイのトンネルを確立させる際は、手動での設定が必要です。

データセンターデバイス間でオーバーレイのトンネルを確立させることはできません。

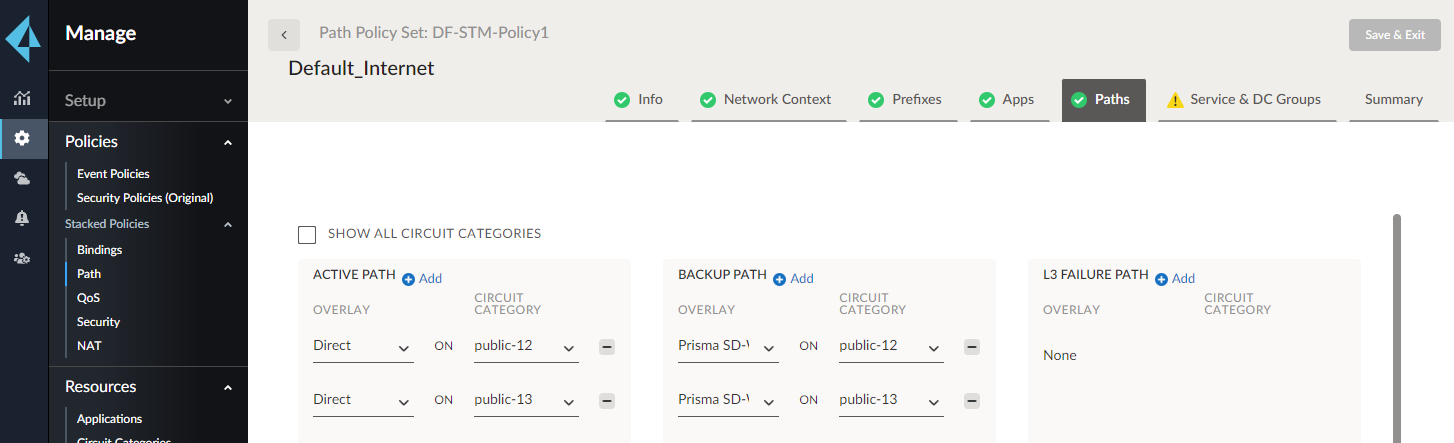

・パスポリシー

ブランチのIONデバイスが回線分散を行うために設定するポリシーです。

ファイアウォールのように送信元/宛先アドレス、アプリケーション等の条件を設定することが可能で、それぞれのパスポリシーで使用する回線を指定することが可能となっています。

パスポリシーはブランチデバイスのLANポートからInternet or Private WANポートに抜ける通信に対してのみ適用されます。

CloudBladesを使用した他サービスとの連携

Prisma SD-WANの特徴的な機能としてCloudBladesがあります。

CloudBladesはAPIを使用してさまざまなサードパーティのクラウドサービスと連携を行うことできる機能です。サードパーティのサービスのAPIは機能として組み込まれている形になっているので、各サービス毎に必要なパラメータのみ入力することで使用することができるようになっています。

Prisma Accessと接続する際にCloudBladesを使用することで、Prisma SD-WAN側で設定を行うとPrisma Access側に自動で設定を追加することができるようになったり、デジタル・エクスペリエンス・モニタリングを提供するADEMを使用することができるようになります。

その他に連携可能なサービスの例として以下があります。

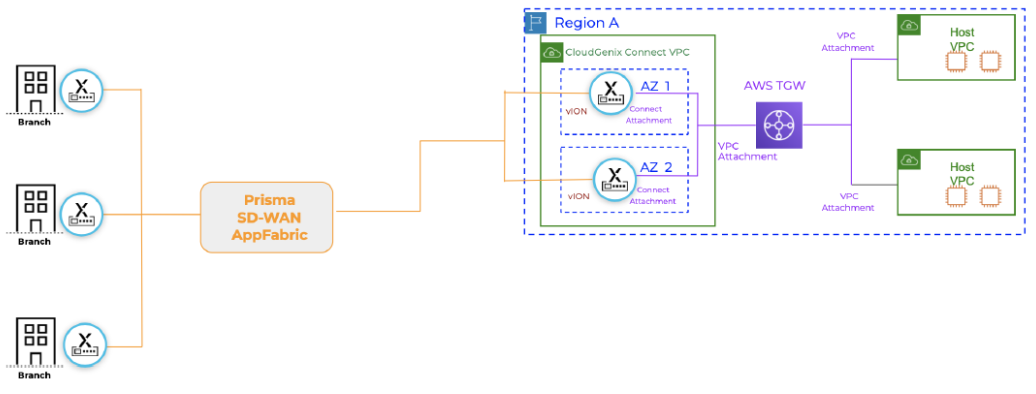

・AWS Transit Gateway Integration

AWS Transit GatewayとIONデバイスの接続を容易にするもので、CloudBladesに対して必要な設定を行うとAWS内にデータセンターデバイスを自動で配置し、ブランチデバイスとの間でSecure Fabricの構築と、Transit Gatewayとの間で経路交換を行います。

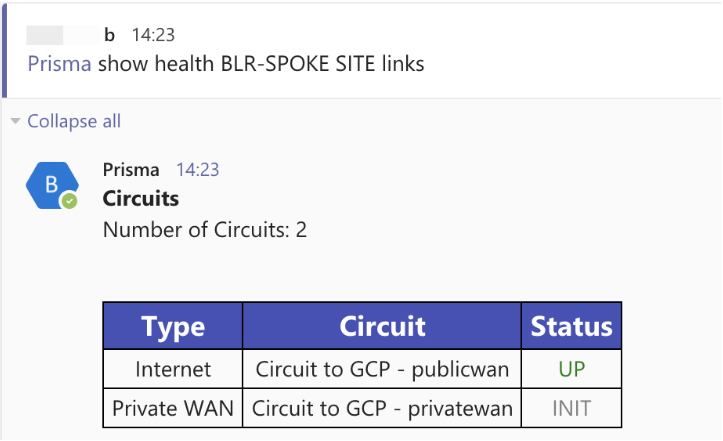

・Chatbot MS Teams

MS TeamsのChatbotと連携することで、Prisma SD-WANの各種状態をTeamsから取得することが可能となります。

・ServiceNow

ServiceNowと連携することで、Prisma SD-WANにIONデバイスのリンクダウン等の障害が発生した場合に、ServiceNowのインシデントチケットを自動で生成し問題への対応を行うことが可能となります。

まとめ

Prisma SD-WANを使用することで、ブランチサイトでは実通信の状態を考慮した最適な回線選択ができるようになります。

セキュリティチェックはPrisma Accessのようなクラウドサービスで実行しつつ、Digital Experience Monitoringを使用した状況の可視化を行うような要件に最適なソリューションとなっています。

コメント欄 質問や感想、追加してほしい記事のリクエストをお待ちしてます!